در این یه هفته تا ۱۰ روز گذشته موجی از هک سایت های معتبر رو داشتیم.

گروه Kdms مسئول هک شدن این سایت ها بود. سایت های Alexa، Avira، AVG و Red Tube در مرحله اول و سپس Metasploit و Rapid7 و بعد هم Eset و Bitdefender.

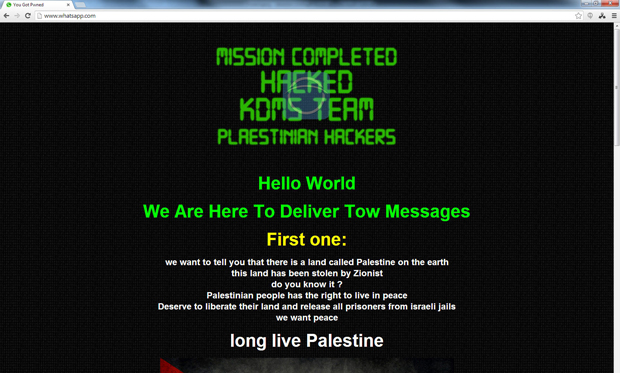

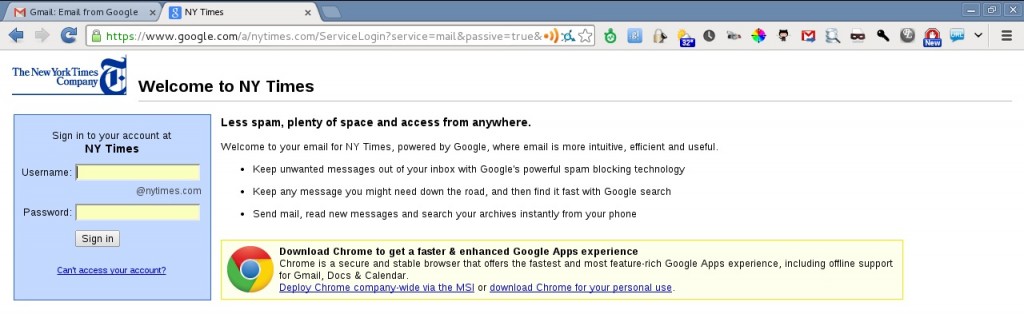

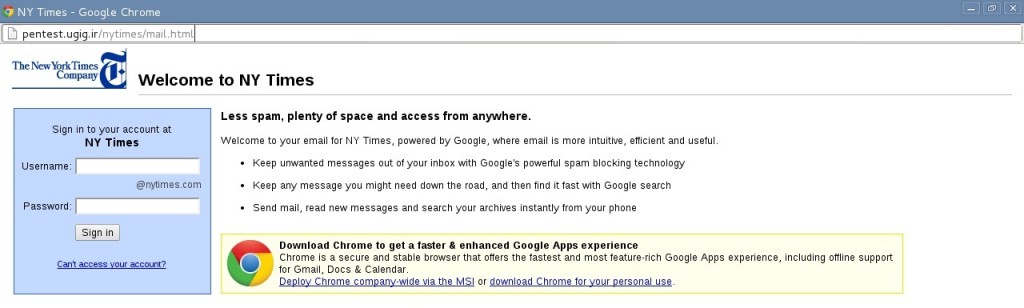

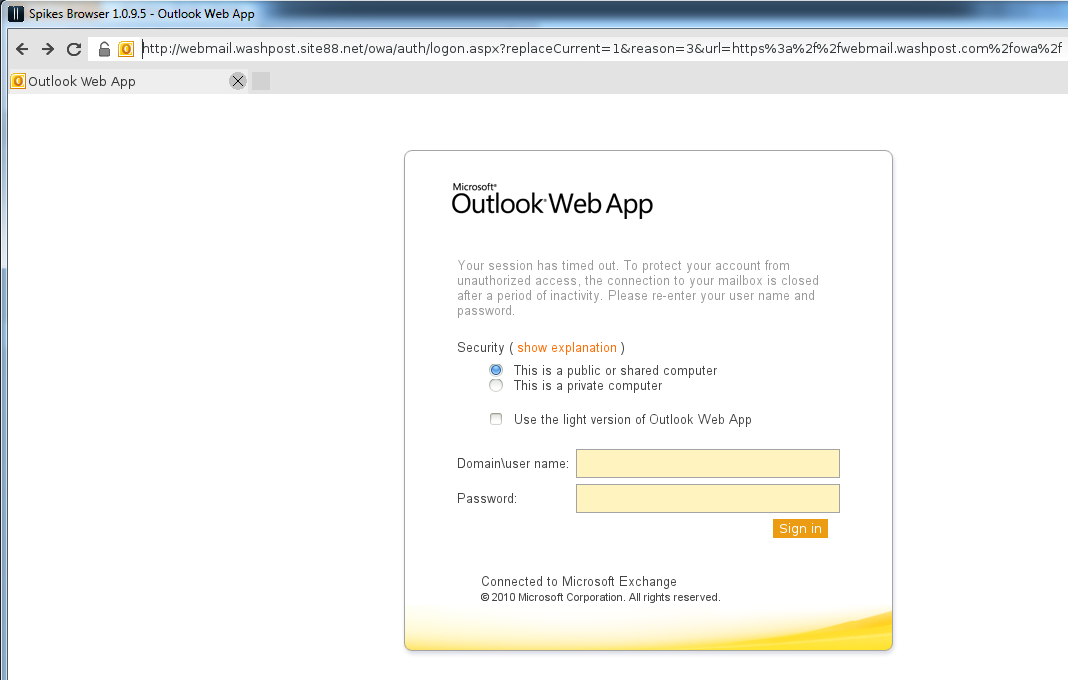

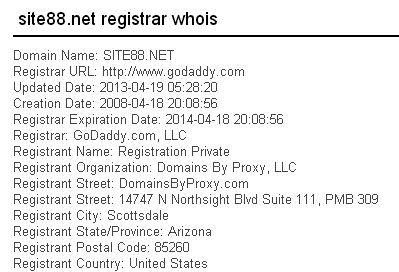

نکته مشترک سایت های گفته شده، سرویس دهنده های دامنه هاشونه. مثلا اون ۴ سایت اول همگی وسیله Network Solutions ثبت شدند. شرایط هک، انگشت اتهام رو به سوی ثبت کننده های دامنه نشونه گرفته و خب درست هم است. مشخص شد که Network Solutions به خاطر فریب خوردن یکی از کارمندهاش در یک حمله فیشینگ، بهش نفوذ شده. هکرها پس از نفوذ به این سرویس دهنده تونستند که DNS دامنه ها رو تغییر بدن به سرورهای خودشون که شامل پیام زیر بود:

بگذریم از حواشی و پیامشون و اینکه در ابتدا کارشناس ها چی فکر می کردن و بعدش به چه نتیجه ای رسیدن. اونها به جای خودش مهمه ولی از دید من نکته مهم تری وجود داره: نقطه شروع هک.

در سری بعدی سایت ها که متا اسپلویت و رپید۷ بود، شیوه تغییر DNS از فیشینگ هم ساده تر بود و یه جورایی شرم آور برای سرویس دهنده. هکرها با ارسال یه فکس تقلبی به register.com اونها رو فریب دادن تا DNS رو تغییر بدن. به قول HD Moore مدیر تحقیقات شرکت امنیتی rapid7 این هک شبیه اتفاق های سال ۱۹۶۴ بوده.

سرویس دهنده هایی در این سطح که کلاینت هایی در سطح جهانی دارند باید دقت بیشتری در سیستم های امنیتی داشته باشند. اول اینکه باید مروری بر دانش کارمندهاشون بکنند. در این شرایط معمولا کارشناس های امنیتی پیشنهاد برگذاری مانورهای امنیتی مثل حملات شبیه سازی شده فیشینگ رو می دن. دوم اینکه الگوریتم ثبت و تغییر اطلاعات کاربریشون رو به روز کنند و مطابق پیشرفت هکرها، خودشون رو ارتقا بدن.

من بارها و بارها در همین وبلاگ در مورد فیشینگ و حدودش گفتم و اینکه یک حمله موفق فیشینگ می تونه چه تبعاتی رو در پی داشته باشه. مهمترین نکته در فیشینگ اینه که کم دانش ترین کارمند شما می تونه کل سیستم رو زمین بزنه.

سایت IBTimes UK تونسته از طریق اکانت توییتر گروه KDMS و سپس از طریق ایمیلشون باهاشون یه مصاحبه رو ترتیب بده. جالبه بدونید که تا قبلا از هفته پیش کسی اسمی از این گروه نشنیده بود.

این گروه که از ۴ فلسطینی تشکیل شده و گویا نگارش انگلیسی خوبی هم نداشتن، گفته اند که ۳ هدف دارن:

آشنا کردن دنیا با فلسطین (از صطلاح قانونی Unlawfully murdered برای فلسطین استفاده کردند)

نشون بدن که امنیت کامل وجود نداره

سایت های معتبر و شناخته شده رو هک کنند تا پیامشون در تمام دنیا شنیده بشه

وقتی ازشون پرسیدن که بخشی از گروه انانیموس اند یا خیر، پاسخ همیشگی گروه های دیگه رو دادند: “ناراحت می شیم وقتی مردم فکر می کنند انانیموس یه گروهه، اون یه ایده است و هر کسی می تونه انانیموس باشه.”