یکی از تفریحات من در کودکی چرخیدن بین امواج رادیو و پیدا کردن برنامههایی بود که فقط خودم ازشون خبر داشتم؛ یه جور پیدا کردن باغ مخفی. در این مقاله، در مورد یک موج رادیویی سری خواهم نوشت.

آنا مانتز

سال ۱۹۷۹ آنای ۲۲ ساله که تازه درسش در زمینه امور خارجه رو در دانشگاه ویرجینیا تمام کرده بود و دنبال شغل بود، مثل بقیه اعضای خانوادهاش رفت سمت دستگاه قضایی و نظامی آمریکا. پدرش دکتر ارتش بود و خواهر و برادرش برای FBI کار میکردند. آنا به عنوان تایپیست کارش رو در وزارت دادگستری شروع کرد و بعد از یک سال تایید امنیتی لازم رو گرفت که به اطلاعات محرمانه هم دسترسی داشته باشه. همزمان ادامه تحصیل داد و سال ۱۹۸۸ فوق لیسانس مطالعات بینالملل رو در دانشگاه جانز هاپکینز تمام کرد.

آنا به خاطر تلاش در کار، دقت و دانشش و تحصیل در یکی از بهترین دانشگاههای آمریکا، به سرعت مدارج ترقی رو طی کرد. سال ۱۹۸۵ پیشنهاد کاری در آژانس اطلاعات دفاعی (زیر مجموعه پنتاگون) رو پذیرفته بود. سال ۱۹۹۲ به یک بخش ویژه تحلیل اطلاعاتی منتقل شد. ابتدا متخصص امور نیکاراگوئه و السالوادور شد و سپس تحلیلگر سیاسی و نظامی ارشد کوبا شد و حتی برای کسب اطلاعات در مورد ارتش کوبا، به این کشور سفر کرد.

سال ۱۹۹۷ از رییس CIA تقدیرنامه گرفت. آنا رو «ملکه کوبا» صدا میزدند. تحلیلهای دقیق و اشراف اطلاعاتیش در مورد کوبا باعث شد که یکی از تاثیرگذارترین کارشناس در مورد سیاست در قبال کوبا بشه.

آنا به شدت اهل کار بود، معمولا تنها و در اتاق خودش غذا میخورد و همیشه در حال مطالعه اسناد و اطلاعات سری مرتبط با کارش در مورد کوبا بود. سال ۲۰۰۰ بود که آنا دوباره در مرحله یک پیشرفت حرفهای قرار گرفت و پیشنهاد شد که به شورای ملی اطلاعات آمریکا بره.

سپتامبر سال ۲۰۰۱ و بعد از حمله تروریستی به برجهای جهانی، بخش زیادی از نیروهای FBI درگیر پیدا کردن سرنخهای گروه تروریستی القاعده در خاک آمریکا شده بود و آمریکا هم در تدارک حمله به افغانستان بود. ۱۰ روز بعد از حمله تروریستی، لوسی مانتز، خواهر آنا، به دفتر رییسش فراخونده شد. لوسی که سابقه خوبی در شنود حلقههای جاسوسی داشت، فکر میکرد قراره در پرونده حمله تروریسی همکاری کنه اما به لوسی گفتند که آنا به اتهام جاسوسی برای کوبا دستگیر شده.

آنای دوم

سال ۲۰۰۰ بود که پرونده پیدا کردن یک جاسوس کوبا در سطح بالای مقامات امنیتی آمریکا در FBI در اولویت قرار گرفت. دو سال بود که ماموران FBI دنبال این جاسوس بودند و معدود اطلاعاتی که داشتند دسترسی جاسوس به اطلاعات محرمانه و خرید یک لپتاپ توشیبا بوده. پس از مدتها جستجو بین کارمندان مختلف و کوچکتر کردن لیست افراد با بررسی اونها، به ۲۰ نفر نهایی رسیدند. یکی از این ۲۰ نفر آنا بود. مامور پرونده یادش اومد که سالها قبل یکی از همکاران آنا ازش شکایت کرده بود که اصرار زیادی داره به اطلاعات محرمانه دسترسی داشته باشه اما بازرسی و سوال و جواب از آنا بینتیجه تمام شده بود.

چند ماه پیش از دستگیری، زمانی که آنا خونه نبود ماموران به خونهاش رفته و پس از تفتیش، از هارد کامپیوترش یک کپی گرفتند. از روی هارد، رد فایلهایی رو یافتند که قرار بود پاک شده باشند از جمله راهنمای استفاده از نرمافزاری برای پاک کردن فایلها به صورت امن و متن پیامهای سری. ماموران بعدها و پس از دستگیری، به خونه آنا برگشتند و با بررسی بیشتر، از جلد یکی از کتابها جدول رمزگشایی متنهای رمزشده رو پیدا کردند.

با جستجوی متنهای رمز شده به صورت اعداد در آرشیو سازمانهای امنیتی، متوجه شدند که این اعداد دو سال پیش توسط رادیویی سری که همیشه یکسری عدد نامفهوم رو تکرار میکنه پخش شده بودند. دستورات به صورت اعداد از یک رادیو پخش میشد، آنا اونها رو دریافت میکرد و رمزگشایی میکرد و اطلاعات رو طبق دستورالعمل به واسطه میداد تا به کوبا برسونه. آنا در ۱۷ سال جاسوسی برای کوبا، هیچ مدرکی رو از محل کارش خارج نکرده بود و با بهخاطر سپردن اطلاعات، احتمال دستگیری خودش رو بسیار کم کرده بود.

برنامه FBI این بود که آنا رو زیر نظر بگیره تا بتونه تیم جاسوسی و افراد مرتبط باهاش رو دستگیر کنه اما با حمله تروریستی ۱۱ سپتامبر و برنامه حمله آمریکا به افغانستان، از ترس اینکه برنامههای حمله به دست دشمنان آمریکا برسه، آنا دستگیر شد. در گزارشهای FBI و تحقیق خبرنگاران آمده که آنا برای پول کار نمیکرد. از دوران دانشجویی و با دیدن نقش سیاستهای کشورش در آمریکا جنوبی، حمایت از دیکتاتورها و گروههای تروریستی مثل کونتراها، منتقد این سیاستها بود. بعدها تصمیم گرفت نقشههای آمریکا در کوبا رو خنثی کنه. گفته میشه که جاسوسان آمریکا در کوبا رو لو داده بود، محل پایگاه نظامی مخفی آمریکا در السالوادور رو اطلاع داده بود که منجر به حمله مخالفان به پایگاه شده بود.

امواج سری

رادیو موج کوتاهی که آنا دستورات رو ازش میگرفت، رادیویی است که به Atencion (اتنسیون) معروف شده چون در ابتدای هرسری از اعداد، این کلمه تکرار میشه. این رادیو به اسم HM01 (Hybrid Mode 01) هم شناخته میشه. ایستگاههای رادیویی اعداد یکی از روشهای ارتباطی رمز شده در حدود صد سال اخیر بوده. در جنگهای جهانی ازشون استفاده شده و در دوران جنگ سرد به یکی از راههای اصلی انتقال اطلاعات به جاسوسان تبدیل شده بود.

از مزایای استفاده از این روش، کم کردن ریسک برای جاسوسان در کشورهای دیگه است. برای دریافت دستورات، داشتن یک رادیو ساده کافی است. جدول رمزگشایی و لیست اعداد تصادفی هم روز کاغذهای کوچکی نگهداری میشد که هم قابلیت مخفیسازی داشت و هم به راحتی قابل از بین رفتن بود.

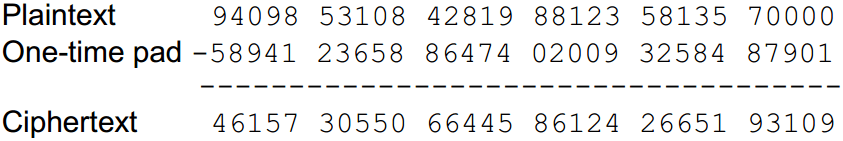

برای اینکه بدونید روش کار این رادیوها چطوری است، فرض بگیریم که مرکز فرماندهی قراره دستور «UN MENSAJE SECRETO» (به معنی یک پیام مخفی) رو ارسال کنه. ابتدا با استفاده از همون جدول تبدیل که آنا داشت، کاراکترها رو تبدیل به عدد میکنید. در اون جدول، میبینید که حروف پر استفاده معادل عدد تک رقمیند (برای مثال A میشه ۴) و حروف دیگه معادل عددی دو رقمی (برای مثال B میشه ۲۴). بنابراین پیام مخفی تبدیل میشه به ۹۴۰۹۸۵۳۱۰۸۴۲۸۱۹۸۸۱۲۳۵۸۱۳۵۷۰۰۰۰. هنوز یک مرحله دیگه مونده. در این مرحله با استفاده از لیستی از اعداد ۵ رقمی که به صورت رندوم تولید شده و هم در اختیار فرستنده است و هم در اختیار دریافت کننده، این رشته عددی دوباره رمز میشه. طبق تصویر زیر، عددهای تولید شده توسط جدول تبدیل، منهای عددهای رندوم میشه تا یک رشته عدد دیگه تولید بشه.

در آخر هم این اعداد رمز شده توسط اپراتور رادیو خونده میشه. آنا با دریافت این اعداد و با استفاده از کپی اعداد رندوم و یکبار مصرف، رمزگشایی مرحله اول رو انجام میده تا به رشته اعداد ۹۴۰۹۸۵۳۱۰۸۴۲۸۱۹۸۸۱۲۳۵۸۱۳۵۷۰۰۰۰ برسه. سپس با استفاده از جدول تبدیل، متن دستور رو پیدا میکنه.

این روش استفاده از جدول تبدیل در کنار اعداد رندوم و یکبار مصرف، برای سالها یکی از امنترین روشهای تماس با جاسوسها بوده. حتی در صورت دستگیری فردی مظنون به جاسوسی، اگر بازرسها همه اعداد و صداها رو نداشتند، نمیتونستند به متن اصلی برسند. اشتباه سازمان امنیتی کوبا در ترکیب این روش دستی با برنامهای کامپیوتری برای راحت کردن کار آنا، باعث شد سازمان امنیتی آمریکا به اطلاعات پیامهای پیشین در حافظه کامپیوتر دست پیدا کنه.

با دستگیری آنا، پخش پیامهای رمز از طریق رادیوی اتنسیون متوقف نشد و تا همین الان هم به کارش ادامه داده. کارشناسهای امنیتی معتقدند این مساله نشون میده که هنوز کوبا جاسوسهایی در آمریکا داره و همکاران آنا تونستند به کارشون ادامه بدهند. از این لینک میتونید به آرشیوی از پیامهای این رادیو گوش بدید.

ایستگاههای رادیویی اعداد، محدود به این موارد جاسوسی نیست و چندین ایستگاه رازآلود و عجیب هم هستند که سالهاست ذهن افراد مختلفی رو به خودش درگیر کرده و افراد زیادی در پی رمزگشایی پیامهای این رادیوها رفتند. اگر علاقمند به شنیدن رادیوهای دیگه در همین زمینهاید، میتونید به سایت ایستگاههای اعداد مراجعه کنید.

زندان

طبق اطلاعات سایت FBI از پرونده، آنا مانتز سال ۲۰۰۲ به اتهاماتش اعتراف کرد و به ۲۵ سال زندان محکوم شد. در تماسهایی که آنا از زندان با دوستانش داشته، هیچوقت پشیمان نبوده از کاری که کرده. پس از سالها زندان، نوشته: «زندان یکی از آخرین جاهاییه که انتخاب میکردم توش باشم اما چیزهایی در زندگی هست که ارزش زندان رفتن رو دارند.»

پیشبینی میشه که ۵ سال دیگه در چنین روزهایی آنا از زندان آزاد بشه.