در پستهای قبلی خطر نشت اطلاعات مالیاتدهندگان کانادایی رو بررسی کردم و در مورد لزوم استفاده از STARTTLS نوشتم. تصمیم گرفتم در این نوشته نگاه کوتاهی داشته باشم به وضعیت سرویسهای ایمیل ایرانی از نظر پیادهسازی رمزنگاری در مرحله انتقال دادهها.

برای این بررسی، ۱۰ سرویس که در جستجوی گوگل دیدم و یا دوستان در توییتر معرفی کردند رو انتخاب کردم. برای بررسی، از سرویسهای آنلاین استفاده کردم و جهت اطمینان از نتایج، خودم هم دوباره چک کردم خروجیها رو.

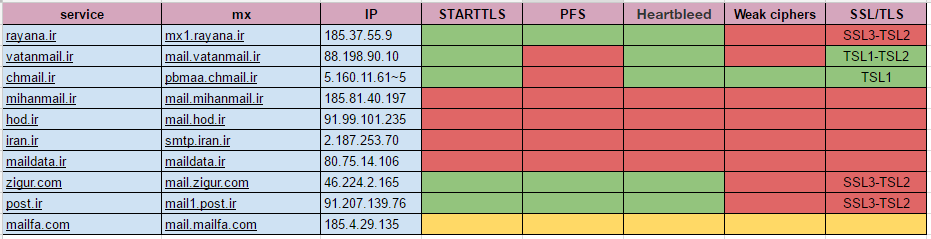

نتایج بررسی سرویسهای ایمیل ایرانی

در جدول، قرمز نشوندهنده مشکل در اون موضوع خاص در سرویسه. سبز نشوندهنده رضایت از تنطیماته و سرویس میلفا هم زرد رنگ شده چون در زمان تست اصلا دردسترس نبود و شرایطش نامعلومه.

سرویسهای میهنمیل، هد، ایران و میلدیتا متاسفانه اصلا از starttls پشتیبانی نمیکردند و بنابراین ستونهای بعدی بیمعنی میشه در موردشون. در عمل ایمیلهای ارسالی به این سرویسها در بینراه قابل شنوده و حتی برای استفاده روزمره هم توصیه نمیشه.

سرویس چاپار از STARTTLS پشتیبانی میکنه اما PFS نداره.

PFS یا Perfect Forward Secrecy این امکان رو میده که حتی اگر کلیدهای رمزنگاری دست افراد غیرمسئول افتاد، امکان رمزگشایی اطلاعات قبلی رو نداشته باشند. در واقع یم لایه امنیت در رمزنگاری رو بالاتر میبره. به خاطر بیاریم که سازمانهایی مثل NSA همه ترافیک اینترنتی رو (اگر لازم بدونند) ذخیره میکنند تا بعد اگر کلیدهای رمزنگاری یک سرویس رو به دست آوردن یا راهی برای شکستن کلیدها پیدا شد، اطلاعات قدیمی رو رمزگشایی کنند. با PFS از این خطر جلوگیری میکنیم.

سرویس وطنمیل هم مانند چاپار از STARTTLS پشتیبانی میکنه و در PFS ضعف داره. نکته منفی دیگه استفاده از الگوریتمهای ضعیف برای رمزنگاری است. الگوریتمهای ضعیف، خطر رمزگشایی از اطلاعات ارسالی و دریافتی رو بالا میبره.

سرویسهای رایانا، زیگور و پست هم مشکل استفاده از الگوریتم ضعیف رو دارند و همچنان از SSL نسخه ۳ که مشکلات شناخته شده داره، پشتیبانی میکنند. توصیه میشه که مدیر سرورها پشتیبانی از این نسخه رو ادامه ندن و در عوض به استفاده از TLS و نسخههای ۱ و ۱.۱ و یا ۱.۲ رو بیارن. نکته خوب اینه که این ۳ سرویس، مشکلات سایرین رو ندارند.

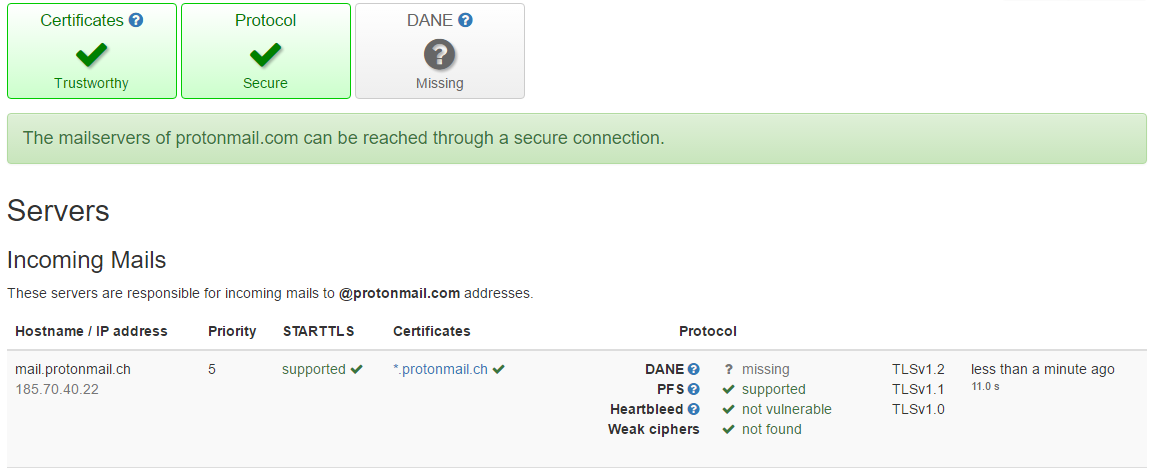

نگاهی بندازیم به پروتونمیل برای مقایسه:

میبینیم که همه موارد لازم رو رعایت کرده و مشکلی از نظر خطرهای شناخته شده امنیتی در زمان انتقال داده، نداره.

در پایان

همونطور که میبینید این سرویسها هرکدوم یک مشکل دارند که البته با کمی زمان گذاشتن مدیران سرورشون قابل حله. بعضی از این موارد به خاطر ساسیتهای اون سرویس ممکنه که تغییری نکنند. میدونیم که دستگاهها و یا نرمافزارهای مدیریت ایمیل قدیمی، الگوریتمهای جدیدتر رمزنگاری رو پشتیبانی نمیکنند و سرویسهای عمومی باید حواسشون باشه که با بالا بردن امنیت، برخی از کاربران ممکنه نتونن از سرویس استفاده کنند. نمونه این تصمیم رو در سرویس جیمیل هم میبینیم که هنوز از SSL نسخه ۳ و الگوریتمهای ضعیف رمزنگاری پشتیبانی میکنه.

نکته اینجاست که ما از ضعفها و محدودیتهای این سرویسها اطلاع داشته باشیم و بسته به حساسیت کارمون و ریسکی که متوجهمونه، سرویس مناسب رو انتخاب کنیم.