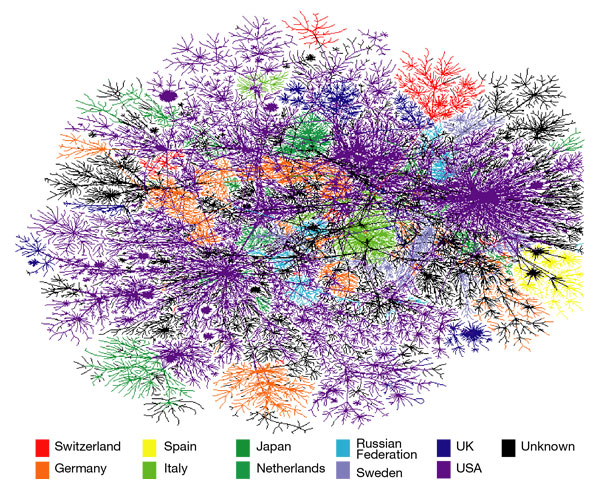

محققان دانشگاه میشیگان ابزاری را آماده کرده اند که به یک سرور امکان می دهد با داشتن پورت شبکه گیگابایتی، کل اینترنت را اسکن کرده و طی ۴۵ دقیقه نقشه ۹۸ درصد آیپی های نسخه ۴ به دست بیاورد.

اسکن کردن ندهای اینترنت کار جدیدی نیست. محققان قبلا هم اینکار را انجام می دادند ولی مستلزم وقت چند ماهه و یا استفاده از شبکه ای از اسکنرها و رایانش ابری بود اما زدمپ با بهینه کردن استفاده از شبکه و برنامه نویسی هوشمندانه، این کار طی چند دقیقه انجام می دهد.

نویسندگان این برنامه در مقاله ای ادعا کرده اند که زدمپ ۱,۳۰۰ برابر سریعتر از انمپ کار می کند. تفاوت اینجاست که زدمپ به جای داشتن چک لیستی از ندهایی که به جستجوها پاسخ داده اند، اطلاعات ندها را در پک های دریافتی رمزگذاری می کند.

همچنین این ابزار می تواند از همه ظرفیت شبکه استفاده کرده و مطابق مقاله نویسندگان با بهینه سازی ۹۷ درصدی پورت گیگابایتی، سرعت کار را چندین برابر کند.

این سرعت یک هدیه است به محققان اینترنت. برای مثال با همین ابزار و چک کردن شرکت های صادر کننده گواهینامه های امنیتی (Certificate Authorities – CA) توانستند کشف کنند که دولت کره ۱۳۰۰ گواهینامه اشتباه برای مدارس و موسسات آموزشی صادر کرده است.

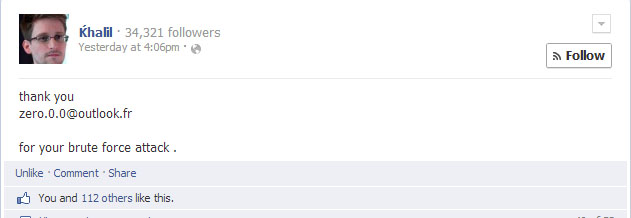

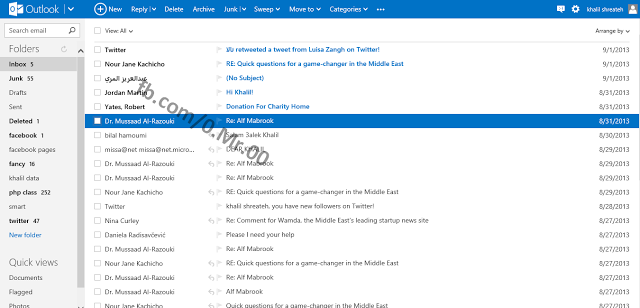

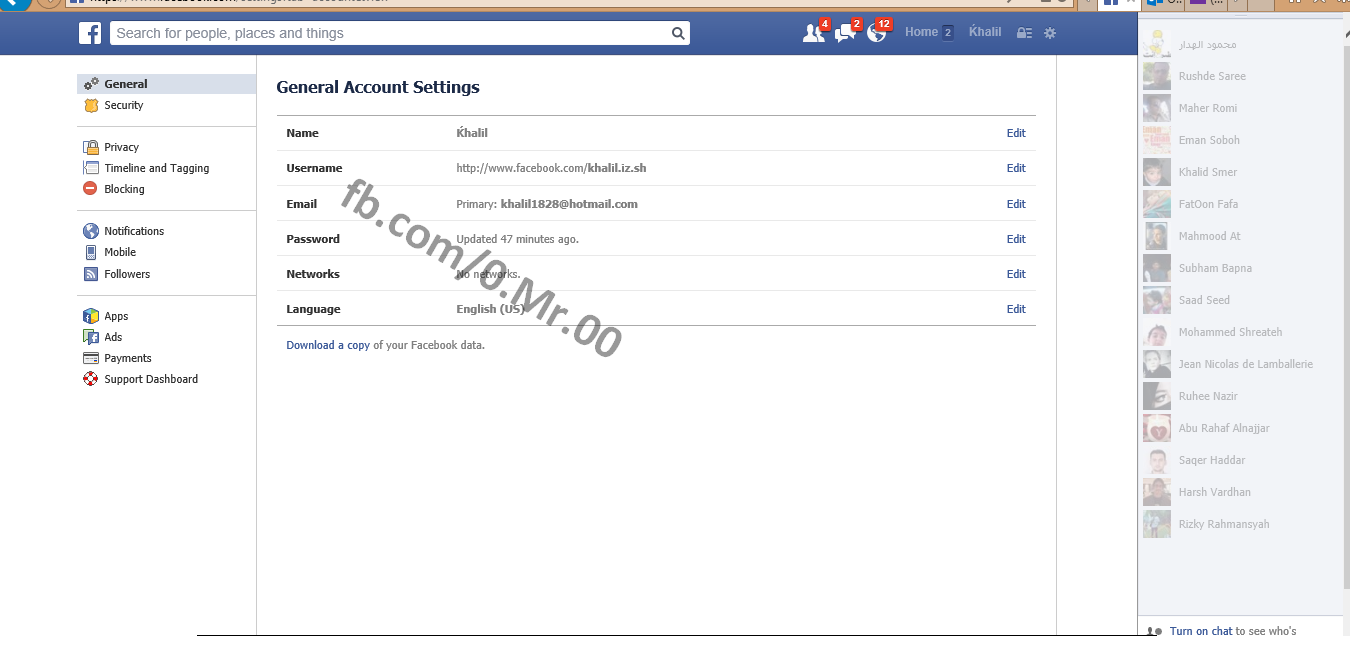

البته زدمپ می تونه یک خطر عمده برای امنیت باشه اگر که سازندگان بدافزارها به این تکنیک دست پیدا کنند. برای مثال اسکنی انجام شد برای یافتن کلیه دستگاه هایی که از پروتکل Universal Plug and Play (UPnP) پچ نشده استفاده می کنند. یگ ضعف امنیتی چندین ماه پیش دراین پروتکل اعلام شد. با استفاده از یک ماژول، دستگاههای پچ نشده پیدا شدند و نتایج نشان داد که ۲۰ درصد دستگاهههای متصل به اینترنت تا کنون پچ نشده اند. کل اسکن کمتر از ۲ ساعت زمان برد. یک نفوذگر ماهر می تواند با تزریق کد به دستگاههای گفته شده، به سرعت یک شبکه از روبوتها (botnets) ایجاد بکنه.

طبق گفته نویسندگان مقاله: “این دستگاههای آسیب پذیر می توانند با یک پکت UDP آلوده بشوند. کلیه ۳.۴ میلیون دستگاه می توانند در زمانی معادل زمان اسکن آلوده شوند. بسیار سریعتر از آنکه مسئولین شبکه بتوانند واکنشی نشان دهند و یا پچ ها روی میزبان های آسیب پذیر نصب شوند.”

پ ن: با توجه به اینکه تخصصی در مورد شبکه ندارم نمی تونم چیزی بیشتر نوشته ای که بهش استناد کردم اینجا بیارم. امیدوارم به زودی این ضعف دانشم رو برطرف کنم