هفته گذشته یکی از دوستان توی صحبت هایی که داشتیم گفت وقتی از *****شکن استفاده نمی کنه، هیچ سایتی باز نمی شه به جز گوگل، اون هم بدون HTTPS. اولین حدسی که زدم این بود که سرویس DNS ای که استفاده می کنه دچار مشکل شده. یعنی هک شده؟

قدم به قدم با هم جلو رفتیم. اول پرسیدم که آیا از نرم افزارها یا سرویس های DNS امن و آزاد استفده می کنه؟ چون بعضی از این سرویس ها در اینترنت ایران دچار محدودیت می شن. استفاده نمی کرد. پیش از این در پست دیگهای در مورد DNS نوشته بودم.

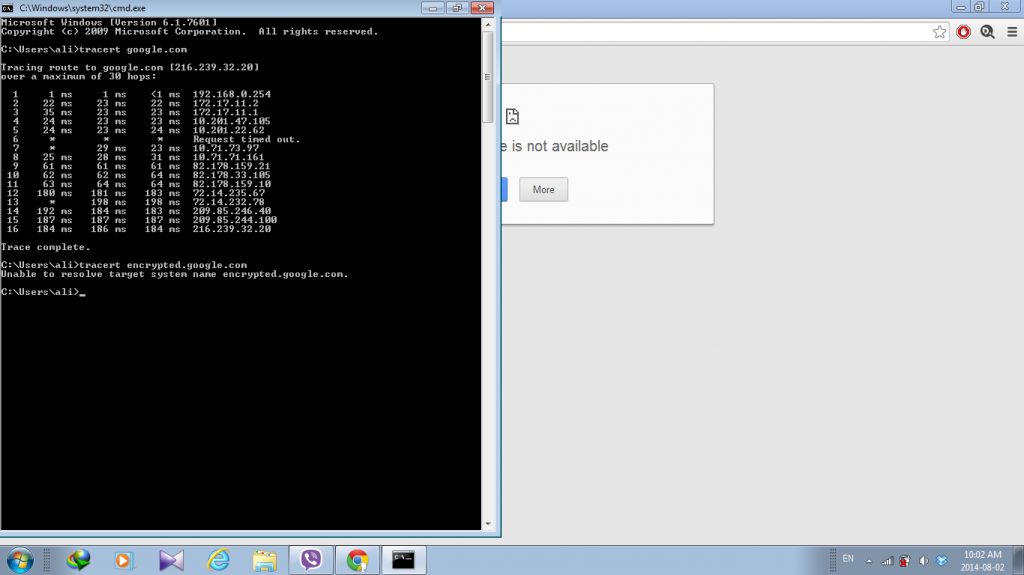

ازش خواستم که Trace Route به آدرس گوگل بدون HTTPS و گوگل رمزگذاری شده رو برام بفرسته. تریسروت به گوگل بدون HTTPS که بین راه به کلی مشکل برمیخورد و بعد از یکی دوبار timeout به مقصد می رسید. سایت دیگه که در مرحله اول نمی تونست IP رو پیدا کنه. باز هم شک اولیه به مشکل داشتن DNS تقویت شد.

می بینید که خطای unable to resolve target system name میده.

ازش خواستم که با IPConfig و یا چک کردن تنظیمات شبکه، ببینه که چه سرویس DNS ست شده. دو IP وجود داشت:

۷۴.۸۲.۲۰۷.۲۶

۸.۸.۸.۸

آیپی دوم که مربوط به سرویس دیاناس گوگله اما آیپی اول مشکوکه. با کمی جستجو متوجه شدیم که این IP نه تنها مربوط به سرویس های معتبر DNS نیست که در کنترل یک هکره.

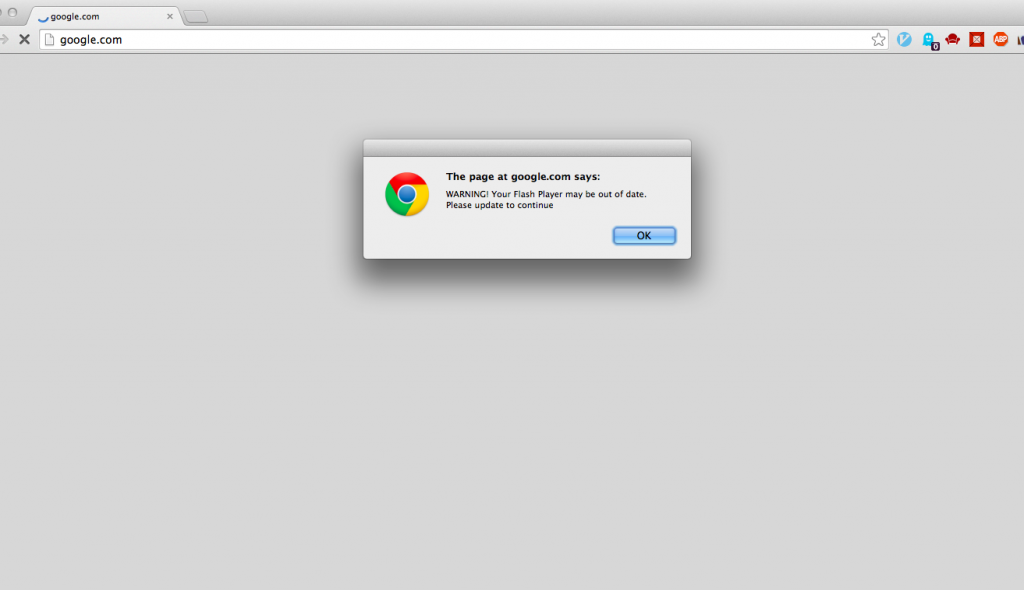

نمونه های تغییر دیاناس به این IP پیش از این در کشور تایلند دیده شده بود و بر اساس گزارش های موجود یا ناشی از بدافزاری بوده که اخیرا با شبیه سازی بهروز رسانی Flash Player نصب می شده و یا در اثر استفاده از ضعف امنیتی مودم/روتر توسط هکر و نفوذ به سیستم و تغییر سرویس DNS. نکته اینجاست که قربانیهای این روش در کشور تایلند پس از باز کردن سایت گوگل، به سایت دیگری منتقل می شدند و بهشون اعلام میشد که باید از نسخه Flash Player Pro استفاده کنند.

اگر از طریق سرویس ویروس توتال، این آدرس رو بررسی کنیم، می بینیم که دو تا از محصولات امنیتی (یکیش کاسپرسکیه) این آدرس رو توزیع کننده بدافزار میدونن.

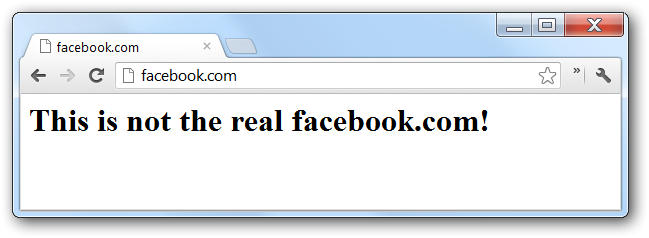

تا اینجای کار می دونیم برای مدتی سایت های بازدید شده توسط دوست من احتمالا سایت های تقلبی بوده که در کنترل هکر بوده اند. پیش از این گفته بودم که در صورت کنترل DNS کلیه سایت های بازدید شده می تونن تقلبی باشند. البته کار هکر در مورد سایت هایی که HTTPS هستند کمی سختتره، چرا که شبیه سازی سرتیفیکیت سایتی مثل گوگل، بدون اینکه مرورگر بفهمه و خطا بده، کار هر کسی نیست.

مشکل اصلی رو در سایت هایی داریم که SSL استفاده نمیکنند و همچنین اپلیکیشنهای موبایل که معمولا بررسیهای مناسبی روی برقراری ارتباط امن نمیکنن.

ما در موقعیتی قرار داریم که با احتمال لو رفتن بسیاری از پسوردها، اطلاعات شخصی منتقل شده و یا حتی تزریق بدافزار روبهرویم. پس باید در مرحله اول شروع به پاک سازی کنیم.

۱. اتصال اینترنت رو قطع می کنیم.

۲. IP ست شده در سرویس DNS رو به حالت عادی برمیگردونیم. می تونیم فعلا از سرویسهای گوگل استفاده کنیم.

۳. مشخصات نگهداشته شده توی ویندوز برای سرویس DNS رو با این دستور پاک سازی می کنیم: ipconfig /flushdns

۴. با آنتیویروس و ضد بدافزار، کل سیستم رو اسکن میکنیم.

۵. با اتصال به اینترنت، کلیه پسوردها (حداقل پسوردهای استفاده شده در زمان هک) رو تغییر می دیم.

۶. از گزینه های کمکی سایت ها برای کنترل لاگین از مکانهای غیر عادی استفاده می کنیم. سرویسهایی مثل جیمیل و فیسبوک، این گزینه رو در اختیار کاربر می ذارن.

۷. دسترسی به صفحه لاگین مودم/روتر از طریق وایفای و یا اینترنت رو محدود می کنیم. (در این مورد پست دیگه ای خواهم گذاشت)

۸. آخرین نسخه firmware مودم/روتر رو از سایت رسمی اون دانلود کرده و بهروز رسانی انجام میدیم.

همچنین برای جلوگیری از اتفاقات مشابه و یا سواستفاده های احتمالی از سرویس DNS، پیشنهاد می شه یا به صورت دستی از IP سرویسهای معتبری مانند گوگل استفاده بشه و یا از سرویسهای امنی مثل opennicproject و DNSCrypt که خود را ملزم به رعایت حریم خصوصی کاربران می دونند و تاریخچهای از درخواستهای کاربران (که نشون دهنده سایتهاییه که بازدید کردن) توی سرورهاشون نگه نمیدارن.

برخی از *****شکنها برای بالا بردند امنیت کاربر، درخواستهای DNS رو هم از طریق ترافیک رمزشده خودشون منتقل میکنند اما نکته اینجاست که آیا این *****شکنها خودشون قابل اعتمادن؟

پ.ن: اون علی که توی تصویر اول میبینید، همون علی پست قبل که دچار هک فرضی شد، نیست.