در ادامه دو نوشتهی قبلی و افشای هویت کسانی که امنیت کاربران فارسی زبان رو به خطر میاندازند، علیرضا یک اسپم در تلگرام رو برام فروارد کرد با این توضیح: «امروز توی یه گروه پرایویت تلگرام اد و رمو شدم تا پیام تبلیغاتیشون رو به خوردم بدن. با استفاده از این روش امکان ریپورت و بلاک هم نیست. دوست داشتم پیام رو برات ارسال کنم شاید دوست داشتی همون روند شناسایی رو در موردشون پیش بگیری»

پاسخم کوتاه بود و جانافزا: چرا که نه 🙂

اسپم در تلگرام

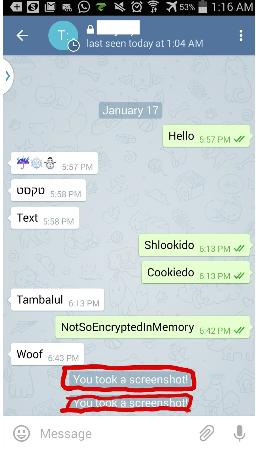

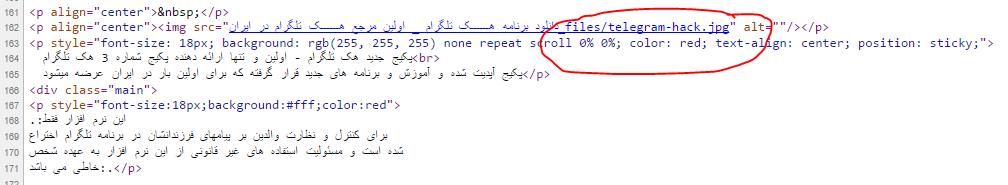

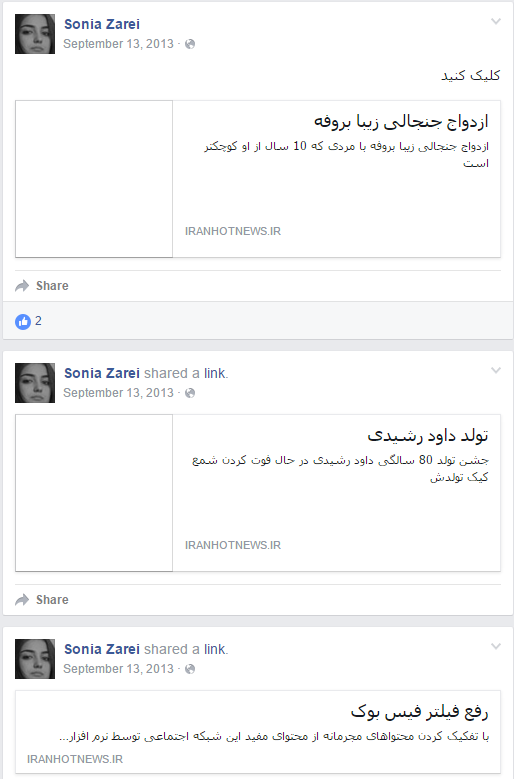

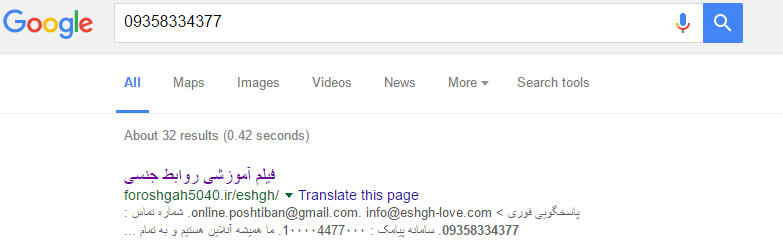

متن اسپم در یافتی رو در تصویر زیر میبینید.

مجددا با تبلیغ هک تلگرام طرفیم. اینروزها همه راهی آسان و از راه دور برای هک تلگرام دارند.

بررسی دامنهها

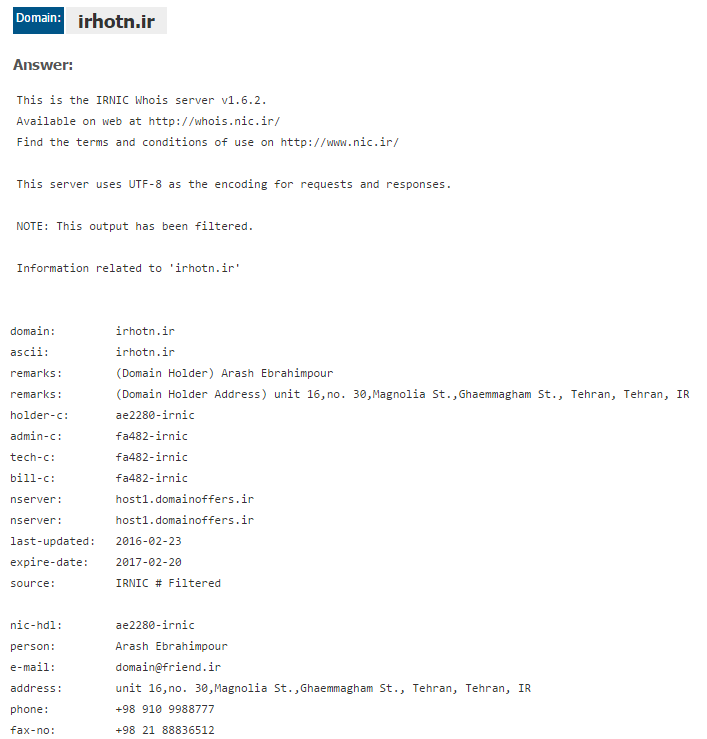

برای شروع از دامنه download110.ir شروع میکنیم. مشخصات ثبت کننده دامنه اینه:

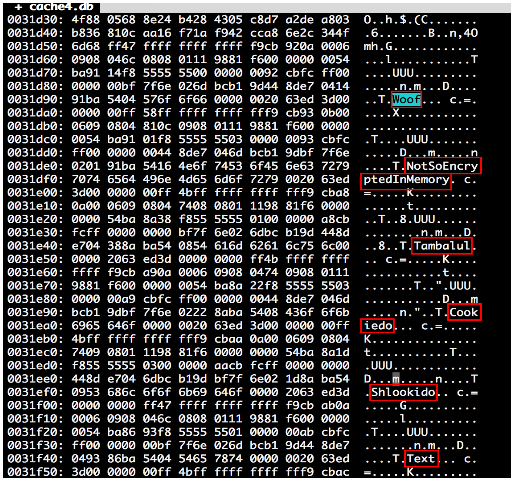

مدیر دامنه «رسول موسیزاده» با ایمیل groupbaran@yahoo.com و هندل rm1902-irnic است. با این هندل، دامنه ccnew.ir هم ثبت شده است. بعد خواهیم دید که این هویت به احتمال بسیار زیاد جعلیه.

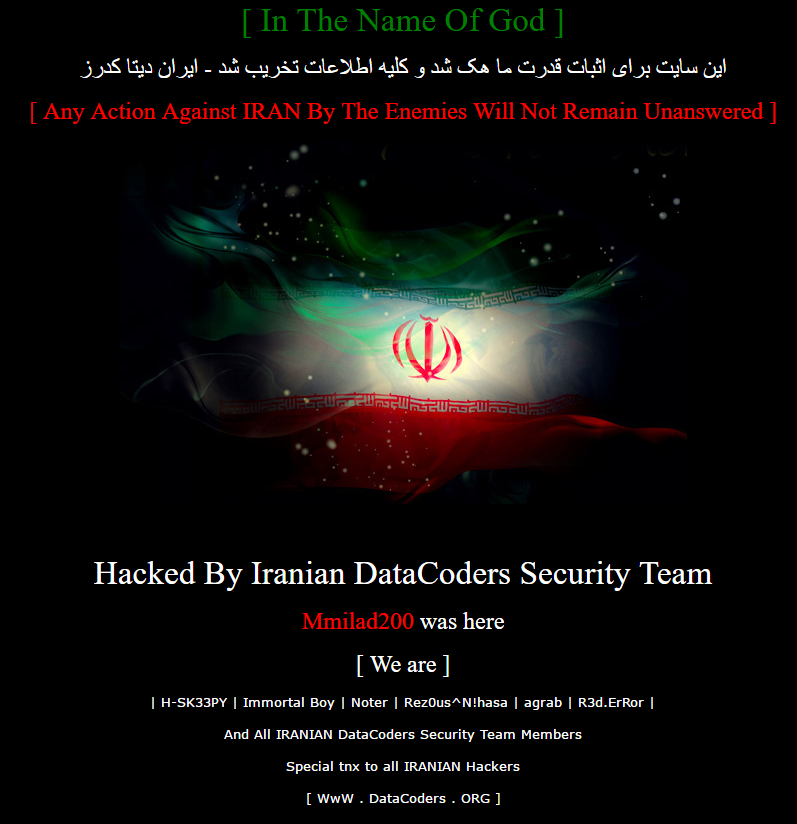

جالب اینجاست که سرور این سایت هک شده و مدیر سایت اونقدر براش مهم نبوده که درستش کنه.

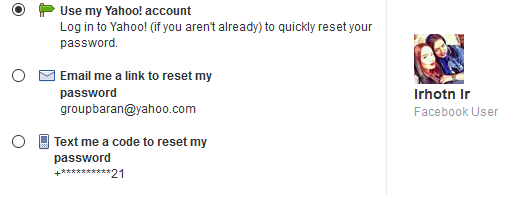

با این ایمیل یک اکانت در فیسبوک وجود داره به اسم Irhotn IR که مشخصا آدرس یک سایته.

ثبت کننده این دامنه آقای Arash Ebrahimpour با domain@friend.ir است.

اجازه بدید برای منحرف نشدن از مسیر اصلی، برگردیم به سایت download110.ir و بررسی رو از اونجا ادامه بدیم. در انتهای صفحه و برای پشتیبانی فروش، یک ایمیل اعلام شده:

با جستجوی این ایمیل به یک دامنه دیگه میرسیم: telegram-hack.com

در صفحه download110 هم عکسی با همین نام استفاده شده که ارتباط دو دامنه رو بیشتر میکنه:

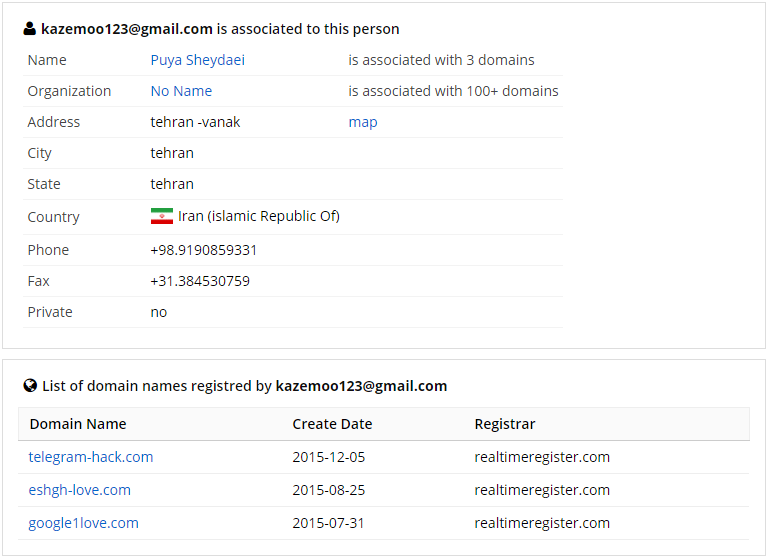

دامنه telegram-hack رو آقای pouya sheidaei با ایمیل kazemoo123@gmail.com ثبت کردند. بعدا به اسم «کاظمو» اشاره خواهم کرد.

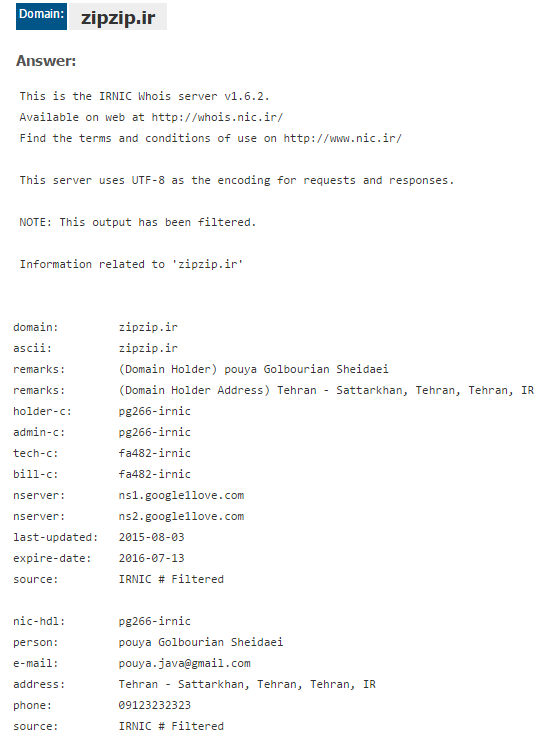

به NS های این دامنه و NS های دامنه download110 دقت کنید که مشابه بوده و از NS1.google1love.com و NS2.google1love.com استفاده شده. این NS ها رو مجددا خواهیم دید.

با جستجو در مورد آقای پویا شیدایی متوجه میشیم که دامنه zipzip.ir با این مشخصات ثبت شده.

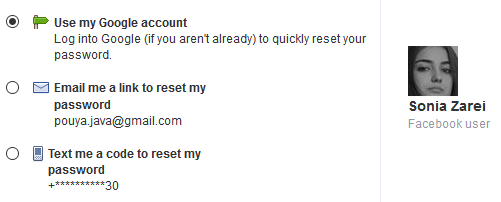

مجددا همون NS ها و این بار ایمیل pouya.java@gmail.com که با این ایمیل یک اکانت فیسبوک به اسم «سونیا زارعی» ساخته شده.

اکانت مشخصا تقلبی است و فقط برای انتشار مطالب سایتهای زنجیرهای ساخته شده.

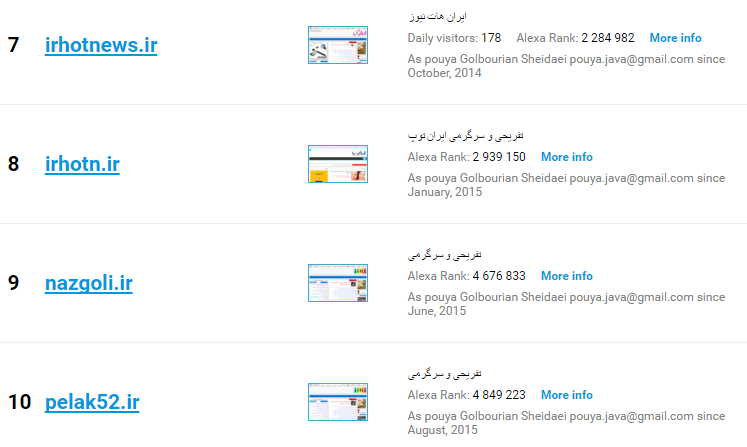

سایتهایی که لینکشون رو گذاشته iranhotnews.ir است. شباهت با دامنه irhotn.ir که قبلا بهش اشاره شد رو ببینید.

جایی احتمالا به اشتباه تصویری شخصی رو منتشر کرده با توضیح «خانم گلم»:

آقای پویا شیدایی که هم از ایمیل kazemoo123@gmail.com استفاده کردند برای ثبت دامنه و هم از ایمیل pouya.java@gmail.com ، یک اپ هم توی کافهبازار داره به اسم خواب عمیق. در توضیحات این اپ، یکی از منابع رو irhotn.ir گذاشته که قبلا دیدیم با ایمیل آقای رسول موسیزاده اکانت فیسبوکش ساخته شده بود.

ایشون در اکانت فیسبوکش (https://www.facebook.com/pouya.sheidaei.9/about) دو تا صفحه رو لایک کرده که یکیش «عکسهای کمیاب» است. حالا نگاه کنیم به اطلاعات این صفحه:

همونطور که می بینید این صحفه، مطالب سایت iranhotnews.ir رو منتشر میکنه که قبلا دیدیم اکانت دیگه ایشون به اسم «سونیا زارعی» مطالبش رو منتشر میکرد.

در تصویر زیر میبینید که دامنه کذایی google1love.com، که برای NS اکثر دامنههایی که اسم بردیم استفاده شده، مال ایشونه.

ایشون همچنین سایتهای nazgoli.ir و pelak52.ir رو ثبت کرده.

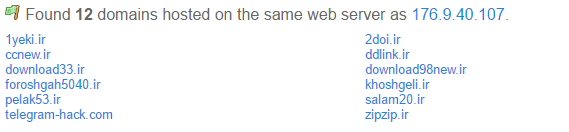

با چک کردن IP سرور سایت nazgoli.ir می بینیم که همه دامنههایی که صحبت کردیم روی این سرور میزبانی میشن.

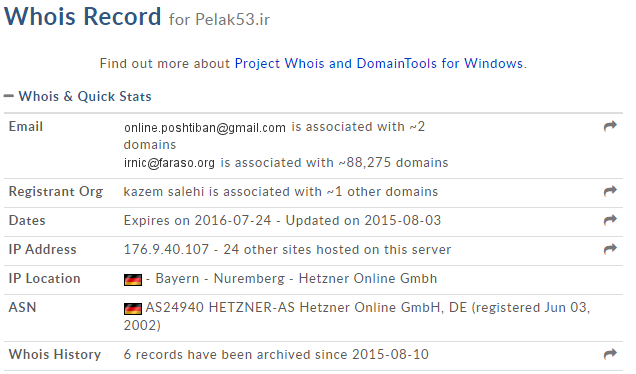

البته یک مهمان جدید داریم. دامنه pelak53.ir که بسیار شبیه به دامنه pelak52.ir است که پویا شیدایی ثبت کرده بود. مشخصات ثبت کننده دامنه رو ببینید.

آقای کاظم صالحی با ایمیل online.poshtiban@gmail.com به جمع افراد پشتپردهی این اسپمها اضافه شد. خاطرتون هست که گفتم مجددا به اسم کاظمو برمیگردیم. در گویش جنوبی، کاظم رو کاظمو صدا میزنن. ایمیلی که پویا شیدایی برای ثبت telegram-hack ازش استفاده کرده kazemoo123@gmail.com است.

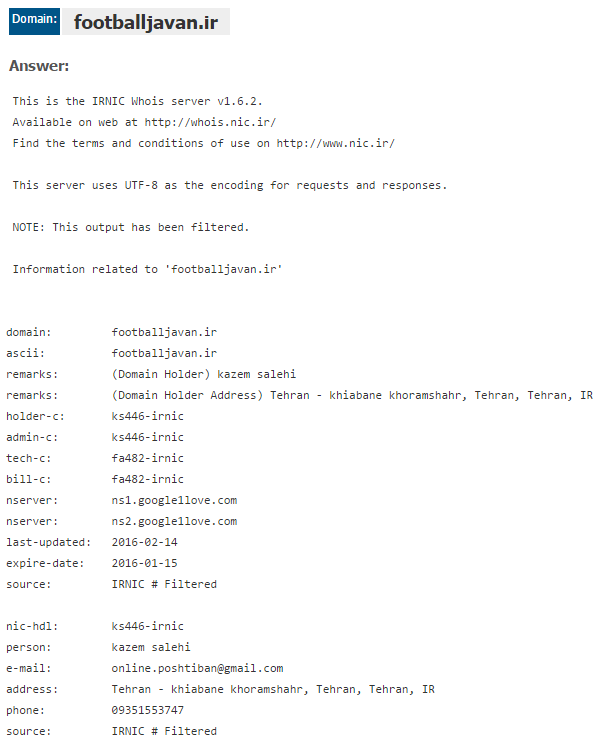

با بررسی بیشتر متوجه میشیم که کاظم صالحی دامنه footballjavan.ir رو ثبت کرده.

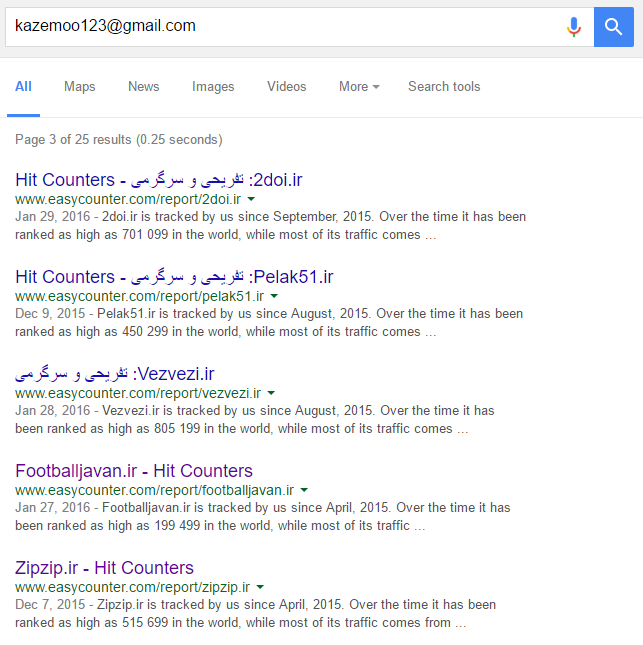

استفاده از دامنه google1love.com متعلق به پویا صالحی (کاظمو) رو به عنوان NS میبینید. ناگفته نمونه که گوگل هم دامنه فوتبال جوان رو با ایمیل kazemoo123 مرتبط میدونه 🙂

کاظمو هم یک اکانت فیسبوک به اسم «مهندس پریزاده علیزاده» داره.

با جستجوی ایمیل online.poshtiban (به شباهت بسیار زیاد با online.poshtibani که در بالا اشاره کردم دقت کنید) به نتایج جالبی میرسیم.

اول اینکه این ایمیل، پشتیبان چند سایت فروش فیلمهای آموزش مسایل جنسی است.

در یکی از این سایتها شماره تلفن هم گذاشته شده:

با جستجوی این شماره تلفن که شماره آقای کاظم صالحی است، به این سایت میرسیم:

سایتی که متعلق به آقای پویا شیدایی است.

تا اینجا با هویتهای مختلفی آشنا شدیم که هر کدوم هم اکانت قیسبوک متفاوتی داشتند و از ایمیلهای همدیگه برای کارهای مختلف استفاده میکردند. با این شواهد به نظر میرسه تمامی اسامی گفته شده تا کنون، اسامی تقلبی باشند برای پنهان کردن هویت نفر پشتپردهی اسپم در تلگرام.

پشتپردهی اسپم در تلگرام

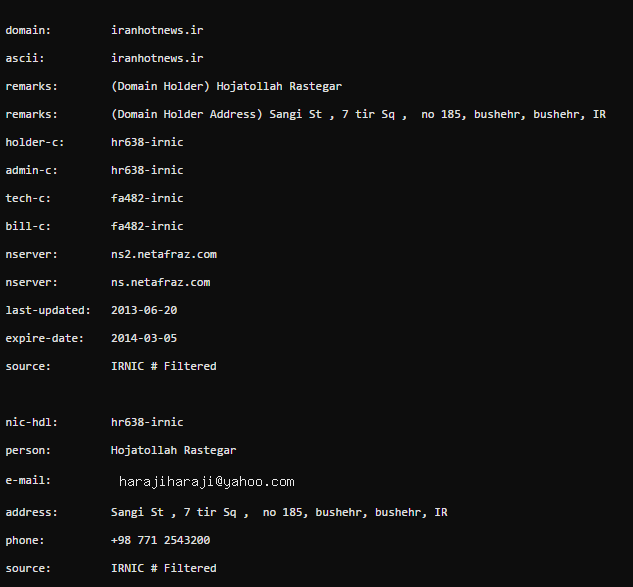

آخرین دامنهای که در جاهای مختلف دیده شد و هنوز بررسی نشده iranhotnews.ir است. این دامنه رو چه کسی ثبت کرده؟

آقای حجتالله رستگار از بوشهر با ایمیل harajiharaji@yahoo.com این دامنه رو ثبت کردند و البته بعدا اطلاعات whois رو تفییر دادند.

با این ایمیل، دامنههای دیگهای هم ثبت شده:

پیش از این اسم «عکسهای کمیاب» رو روی صفحه قیسبوک iranhotnews.ir دیده بودیم، یکی از دو صفحهای که پویا شیدایی لایک کرده بود. سایت kamyabpic.ir هم از اون سایتهایی است که اطلاعات whois اش تغییر کرده. الان همچنان دامنه به اسم آقای حجتالله رستگار است اما با ایمیل rastegar.poshtiban@gmail.com که مجددا شباهت زیادی با online.poshtiban@gmail.com و online.poshtibani@gmail.com داره.

با جستجوی این ایمیل جدید، به ایمیلهای قدیمی آقای رستگار میرسیم که در گروههای یاهو ارسال کردهاند.

و با نگاهی به صفحه فیسبوک ایشون (که خلاف هویتهای احتمالا تقلبی پیشین، با اسم خودش ساخته شده) میبینیم که صفحههای فیسبوکی که قبلا ازشون اسم بردیم رو هم لایک کرده.

به نظر میرسه به نفر اصلی رسیدیم. همه اشارهها به سمت ایشونه. هویتش واقعی به نظر میرسه و چندین مورد هم مشاهده شد که اطلاعات دامنههای ثبت شدهاش رو تفییر داده که هویتش محفوظ بمونه.

کار ایشون، در کنار ارسال اسپم که از بین بردن حق کاربران تلگرامه، تبلیغ روشهای ساده هک اپلیکیشنهای پیامرسانه. هرچند که این تبلیغها اون چیزی که ادعا میکنند نیستند و فقط روش دیگهای از کلاهبرداریه اما خبرشون باعث ایجاد ترس و نگرانی در کاربران فارسی زبان شده.

وظیقه خودم دونستم که این بررسی رو انجام بدم و پیشنهاد میکنم که اگر کسی از این تبلیغها متضرر شده، با داشتن این اطلاعات به مراجع قانونی بره و پیگیری کنه.

پ ن: این پست موقته. در صورتیکه ایشون ذفاع قابل قبولی بفرستند که نشاندهده اشتباه من باشه و یا تلاش کنند برای پاک کردن سایتهای تبلیغی و عدم ارسال اسپم، پست رو حذف میکنم