سال گذشته در “کنفرانس شکستن پسورد” یکی از شرکت کنندگان یکی از پروژه های شخصیش رو ارائه داد.

جرمی گوزنی در این پروژه ۲۵ کارت گرافیک AMD Radeon رو کنار هم قرار داد و یک ابر سیستم برای شکستن پسورد درست کرد. این سیتم با تجهیزات جانبی مانند منبع تغذیه برق ۷ کیلو واتی و یک سیستم خنک کننده، حدود ۲۰ هزار دلار خرج داشته. نتیجه اینه که با این سیستم پسورد ۸ کاراکتری ویندوز (NTLM HASH) رو می تونید طی ۶ ساعت به دست بیارید.

چرا ویندوز؟ به خاطر اینکه سیستم هش کردن NTLM یکی از ساده ترین سیستم های موجوده با روش MD4 که SALT هم نداره. اگر SALT استفاده نشه هر کس پسورد ۱۲۳۴۵۶ رو انتخاب کنه، پسورد هش شده مشابه خواهد بود و این یعنی که می شه از مقایسه لیست آماده ای از پسوردهای هش شده با پسوردی که می خواهیم بشکونیمش، به مقصد برسیم.

معمولا برای شکستن پسوردهای این شکلی باید لیست خیلی بزرگی از پسوردهای احتمالی درست کرد و همه رو هش کرد و پسورد مورد نظر رو با تک تک اونها مقایسه کرد (کاری که الان انجام می شه) ولی با توجه به اینکه سیستم بالا در هر ثانیه حدود ۴۰۰ میلیارد پسورد هش شده تولید می کنه دیگه دلیل نداره حجم زیادی از سیستم رو به اون فایل اولیه اختصاص بدیم.

مایکروسافت استفاده از NTLM رو دیگه پیشنهاد نمی کنه اما همه ویندوزها به صورت آفلاین پسوردهای هش شده رو در فایل SAM نگهداری می کنند و یا ممکنه در بعضی شبکه های از Active Directory و یا Windows domain استفاده نکنند (من در مورد شبکه اطلاع خاصی ندارم متاسفانه) و در نتیجه بشه پسوردهای هش شده رو به دست آورد.

و در آخر تکرار حرف های همیشگی. اگر اطلاعات روی ویندوزتون براتون مهمه از پسوردهای طولانی تر و پیچیده تر استفاده کنید. پسورد رو حتما ترکیبی از حروف کوچک و بزرگ و عدد و کاراکترهای خاص انتخاب کنید.

ضمن اینکه به هیچ عنوان از پسورد مشابه در جاهای مختلف استفاده نکنید. بعضی سایت ها پسورد های شما رو به صورت متن ساده زخیره می کنند و این یعنی زمانی صرف کرک نخواهد شد.

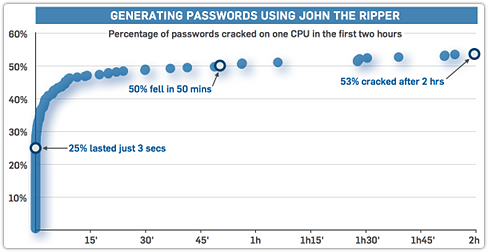

و این هم یک نمونه آماری از کرک کردن پسوردهای یک سایت هک شده: