بعد از یکی دو تا پست گذشته در مورد ارتش الکترونیک سوریه و هک های موفقی که انجام داده و با توجه به اینکه می دونستم روش اصلیشون فیشینگه، کمی در مورد کارهای موفقشون جستجو کردم.

فیشینگ چیست؟

این روش در واقع فریفتن کاربره (با سایت های جعلی و نظیر آن) برای به دست آورد اطلاعات حیاتی مثل پسورد. در ویکیپدیا فارسی می تونید توضیحات بیشتری رو ببینید که من از تکرارشون اجتناب می کنم.

هک شدن واشنگتن پست

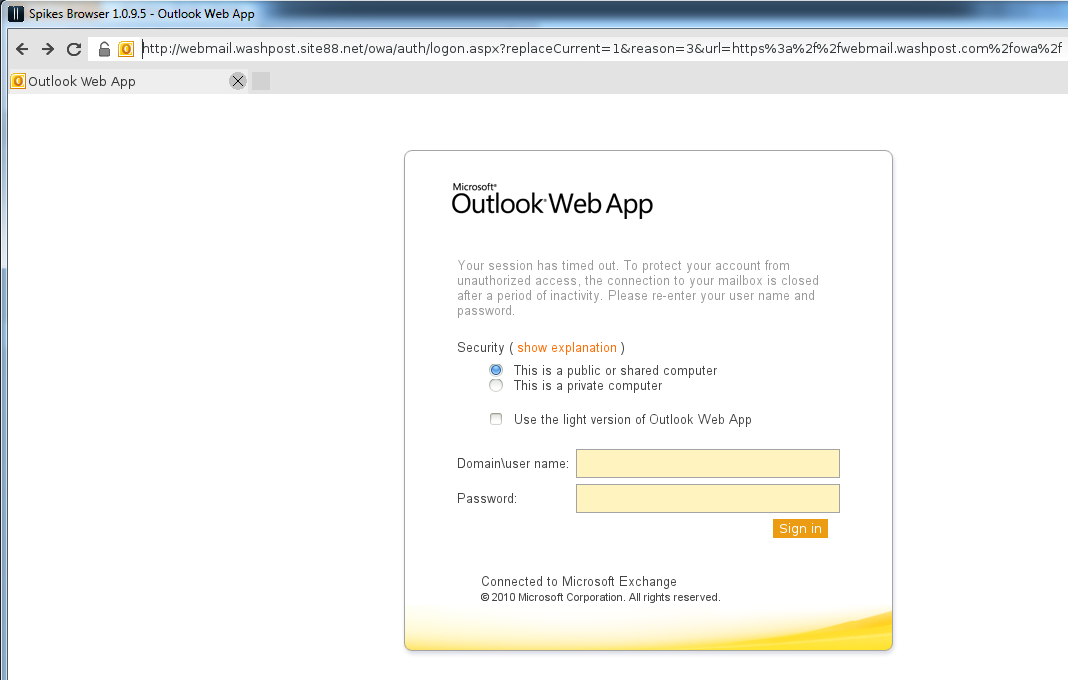

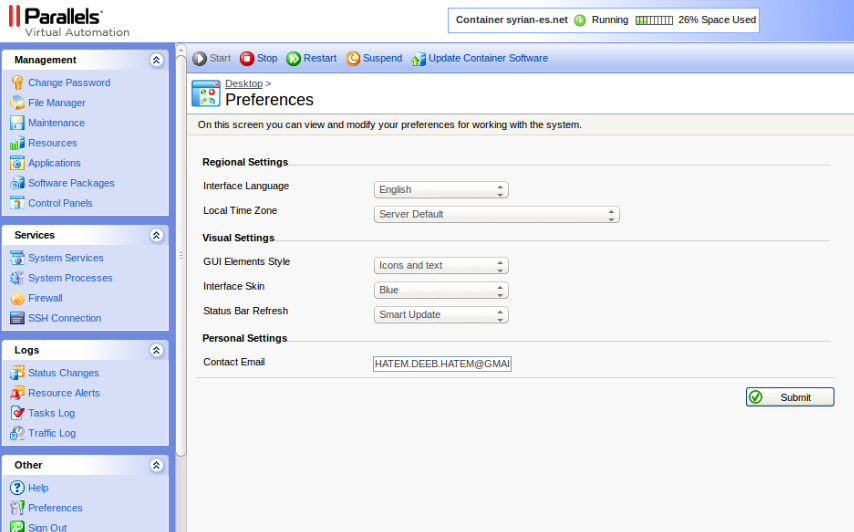

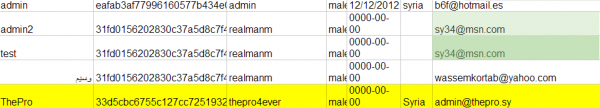

بریم سراغ مطلب اصلی. حمله به واشینگتن پست از یه آخر هفته شروع شد. یک صفحه جعلی به شکل لاگین وبمیل سایت اصلی برای برخی از اعضای گروه خبر ایمیل شده بوده احتمالا. اطلاعات دقیقتری پیدا نکردم که چطور فریب دادن نفرات رو برای رفتن به صفحه جعلی ولی معمولا این کار با یک ایمیل جعلی انجام می شه. ارسال ایمیل جعلی با وجود همه روش های جلوگیری از دریافت این ایمیل ها (مثل اسپم فیلترینگ سرویس جیمیل) هنوز امکان پذیره.

ابتدا یکی از نویسندگان گروه ورزش فریب می خوره و پسوردش رو وارد می کنه. اگر با دقت عکس بالا رو نگاه کنید می بینید که آدرس سایت با آدرس سایت واشنگتن پست متفاوته ولی به خاطر طولانی بودن آدرس و دقت نکردن کاربر، هکر به هدفش رسیده. حالا دیگه کار هکر راحت تره. با استفاده از یه ایمیل شناخته شده (فرض کنید دوستتون) به بقیه قربانی ها ایمیل می زنه. همونطور که در اییل زیر می بینید، گفته شده که از طرف ایمیل هک شده برای سایرین ایمیل های فریب دهنده ارسال می شه

همونطور که از متن برمیاد روی کامپیوتر قربانی هم یک کیلاگر قرار گرفته به احتمال زیاد چون با وجود تغییر پسورد بازهم هکرها به ایمیل دسترسی دارند.

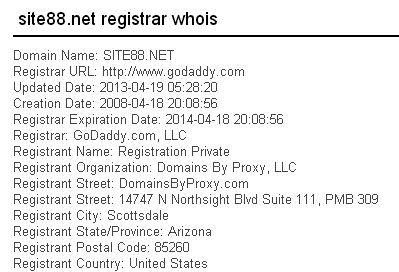

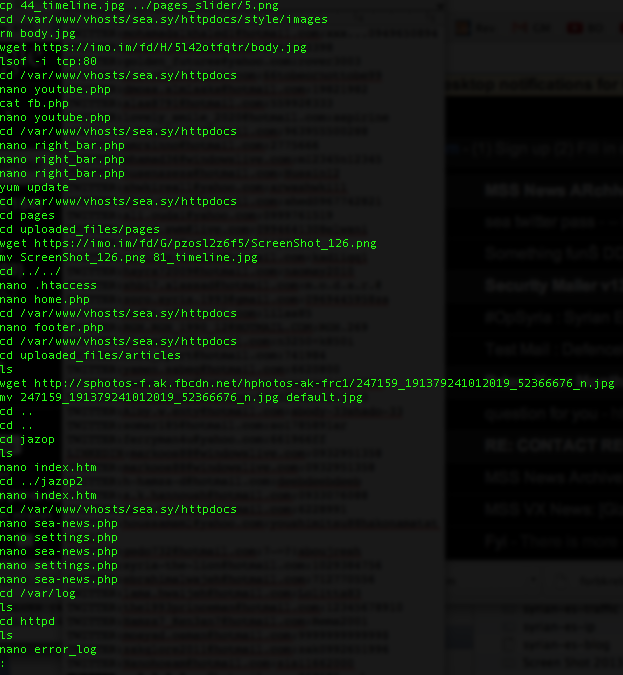

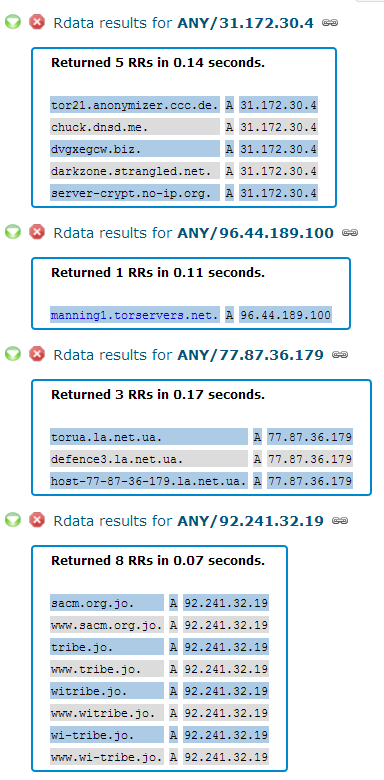

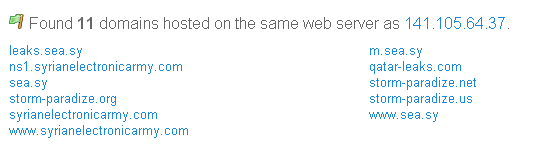

همونطور که در تصویر اول می بینید صفحه جعلی در دامنه site88.net آپلود شده. بیایم یه نگاه دقیقتر به این دامنه بدازیم.

اطلاعات ثبت کننده سایت که مخفی شده:

عکسهای صفحه اول این دامنه در سال های ۲۰۰۸، ۲۰۱۲ و ۲۰۱۳ نشون می ده که در تمام این سالها دامنه روی سرورهای رایگان ۰۰۰webhost.com استفاده شده.

هک شدن اونیون

این سایت هم توسط گروه SEA هک شد. نقطه شروع از ایمیل جعلی بود که مثلا از طرف یکی از اعضای سازمان ملل برای اعضای این سایت ارسال شد که حاوی لینکی بود به خبری از واشنگتن پست در مورد این اونیون

این لینک در واقع قربانی رو منتقل می کرد به لینک دومی که این بود:

http://hackedwordpresssite.com/theonion.php

و سپس منتقل می شد به لینک دیگری که این بود:

http://googlecom.comeze.com/a/theonion.com/Service.Login?&passive=1209600&cpbps=1&continue=https://mail.google.com/mail/

لینک سوم که دیگه از کار افتاده و صفحه ای بوده که روی سرورهای رایگان ۰۰۰webhost.com بارگذاری شده بود. این صفحه از قربانی اطلاعات حساب گوگل رو می پرسید و سپس به صفحه گوگل منتقل می شد.

این ایمیل به تعداد محدودی از کاربران فرستاده شده بود که حساسیت ایجاد نکنه. یکی از کاربران فریب می خوره و اطلاعات رو وارد می کنه. حالا هکر با استفاده از اکانت به دست آورده، دوباره ایمیل رو به اعضای سایت می فرسته. اکثر کاربرها لینک رو باز می کنند ولی فقط دو نفر از اونها فریب می خورند و پسوردشون در اختیار هکر قرار می گیره. یکی از اونها به اکانت های شبکه های اجتماعی سایت دسترسی داشته. اینجوری می شه که اکانت های سایت هک می شه.

حالا زمانی می رسه که پشتیبان های امنیت سایت متوجه می شن و ایمیلی به همه اعضا می فرستند که سایت هک شده و پسوردشون رو تغییر بدن. هکرها دوباره از این موقعیت استفاده می کنند و ایمیل مشابهی به کاربران (منهای اعضای آیتی) می فرستند و لینک صفحه فیشینگ دیگه ای رو به اسم لینک تغییر پسورد می فرستند. این حمله جدید منجر به فریب دو عضو دیگه می شه که یکی از اونها دسترسی به اکانت توییتر سایت داشته و بنابرای اکانت توییتر هم در اختیار هکرها قرار می گیره.

در این مرحله آِتی به این نتیجه می رسه که تشخیص امن و هک شده بودن اکانت ها غیر ممکنه. بنابراین پسورد همه اکانت ها رو شخصا تغییر می ده.

همونطور که قبلا هم گفتم اون ضرب المثل معروف رو، امنیت یک مجموعه به اندازه امنیت ضعیف ترین بخش اون مجموعه است. اینجاست که باز هم می رسیم به نگرش غلط مدیران آیتی ایرانی مبنی بر بیشتر کردن محدودیت کاربرها برای داشتن امنیت بیشتر. برای جلوگیری از حملاتی مثل فیشینگ، قدم اول آموزشه، قدم دوم تقویت سیستمهای فیلتر کردن ایمیل های فیشینگ و قدم سوم طراحی سیستم های دسترسی و توزیع ایمیل ها و اکانت ها بر پایه یک ساختار امن.