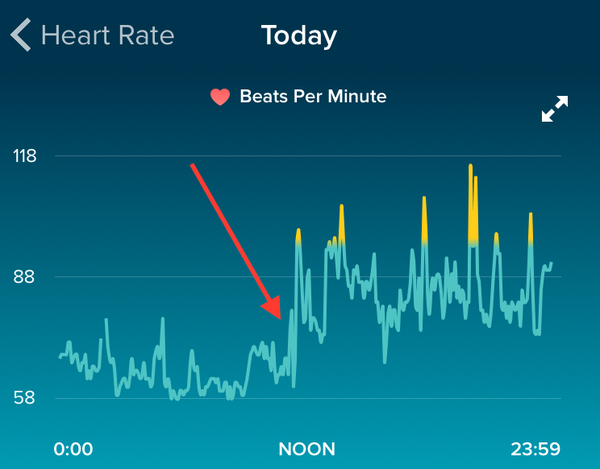

در خبرها خوندم که مردی با دیدن دیتای فیتبیت همسرش، خیلی زودتر از او فهمید که بارداره. داستان از این قراره که آقای دیوید ترینیداد برای خودش و همسرش مچبند فیتبیت رو میخره و عادت داشته که مشکلات احتمالی دستگاه رو با کاربران ردیت درمیون بگذاره و حلشون کنه. دیوید یک روز متوجه نمایش ۱۰ ساعت افزایش فعالیت همسرش میشه در حالیکه فعالیتش تغییری نکرده بود.

این مورد رو با بقیه کاربرا مطرح میکنه که ببینه قبل از اینکه مچبند رو برای تعمیر به پشتیبانی بفرسته، خودش کاری از دستش بر میاد برای درست کردن تنظیمات یا نه. یکی از کاربرها راهنمایی میکنه که ممکنه مشکل از دستگاه نباشه و همسر دیوید روزهای پراسترسی رو داشته و یا شاید باردار باشه. دیوید و همسرش پیش دکتر میرن و معلوم میشه که این زوج خوشبخت دارند بچهدار میشن.

در اتفاق جالب دیگهای، آقای کوبی سوتو که تجربه ناخوشایند جدایی از دوستپسرش رو در سال جدید داشته، با بررسی نمودارهای فیتبیت متوجه میشه که زمان شنیدن خبر در تاریخچه فعالیت جسمیش دیده میشه.

کوبی این گراف رو توییت میکنه که بیش از دو هزار بار ریتوییت میشه و توجه زیادی رو جلب میکنه. شرکت سازنده فیتبیت بهش پیام داد: «you broke the internet with your broken heart & now we’re here to mend it with more than just a hug. DM us so we can help out!» و براش یکی از آخرین محصولاتش رو فرستاد.

افراد دیگهای هم نمونهای از این اطلاعات رو منتشر کردند که نشوندهنده لحظههای خاصی از زندگیشون بوده. مثلا گراف زیر مربوط به زمانیه که تاندون آشیل یک نفر پاره شده.

فیتبیت تنها نیست

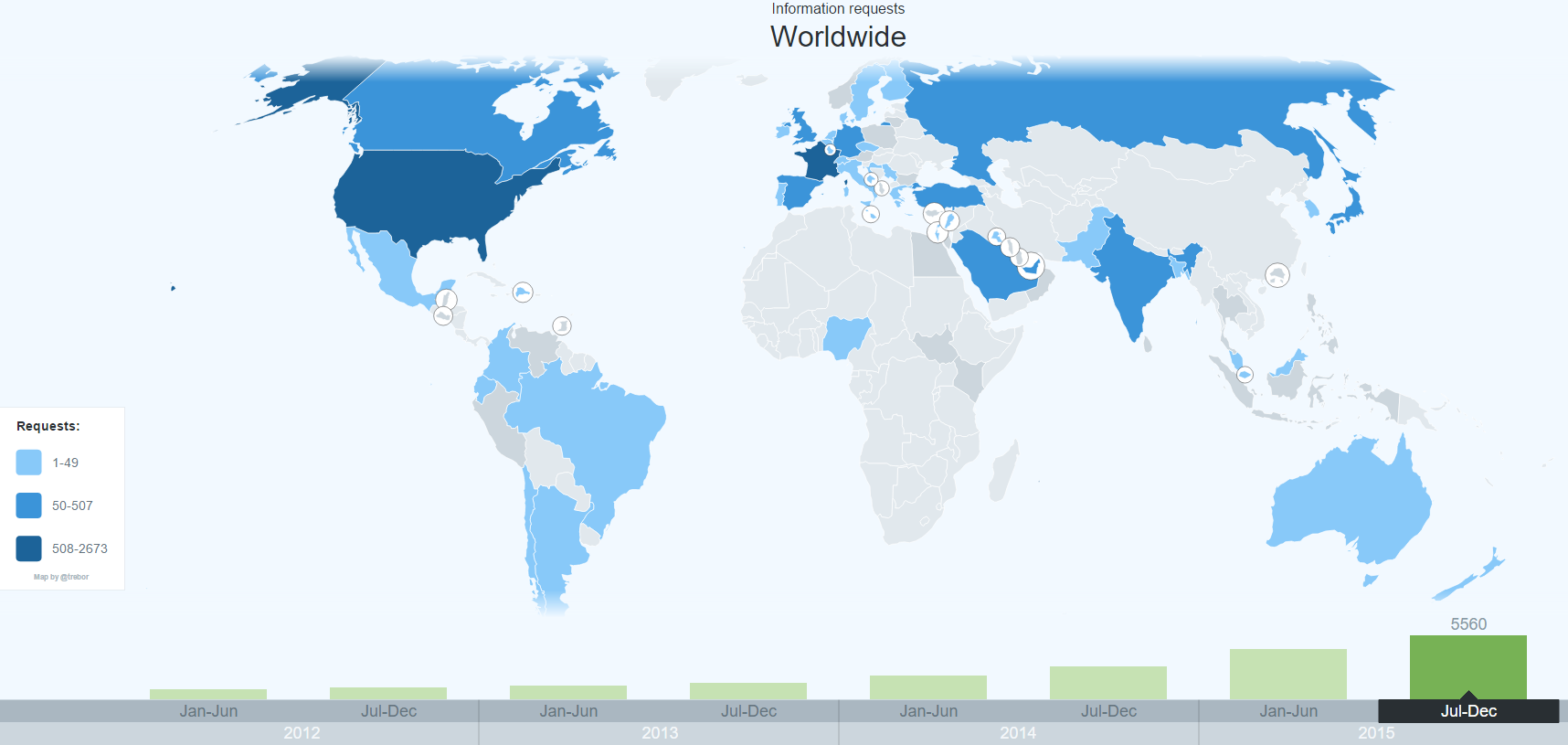

این حالات روحی و جسمی، فقط با یک ضربان قلب قابل شناسایی بودند حالا فکر کنیم به کلیه اطلاعات پزشکی از فشار خون و سابقه بیماری و تاریخچه وزن و دمای بدن و کلی داده دیگه که دستگاههای جدید پزشکی از ما نگه میدارن و با دیتابیس رد و بدل میکنن. یا دستگاههای دیگهای که کمک میکنن میزان مسیر طی شده رو با gps بسنجیم، روی نقشه علامت بگذاریم و با دیگران شر کنیم.

این همه دادهای که تولید میکنیم و اینجا و آنجا ثبت میکنیم، به کارمون میاد یا به کارشون؟ مسلما به کار هرکی بیاد، خودمون هم ازش استفاده میکنیم. بالا رفتن کیفیت زندگی، افزایش دقت در سرویس بهداشت و غیره. فقط یک نکته رو نباید فراموش کنیم. همونقدر که به امنیت پسورد بانکمون حساسیت داریم و دنبال اینیم که وبسایت بانک از https استفاده کنه و یا دیتا رو رمزگذاری شده نگهداری کنه، باید به دادههای فیزیولوژیک و مکانی هم حساس باشیم. به زودی تولید این دادهها چندین برابر میشه، زمانی که اینترنت اشیا (Internt of things) جای خودش رو باز کنه و محتویات یخچال و رنگ لباسهایی که برای شستشو گذاشتیم هم روی اینترنت اینور و اونور بره. باید از همین الان به تولیدکنندهها فشار بیاریم که محصولات رو با سطحی قابل دفاع از نظر امنیت دیجیتال و حفظ حریمخصوصی تولید بکنند.

پن: فیتبیت یک مچبند است که اطلاعات مربوط به فعالیت جسمی، ضربان قلب، کالری مصرف شده و مانند اون رو ثبت میکنه و کمک میکنه که با تحلیلش، روش و زمان فعالیت رو تنظیم کنیم.

لینک خبرها:

http://mashable.com/2016/02/10/fitbit-pregnant/#wCUykXYf1kq6

http://mashable.com/2016/01/20/fitbit-captures-breakup-moment/#JtyUqoDH1iqh