هیچ وقت پیش نیومده بود که ایمیل خیلی مهمی بفرستم که نیاز به رمزنگاری داشته باشه ولی همیشه علاقه خاصی به مبحث رمزنگاری داشتم.

بعد از قضایای NSA و اسنودن و خوندن خبر تعطیلی سرویس ایمیل امنی که اسنودن ازش استفاده می کرد به فکر افتادم که آیا می شه از سرویسی مثل جیمیل با امنیت بالاتر استفاده کرد؟ و مسلما سوالی که سال ۲۰۱۳ به ذهن من می رسه احتمالا قبلا کسی بهش فکر کرده و راهی براش پیدا کرده. پس جستجو کردم و راههای مختلف رو امتحان کردم.

به یک راه ساده و عملی رسیدم که برای استفاده دیگران اینجا بازگو می کنم.

یکی از بهترین روش های رمز گزاری متن در حال حاضر استفاده از PGP است. یک روش که ایده اش استفاده از دو تا کلید برای قفل کردن و باز کردن صندوق امنه. فرض کنید یه صندوق هست که با یک کلید قفل می شه و با یک کلید دیگه باز می شه. حالا شما می تونید از اون کلید قفل کننده کپی بگیرید و به دوستاتون بدید تا هروقت لازم بود چیزی رو توی صندوق بذارن و درش رو قفل کنن. ولی از کلید دیگه فقط یدونه دست شماست که در نتیجه فقط شمایید که می تونید امانتی رو بردارید.

سعی کردم به واضح ترین شکل ممکن توضیح بدم. خب همونطور که حدس زدید برای اینکه بتونیم همچین رمزنگاری رو توی جیمیل استفاده کنیم یه سری ابزار لازم داریم.

اول از همه اون جفت کلید و بعد هم کلید عمومی دوستامون تا بتونیم ایمیلهاشون رو با اون کلید رمزگذاری کنیم و براشون بفرستیم. ضمن ینکه خودمون هم باید کلید عمومیمون رو با دوستامون به اشتراک بذاریم.

دوم اینکه یه ابزری داشته باشیم که با اون کلید عمومی، ایمیلی رو که می خوایم بفرستیم رمزگزاری کنیم.

من برای انجام این کارها از دوتا افزونه گوگل کروم استفاده می کنم و یه تغییر کوچیک در تنظیمات جیمیل. ابتدا افزونههای Mailvelope و PGP Global Directory OpenSearch Plugin را نصب کنید.

حال برای ساخت جفت کلید خودمون به اینجا میریم:

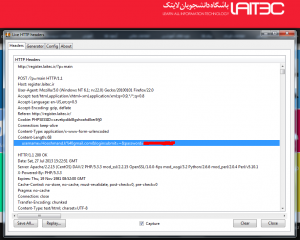

Mailvelope –> Options –> Generate Key

مطابق تصویر زیر تنظیمات را انجام می دیم. پیشنهاد می کنم برای قابل شناسایی و جستجو بودن در قسمت اسم، اسم مناسبی رو وارد کنید. مگر در شرایط خاص. سایز کلید هم که در حالت عادی ۱۰۲۴ bits است ولی من پیشنهاد می کنم از ۲۰۴۸ یا ۴۰۹۶ استفاده کنید که احتمال شکسته شدن قفل رو کمتر می کنه. البته سایز بالاتر زمان بیشتری برای کد و دیکد کردن متن پیام رو باعث می شه. در نهایت هم پسورد استفاده از کلید خصوصی رو وارد کنید. این پسورد برای اطمینان از این قضیه است که اگر به اشتباه کلید خصوصی شما در اختیار کس دیگه ای قرار گرفت (فرض کنید لپتاپتون که کلید رو روش دارید دزدیده شد) بدون داشتن این پسورد نتونه ایمیل شما رو بخونه.

بعد از اینکه این کلید رو ساختید برید در قسمت Display Keys روی کلید ساخته شده کلیک کرده و Export را انتخاب کنید. حال شما یک فایل دارید که شامل کلید عمومی شماست.

الان زمان اون رسیده که کلید عمومی خودمون رو جایی بذاریم تا دیگران بتونن در صورت نیاز با جستجو پیداش کنند. همونجایی که شما می تونید کلید دیگران رو پیدا کنید. می ریم سراغ افزونه دوم و یا مستقیما می ریم توی سایت نگهداری کلیدهای عمومی PGP و کلید خودمون رو آپلود می کنیم.

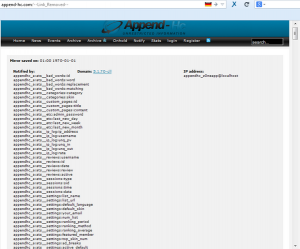

با آپلود کلید، اطلاعات ما نمایش داده می شه و یک ایمیل حاوی لینک تایید هم به ایمیلی که در دل کلید معرفی شده ارسال می شه. در صورتیکه اون ایمیل رو بازکرده و لینک ارسل شده را کلیک کنید، پروسه به اتمام رسیده و کلید شما در دسترس دیگران خواهد بود.

حال می توانید در همین سایت اسم یا ایمیل خودمون رو جستجو کنیم و نتیجه رو ببینیم. افزونه دوم در واقع جستجو در این سایت رو راحت تر می کنه. برای یافتن و دانلود کلید عمومی کسانی که می خواهید به آنها ایمیل کد شده بفرستید.

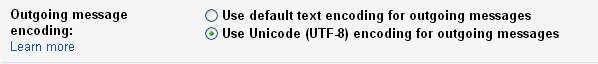

خب تا اینجا هر آنچه که می خواهیم رو داریم. تنها نکته اینه که برای کد شدن متن فارسی و دیکد شدن به صورت موفق بایست سیستم نگارش ایمیل را تغییر بدهیم. برای این کار در قسمت تنظیمات جیمیل Settings و در صفحه عمومی generals در انتها صفحه و در قسمت Outgoing message encoding، گزینه دوم که Use Unicode (UTF-8) را انتخاب می کنیم.

کار تموم شده. حالا بیایم و برای امتحان برای یکی از دوستانمون ایمیل رمزگزاری شده بفرستیم.

من برای ایمیل وبسایتم me [@] scriptics dot ir جستجو کردم. بعد از پیدا کردن کلید عمومی اون رو دانلود کردم.

بعد مطابق مسیر زیر این کلید رو وارد افزونه Mailvelope کردم.

Mailvelope –> Options –> Import Keys

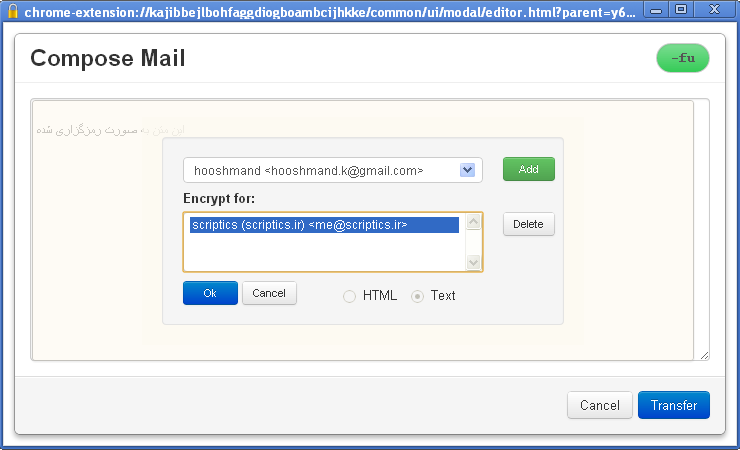

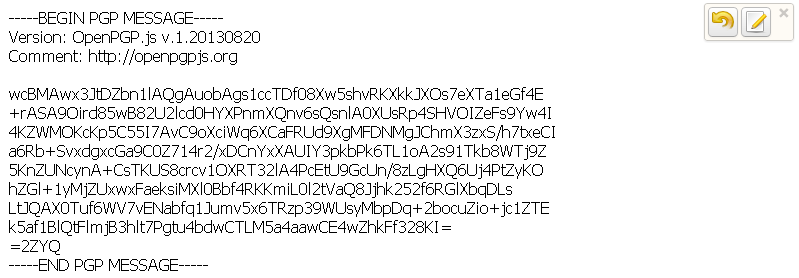

حالا می رم و در جیمیل یه ایمیل جدید رو می نویسم ولی قبل از ارسال روی دکمه ای که گوشته محل نوشتن متن اومده کلیک می کنم که پنجره زیر نمایش داده می شه. حالا انتخاب می کنم که ایمیل رو برای چه کسی می خوام رمزگزاری کنم و نتیجه رو با فشردن دکمه OK و سپس Transfer به جای متن اصلی جایگزین می کنم و برای گیرنده ارسال می کنم.

در صورتیکه دریافت کننده ایمیل رمزگذاری شده باشید، این افزونه رمز رو تشخیص می ده و پیشنهاد باز کردنش رو می ده. درصورتیکه کلید خصوصی رو داشته باشید و در افزونه Import کرده باشید، پس از وارد کردن رمزی که برای کلید خصوصی انتخاب کرده بودید متن اصلی ایمیل رو می بینید.

و تمام.