اینکه مدیران امنیت شبکه ها، سایت ها و سرورها باید دید یک نفوذگر رو داشته باشند و بتونن به سیستم خودشون نفوذ کنند ایده جدیدی نیست. ۲۰ سال پیش دن فارمر و ویتس ونما در مقاله ای پیشنهاد دادند برای ارتقا امنیت سایتتون، هکش کنید.

اولین قدم برای کم کردن ضعف های امنیتی شبکه و سایت، پیدا کردن اونهاست. متاسفانه مدیران ایرانی هنوز اهمیت pentesting رو نفهمیدن و فکر میکنند همینکه یه پول خوب به طراح و برنامه نویس سایت بدهند و یا محدودیت های کاربران شبکه رو زیاد کنند، امنیت تضمین شده. نمونه سایت های هک شده که روزانه می بینیم، خلاف این ادعا رو اثبات می کنه.

لیست زیر فقط مثالی از ابزارهای پرکاربرد و مطرحه وگرنه ابزارهای مختلفی وجود داره که هکرها ازشون استفاده می کنند.

آرمیتاژ (ARMITAGE)

برای سالها متا اسپلویت ابزار شماره ۱ در تست نفوذ به شبکه های کامپیوتری، سرورها، براوزرها و غیره بوده. آرمیتاژ یک رابط کاربری است برای متا اسپلویت که کار با اون رو بسیار راحت تر کرده. آرمیتاژ در واقع بسیاری از پیچیدگی های متا اسپلویت رو از کاربر آماتور پنهان کرده و با چند کلیک می توانید نقاط ضعف سیستم و یا شبکه رو پیدا کنید. پس از یافتن نقاط ضعف، این ابزار امکان نفوذ با استفاده از مجموعه اکسپلویت های “متا اسپلویت” رو به شما می ده. آموزش های بسیاری نیز براش وجود داره.

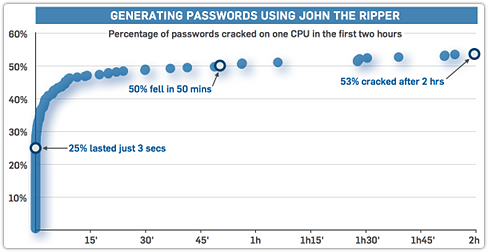

هشکت (HASHCAT)

بحث پسورد همیشه یک جنگ بوده بین کارشناسان امنیتی و کاربرها. توجیه کردن کاربرها به استفاده از نمونه خاصی از پسورد بسیار سخته. معمولا اولین انتخاب کاربرها اسم گربه و یا سگشون و یا اسمیه که به راحتی به یاد بیارن. بنابراین رمزگذاری پسوردها یکی مهمترین نکات در امنیت سیستمه. و چک کردن روش رمزگذاری با هشکت و تلاش برای شکوندن رمز یک پسورد، می تونه دید خوبی به کارشناسان امنیتی بده. این دید منجر می شه به انتخاب روش مناسبتری برای رمز گذاری.

وایفایت (WIFITE)

در بحث امنیت شبکه باید دقت کنیم که نقطه ضعف می تونه در هر بخشی از شبکه باشه. از سرورها و سایت شرکت تا پرینترهایی که کانکشن وایفای دارند. اتصال های وایفای همیشه یکی از نقاط جذاب برای هکرهاست. ضعف در شبکه وایفای می تونه منجر به نفوذ کامل و یا استفاده در روش های دیگر هک مانند فیشینگ بشه. وایفایت ابزاری است که با زبان برنامه نویسی پایتون نوشته شده و این توانایی رو به مدیر امنیت شبکه می ده که به راحتی نقاط ضعف رو پیدا کنه و حتی برای نفوذ به اونها اقدام کنه و با این اطلاعات به دست آمده برای بالا بردن امنیت اقدام کنه.

وایرشارک (WIRESHARK)

وقتی پای شبکه در میان باشه، اولین چیزی که به ذهن می رسه اسنیف کردنه. وایرشارک با رابط کاربریه بسیار خوبی که داره و همچنین توانایی کار با همه نوع شبکه، اولین گزینه اسنیفینگ و جمع آوری دیتاست. این ابزار به کارشناسان امنیتی این امکان رو می ده که نقاط ضعف، پروتوکل های باز و آسیب پذیر، اطلاعات مهمی که بدون رمزگذاری منتقل می شن و کلی موارد دیگه رو بررسی و پیدا کنند. این ابزار همچنین می تونه سیاست های فیلترینگ شبکه رو بررسی کارا بودن یا نبودنشون رو نشون بده.

بسته مهندسی اجتماعی (SOCIAL ENGINEERING TOOLKIT – SET)

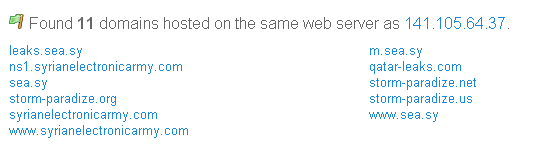

این روزها خبرهای داغ هک های بزرگی که ارتش الکترونیک سوریه انجام می ده همه جا هست و خب اشاره ها به روششون، مهندسی اجتماعی و فیشینگ. مدیر توسعه SET نیز در کنفرانسی، اهمیت استفاده از همچین ابزاری رو نشون داده. ست مجموعه ابزاری است که به شما توانایی اجرای تکنیک های پیشرفته و هوشمندانه جهت فریب کاربرها و اقدام به هک رو می ده. با این ابزار می تونید صفحه لاگین جیمیل رو شبیه سازی بکنید و یا فایل PDF ای بسازید که با باز شدن کنترل سیستم کاربر رو بهتون بده. کارشناسان امنیتی با استفاده از این ابزار می تونند بدون کوچکترین خرجی و یا بدون به خطر انداختن شبکه، با انجام یک حمله ساختگی، کاربرهای شبکه رو تست بکنند و با استفاده از نتایج به دست آمده، آموزش های لازم رو براشون تدارک ببینند.