اگر اهل دانلود باشید با تارنت آشنایید و البته با بیت تارنت که یه توسعه دهنده نرم افزارهای اشتراک گذاری فایله.

این گروه به تازگی سرویسی رو معرفی کرده برای پیام رسانی (یا همون چت خودمون) که نیازی به سرور نداره بلکه از همون شبکه P2P استفاده میکنه.

این عدم نیاز به سرور برای کنترل تماس ها و انتقال اطلاعات باعث می شه که نقطه ضعف سیستم های دیگه اینجا وجود نداشته باشه: خطر لو رفتن اطلاعات ذخیره شده در سرور.

این سرویس که همکنون در مرحله پیش از آلفا قرار داره، همگانی نیست و برای استفاده نیاز به دعوت نامه دارید. اطلاعات منتقل شده به روش AES-256 کد گذاری می شن و هدف شرکت هم طبق گفته خودشون اینه که مردم مطمئن باشند که چت “خصوصی، امن و رایگان” دارند.

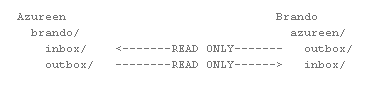

روش اینه که هر کاربر یک فولدر inbox و یک فولدر outbox داره. برای چت بین دو (یا چند نفر) کافیه که طرف دوم به کاربر اول اجازه بده که به صورت read only فولدر outbox رو بخونه که البته برای اینکار هم یک کلید در اختیارش قرار می ده. متن چت ها به صورت فایل های کوچیک تکست توی فولدر outbox قرار می گیرند و دریافت کننده می تونه این فایل ها رو با شبکه P2P دریافت کنه.

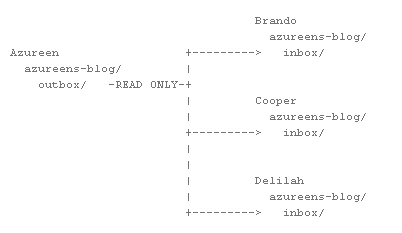

در مورد تماس های چند نفره نیز همین روش فقط با تعداد ارتباطات بیشتر انجام می شه:

در این حالت چون ۳ نفر با فرستنده پیام در تماسند، حتی اگر فرستنده آفلاین بشه و یکی از گیرنده ها فایل رو به صورت کامل دریافت کرده باشه، بقیه نیز اون فایل رو دریافت می کنند (شبیه تارنته، نه؟) و چون دسترسیشون read only است اگر در کپی خودشون تغییر بدن، اطلاعات دریافتی دیگران تغییر نخواهد کرد.

تنها نکته مبهم این روش در بحث امنیتی (فعلا البته) طبق گفته کسی که ایده اصلی رو داده، اینه که اگر کسی اون کلید اولیه رو در اختیار داشته باشه می تونه اطلاعات منتقل شده رو رمز گشایی کنه.

این روش حتی می تونه به عنوان روشی نوین در وبلاگ نویسی باشه. فرض کنید تماس یک طرفه باشه. یعنی فقط یک نفر outbox رو برای تعداد زیادی به اشتراک بذاره و کلید رو به همه بده و دیگران هم فقط inbox رو داشته باشند. حالا هرچیزی که اون نفر اول بنویسه بین کاربرها پخش می شه و حتی دیگه نیاز هم نیست همیشه آنلاین باشه. اون مطلب به سرعت بین کاربرها پخش می شه. دیگه چیزی به عنوان دان شدن سرور بی معنی می شه. جالبه نیست؟

البته اینا همه ایده است. ایده ای که قدم اولش برداشته شده خوشبختانه و فکر می کنم می تونه به سرعت همه گیر بشه. وبلاگ نویسی امن بدون نگرانی از نظارت ادمین سرور بر اطلاعات، بدون نگرانی از آپ تایم سرور. چه دنیای ایده آلی 🙂