احتمالا تا حالا واژه Session به گوشتون خورده. اگر برنامه نویس وب باشید که می دونید چیه ولی کاربرها باهاش درگیر نیستند و پیش هم نمیاد که لازم بشه در موردش بدونند.

بذارید یه مثال بزنم که بدونید سشن به چه کار میاد. تا حالا دیدید می رید توی یه سایت و اون خبر داره که قبلا اونجا بودید؟ جایی لاگین کردید و گزینه “مرا به خاطر بسپار” رو انتخاب کرده باشید؟ یا اصلا فکر کردید چطور می شه که شما توی صفحه login.php وارد می شید ولی دیگه هر صفحه از سایت رو باز کنید، نیازی نیست دوباره نام کاربری و پسورد وارد کنید؟ این کارها با سشن انجام می شه. ینی برنامه اون سایت از شما مشخصات رو می گیره و درصورتیکه درست بود براتون یه شماره شناسه در نظر می گیره و کافیه اون شماره شناسه رو تو صفحه های مختلف به همراه داشته باشید تا دیگه نیازی به وارد کردن مجدد پسورد نباشه. یا مثلا سایت اون شناسه رو فعال نگه داره و دو روز دیگه که وارد سایت شدید، وب اپلیکیشن اون شناسه رو از حافظه مرورگرتون بخونه و شما رو شناسایی کنه.

حالا اگه این شناسه به دست هکر بیافته چی می شه؟ می تونه با اون شناسه خودش رو به اسم شما جا بزنه. دزدی سشن روش های متفاوتی داره، از حدس زدن و کش رفتن تا تعیین آن به وسیله هکر.

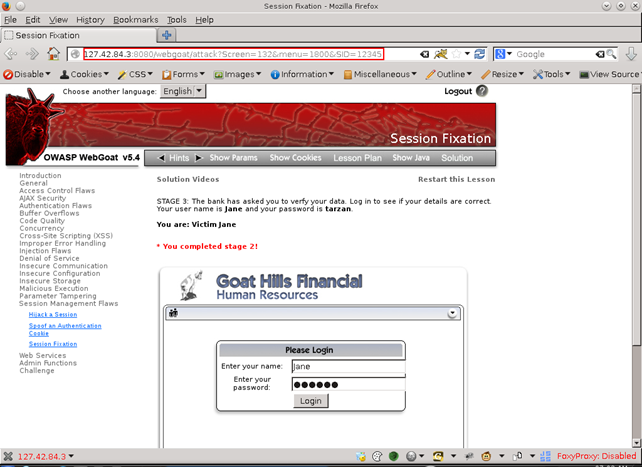

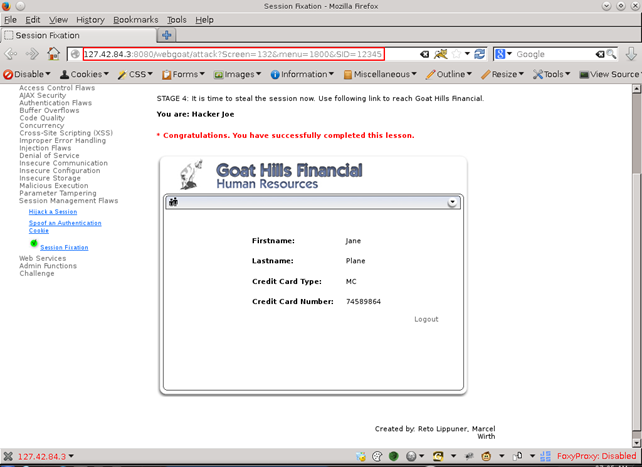

در این پست در مورد Session Fixation در وب اپلیکیشن های مبتنی بر PHP خواهم گفت و یه سری راه رو هم برای جلوگیری از اون معرفی می کنم. تصمیم داشتم در این پست یک نمونه آنلاین از ضعف برنامه نویسی رو براتون بذارم که در واقع نتیجه رو ببینید ولی با توجه به تنظیمات سرور و PHP.ini این امکان وجود نداشت. برای تست می تونید از WebGoat استفاده کنید که یک پروژه است در قالب OWASP که یک نمونه از یک سایت آسیب پذیر رو در کامپیوتر شما ایجاد می کنه و می تونید روش این موارد رو امتحان کنید.

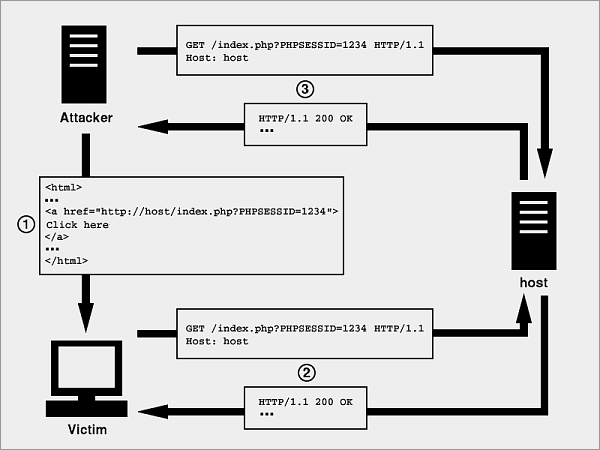

در یک حمله “تعیین سشن”، هکر کاربر یک سایت (ترجیحا ادمین) رو فریب می ده که یک لینک رو کلیک کنه:

1 2 3 | <a href="http://target/index.php?PHPSESSID=1234"> Click here </a> |

و یا با یک کد، کاربر رو به لینک دلخواه هدایت می کنه:

1 2 3 | <?php header('Location: http://target/index.php?PHPSESSID=1234'); ?> |

ببینیم چه اتفاقی می افته در عمل:

اگر به لینک دقت کنید می بینید که با ارسال متغیر SID به صورت GET در URL، هکر اقدام به تعیین شماره شناسه ای می کنه که خودش ازش خبر داره. در صورتیکه کاربر کلیک کنه:

کاربر بدون اینکه شک کنه، نام کاربری و پسورد رو وارد می کنه و لاگین می کنه. حالا سایت یه سشن براش ایجاد می کنه ولی به جای اینکه شناسه سشن توسط سایت تعیین بشه، عدد ۱۲۳۴ براش به کار می ره.

از این زمان به بعد، هکر می تونه با استفاده از SID یا شناسه سشنی برابر با ۱۲۳۴ وارد سایت بشه و سطح دسترسی کاربر هدف رو داشته باشه.

به طور خلاصه، اتفاقی که در بالا افتاد رو می تونید در تصویر زیر ببینید:

یک نمونه از کد دارای ضعف امنیتی می تونه مشابه این باشه:

1 2 3 4 5 6 7 8 9 10 11 12 13 14 | <?php session_start(); if (!isset($_SESSION['count'])) { $_SESSION['count'] = 0; } else { $_SESSION['count']++; } echo $_SESSION['count']; ?> |

این کد تعداد دفعات بازدید شما از یک صفحه رو می شماره. اگر SID رو توی URL براش مشخص کنید و بعد با همون SID در یک مرورگر دیگه صفحه رو باز کنید، به جای اینکه در مرورگر دوم شمارش از صفر شروع بشه، ادامه شمارش مرورگر اول رو نشون می ده.

یکی از روش های پیشگیری از این حمله اینه که مطمئن بشیم در شروع یک سشن، حتما شناسه اون بازتولید بشه. نمونه کد زیر می تونه مثالی از این مورد باشه:

1 2 3 4 5 6 7 8 9 | <?php session_start(); if (!isset($_SESSION['initiated'])) { session_regenerate_id(); $_SESSION['initiated'] = true; } ?> |

واقع در این کد چک می کنیم که اگر متغیر initiated قبلا ست نشده باشه (که به معنی ورود برای بار اوله) شناسه رو بازتولید می کنیم. البته این کد هم یک ضعف داره که با حمله ای پیچیده تر قابل دور زدن است. در این روش هکر در دو مرحله، ابتدا کاربر رو فریب می ده و initiated ست بشه به مقدار True و سپس حمله عادی رو انجام می ده و SID رو تعیین می کنه.

روش دیگه ای که برای جلوگیری از تعیین سشن می شه استفاده کرد اینه که در هر سری که کاربر لاگین می کنه و یا دسترسی های اون تغییر می کنه، سشن رو بازتولید کنیم. مثلا وقتی که نام کاربر ی و پسورد رو چک می کنیم و می خوایم دسترسی رو آزاد کنیم برای کاربر از این کد استفاده کنیم:

1 2 | session_regenerate_id(); $_SESSION['logged_in'] = true; |

یکی دیگه از موارد برای بالا بردن امنیت اینه که زمان منقضی شدن سشن رو محدود کنیم.

روش دیگه برای جلوگیری از این حمله، خارج از بحث برنامه نویسی و با تعیین تنظیمات PHP سروره. کافیه که متغیر session.use_trans_sid رو برابر با ۰ قرار بدیم. این مورد باعث می شه که PHP نه شناسه رو توی URL قرار بده و نه از اونجا بخوندش.