این پست ترجمه ای آزاده از پستی در سایت Security Affair در مورد هک کامل یک فرد با اطلاعاتی جزیی که در واتزاپ به اشتراک گذاشته می شه.

اگر یک شماره تصادفی رو به کانتکت لیستمون اضافه کنیم، واتزاپ تصویر پروفایلش رو نشون می ده. با توجه به اینکه اون آدم رو نمی شناسیم، نباید خطر خاصی وجود داشته باشه. درسته؟

خب بذارید یه موقعیت فرضی رو تصور کنیم.

فروش تلویزیون دست دوم

فکر کنید توی یه سایت تبلیغی می بینم که علی می خواد تلویزیون هوشمند ۵۲ اینچ سامسونگش رو ۲ ملیون تومن بفروشه، کار کرده در حد نو. 🙂

یه شماره تلفن هم از علی وجود داره که می تونیم باهاش تماس بگیریم برای اطلاعات بیشتر.

یه سری اطلاعات جالب داریم. می دونیم یک علی وجود داره، شماره اش رو داریم و محل حدودی زندگیش رو. اون منتظره که مردم باهاش تماس بگیرن برای خرید تلویزیون دست دومش.

بیاید شروع کنیم.

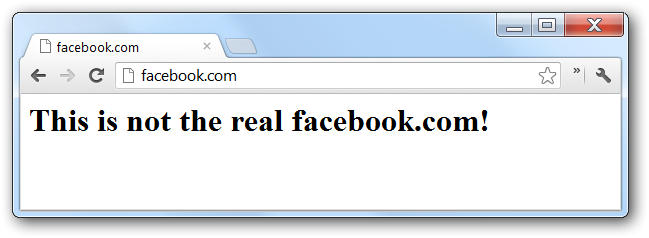

فیسبوک عزیز

باید ببینیم که علی کیه. با اضافه کردن شماره علی به کانکت لیستمون و از طریق واتزاپ، عکس پروفایلش رو پیدا می کنیم و با دونستن اسمش و محل زندگیش و با کمکی جستجو و تلاش، اکانت فیسبوکش رو پیدا می کنیم.

فرض کنید اکانت رو پیدا کردیم.

پروفایل عمومیش چیز زیادی نداره اما یه مورد رو توش گذاشته: جایی که درس خونده. نکته خوبیه برای به دست آوردن اطلاعات بیشتر. یک پروفایل تقلبی می سازیم برای کسی که در همون دانشگاه و همون دوره درس خونده. شما درخواست دوستی کسی که همشاگردی قدیمی باشه رو تایید نمی کنید؟ علی قبول می کنه.

وارد شدن به جمع دوستان

حالا ما به لیست دوستان علی دسترسی داریم و می تونیم دریافت خوبی از محیط اجتماعی و شغلیش داشته باشی. خیلی زود می فهمیم که علی معاون مدیرعامل در بخش حسابداری یک شرکت تولیدیه. فعلا با این قضیه کاری نداریم.

توجه کنید که حالا غیر از جزییات شغلی، حلقه معتمدینش هم برامون مشخص شده. حلقه معتمدین می تونه شامل دوستان صمیمی، فامیل، همکاران و یا دوستان قدیمی باشه که این اواخر خیلی در تماس نبودن.

گروه آخر برامون جالبن. چطوری می تونیم یکیشون رو پیدا کنیم؟ خیلی ساده. لیست فعالیت های علی رو نگاه می کنیم تا ببینیم کدوم یکی از دوستاش در ماه های اخیر کمتر توی پست های علی فعالیت داشته. این آدم خیلی بهمون کمک می کنه.

حدس بزنید چرا؟

دوستان قدمی خیلی دوستانه رفتار نخواهند کرد.

بازی کردن نقش دوستان قدیمی

همونطور که احتمالا حدس زدید قراره نقش شیرین رو بازی کنیم، کسی که مشخصاتش به هدفمون می خوره. یه سری از اطلاعات رابطه علی و شیرین رو پیدا می کنیم تا زمانی که می خوایم خودمون را به عنوان شیرین جا بزنیم، باورکردنی باشه.

سلاحمون چیه؟ اشاره هایی به اتفاقات گذشته، بقیه دوستان، خبرهایی که به علی مربوط باشه و یا دوست داشته باشه.

ما متوجه شدیم که علی ترن هوایی دوست داره. این می تونه یه نقشه باشه: پیامی شامل یک لینک به خبری در مورد سقوط ترن هوایی شهربازی ارم.

قراره علی باور کنه پیامی که دریافت کرده از طرف شیرینه. مسلمه که پیام از طرف ماست. خب چطور باید این کار رو بکنیم؟

نکته اینه که شماره شیرین از آخرین زمانی که با علی در تماس بوده، تغییر کرده. با اینحال علی باور می کنه که پیام رو از شیرین گرفته. به ۳ دلیل: پیام شامل اطلاعاتیه که فقط دوستای نزدیکش می دونن (علاقه اش به ترن هوایی)، تلفنش رو داریم (از تبلیغات) و از همه مهمتر، علی تصویر شیرین رو می بینه وقتی پیام واتزاپ رو دریافت می کنه.

تصویر رو از کجا آوردیم؟ چه جایی بهتر از فیسبوک.

مرحله نهایی

علی یک پیام واتزاپ دریافت می کنه از کسی که بهش اعتماد داره در مورد موضوعی که علاقه داره. شما اگر علی بودید چکار می کردید؟ شرط می بندم که لینک رو باز می کردید. لینک، علی رو به یه سایت شامل بدافزار می بره که منجر به آلوده شدن دستگاه تلفنش می شه. بدافزاری که یکه است و فقط برای یک هدف خاص ساخته شده و بنابراین ضدبدافزارها متوجهش نمی شن.

حله. ما به ایمیل های علی، فایل هاش و لیست تماس هاش دسترسی داریم و بنابراین کلی اطلاعات خصوصی ازش به دست میاریم. یادمون نره که علی فقط می خواست یک تلوزیون بفروشه. اما علی مهمتره از اونه. علی معاون مدیر عامل در واحد حسابداریه یه شرکت بزرگه و بنابراین با دسترسی به تلفنش، کلی اطلاعات مهم خواهیم داشت که روزانه با همکارهاش رد و بدل می کنه.

بعد چی؟

حالا چکار کنیم؟ یمیل هاش رو بخونیم؟ پیوست ایمیل هاش رو دانلود کنیم؟ بریم ببینیم توی سایت شرکتشون چه خبره؟

می گم بهتون که دیگه چکار می شه کرد.

از طرف علی به کسانی که خیلی باهاشون در تماسه، پیام می فرستم. پیام شامل یک لینک به بدافزاره. اکثر دریافت کننده ها روی لینک کلیک می کنند. چرا؟ برای اینکه ما الان دیگه نقش علی رو بازی می کنیم.

بازی وباره شروع شد.

درس هایی که آموختیم

اتفاقی که در مورد علی افتاد شباهت زیادی داره به حمله های پیشرفته ای که این روزها می بینیم. حمله هایی که هدف دارند، پیگیری می شن و روشون فکر شده.

موارد زیر می تونن درسهایی باشن که از این داستان یاد گرفتیم:

- حمله های سایبری دیگه یه فعالیت یک باره نیستند. مجرمان مجازی زمان زیادی صرف می کنند تا عملیاتشون رو در مورد یک هدف مشخص به سرانجام برسونن. حمله هاشون رو به مجموعه ای از کارهای کوچیک تقسیم می کنند که به تنهایی خطر کمی دارند یا اصلا خطررناک به نظر نمیان.

- حمله های سایبری از روش های قدیمی تقلید می کنند اما پیشرفته و فکر شده. با ترکیب روش های قدیمی با تکنیک های جدید و نیز درگیر کردن افراد مختلف در یک حمله همه جانبه، شانس موفقیت را بالا می برند.

- موبایل ها نقش کلیدی دارند. همه گیر شدن گوشی های هوشمند و سرویس های اجتماعی مختلف، شامل نرم افزارهای پیام رسان، باعث شده که مجرمان مجازی سریعتر به هدفشون برسن.

چکار کنیم که استفاده از گوشی های هوشمند و شبکه های اجتماعی، ریسک کمتری برامون داشته باشند:

نرم افزارهای روی گوشی های هوشمند رو به روز نگهداریم و حتما از ضد بدافزار استفاده کنیم.

شماره تلفن کارهای عمومی و کارهای خصوصی و یا مهم رو از هم جدا کنیم.

روش های حضور امن در شبکه های اجتماعی رو یاد بگیریم. دسته بندی دوستان در فیسبوک و دادن دسترسی های متناسب به دسته های مختلف می تونه نمونه ای از فتار امن در شبکه های اجتماعی باشه.

یکی از خطرات مهم در گوشی های هوشمند استفاده از مرورگرهای داخلی در نرم افزارهای مختلفه که الزاما امنیت مرورگرهایی مثل کروم و فایرفاکس رو ندارند. بنابراین ترجیحا لینک های دریافتی در نرم افزارهای پیام رسان رو در مرورگر های گفته شده باز کنید.

این چند کار، لیست کوتاهی از مواردیه که باید رعایت بشه. مسلما بسته به میزان وبگردی و تماس های متفرقه و استفاده از نرم افزارهای مختلف، میزان خطری که متوجه ماست فرق میکنه و میزان متفاوتی از رعایت نکات امنیتی رو باید انجام بدیم.