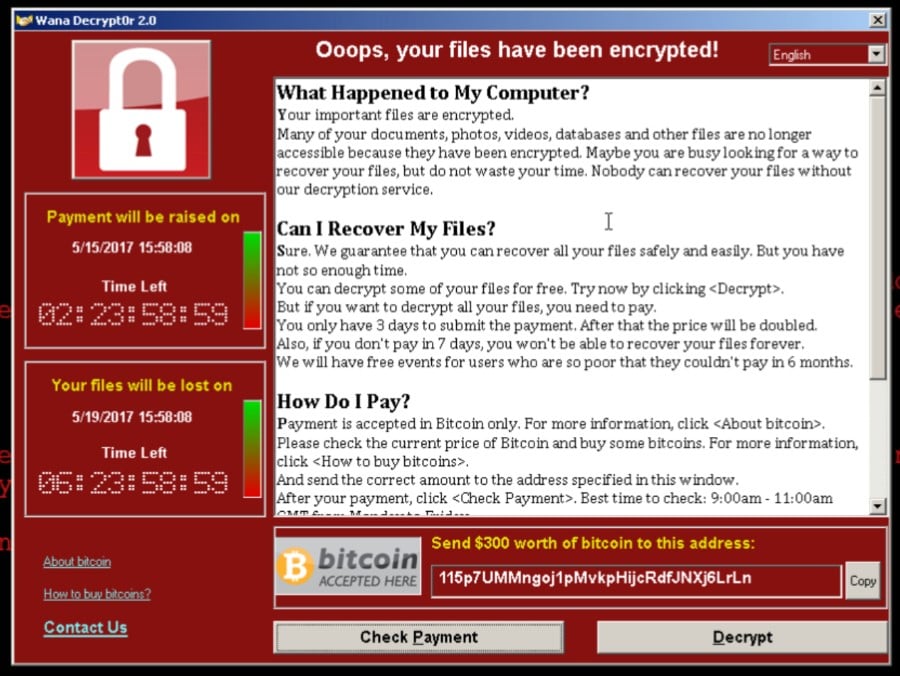

یک بد افزار ساخت هکرهای دولتی کره شمالی که سیستم را از طریق آسیب پذیری EternalBlue با کد CVE-2017-0143 MS17-010 آلوده کرده و فایل ها رمزنگاری می کند (با پسوند های WCRY وWNCRY ) و درخواست ۳۰۰ دلار از طریق لینک پول رمزنگاری شده بیت کوین می کند، این باج افزار به نام های مختلفی همچون WannaCry ، Wana Decrypt۰r، WannaCryptor و WCRY منتشر شده است، دلیل نگارش این متن عدم توجه مراکز امنیت اطلاعات کشور هست.

کاربران عادی آلوده شده به باجافزار

+هیچ پولی پرداخت نکنید احتمال دریافت کد برای خارج کردن فایل ها از حالت رمزنگاری تقریبا صفر هست.

+سایت noransom.kaspersky.com و www.nomoreransom.org برای دریافت آخرین اخبار و احتمالا نرم افزاری برای خارج کردن فایل ها از حالت رمزنگاری بررسی کنید.

+از اطلاعات رمزنگاری شده پشتیبان تهیه کنید.

+از شبکه/اینترنت قطع شوید.

+از اتصال ابزارهای ذخیره سازی حاوی اطلاعات خودداری کنید.

+از دریافت/خرید نرم افزارهایی با ادعای مقابله/خارج کردن فایل ها از رمزنگاری خودداری کنید

+همگام سازی اطلاعات غیرفعال کنید

+تمام آنچه سایت های دولتی امنیت اطلاعات معرفی کرده اند، توضیحاتی در مورد پاک کردن این باج افزار از روی سیستم است که کمکی به بازگردانی اطلاعات نمی کند، این فایل در این آدرس قابل دریافت است.

آلوده نشده

+ویندوز آپدیت کنید و آپدیت غیرفعال نکنید.

+اگر کاربر ویندوز هستید و آنتی ویروس ندارید Windows Defender فعال کنید

+از اطلاعات پشتیبان تهیه کنید، ترجیحا دو پشتیبان یکی روی هارد درایو و درایو پرتابل و دیگری روی فصای ابری همچون google Drive

+تنظیم Show file extensions در ویندوز فعال کنید تا پسوند فایل ها ببینید و از بازکردن فایل های مانند ‘.exe’ ‘.vbs’ ‘.scr’خودداری کنید

+به ایمیل ارسالی اطمینان نکنید حتی اگر از جانب پلیس، مالیات، بیمه، بانک باشد

+در ویندوز smb v1 غیرفعال کنید (در اینجا راهنمای کاملی از سوی مایکروسافت برای همه ویندوزها موجود است)

نکات دیگر در مورد باجافزار

+مدیران شبکه از اطلاعات رمزنگاری شده کاربران پشتیبان تهیه کنید

+پچ های ارایه شده مایکروسافت از این آدرس دریافت و نصب کنید

+برای یافتن و جستجوی سیستم های دارای مشکل CVE-2017-0143 MS17-010 از اسکریپت ارایه شده برای Nmap در این آدرس استفاده کنید (توضیحات بیشتر در این آدرس)

+راهنمایی برای ویندوز XP البته ویندوز XP خذف کنید !

+فایل ها توسط کلید یکتایی با رمزنگاری AES-128-CBC رمزنگاری میشوند و هر ادعایی در مورد شکستن رمزنگاری بدون دسترسی به کلید بازگشایی ادعایی احمقانه است! (کلید عمومی با نام ۰۰۰۰۰۰۰۰.pky به وجود می آید)

توییتهای مفیدی برای اطلاعات بیشتر

نمونههای باجافزار

https://twitter.com/the_ens/status/863055007842750465

C&Cهای روی Onion

https://twitter.com/the_ens/status/863069021398339584

EternalBlue تایید شده

https://twitter.com/kafeine/status/863049739583016960

دستورات روی شل

https://twitter.com/laurilove/status/863065599919915010

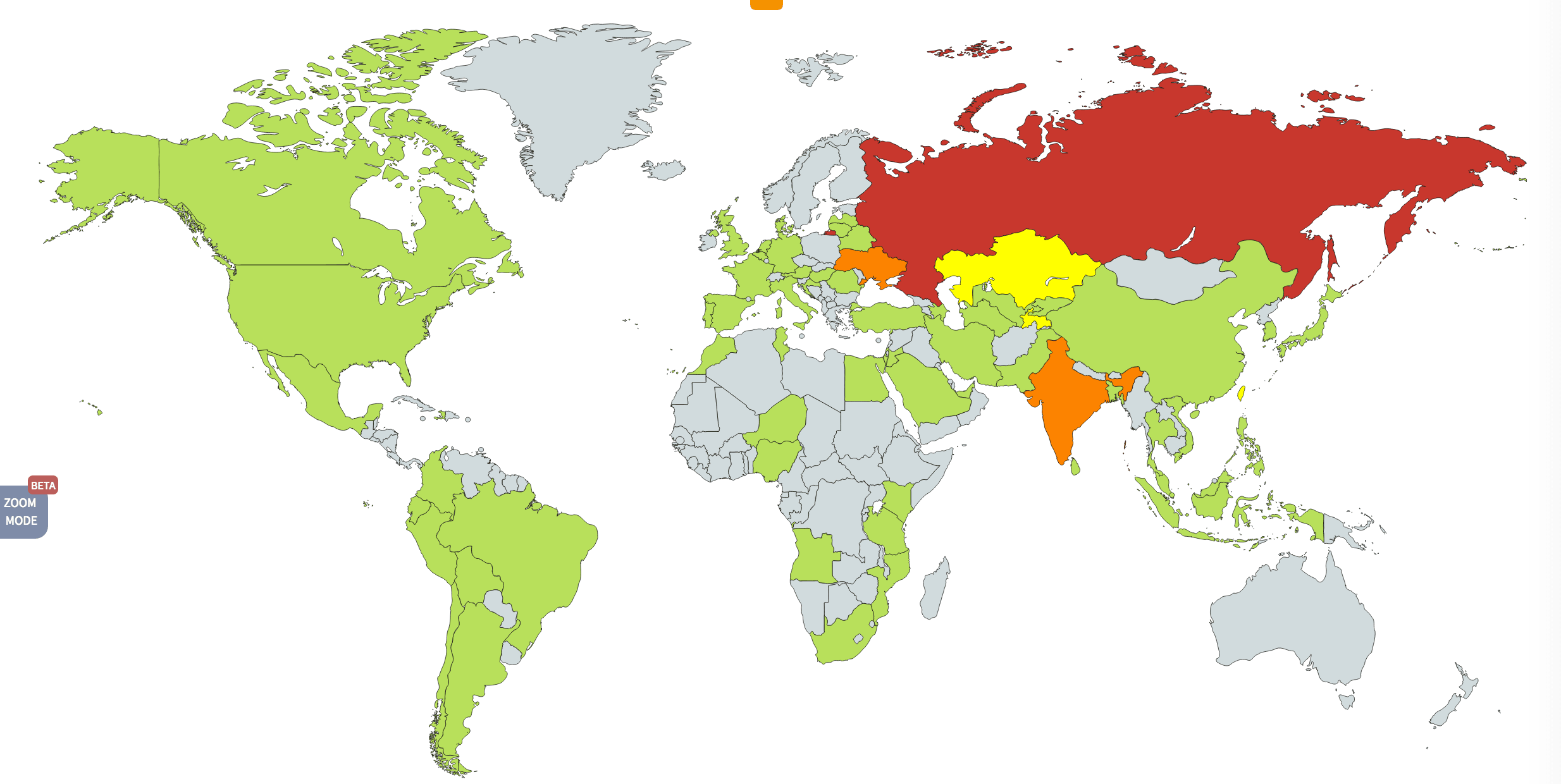

وضعیت/نقشه آلودگی

https://twitter.com/laurilove/status/863066699888824322

DLL هسته

https://twitter.com/laurilove/status/863072240123949059

آنالیز

https://twitter.com/PayloadSecurity/status/863024514933956608

استفاده از DoublePulsar

https://twitter.com/laurilove/status/863107992425779202

C&C

https://twitter.com/hackerfantastic/status/863105031167504385

آلودگی شرکت فدکس

https://twitter.com/jeancreed1/status/863089728253505539

مقابله

https://twitter.com/hackerfantastic/status/863070063536091137

هاستهای C&C

https://twitter.com/hackerfantastic/status/863115568181850113

ردیابی بیتکوینها !

https://twitter.com/bl4sty/status/863143484919828481

کلید در فرمت pem

https://twitter.com/e55db081d05f58a/status/863109716456747008

مشابهتها با ویروسهای دیگر

https://twitter.com/neelmehta/status/864164081116225536

بیانیه shadowbrokers☺

https://steemit.com/shadowbrokers/@theshadowbrokers/oh-lordy-comey-wanna-cry-edition

پسوندهای فایلی که توسط این باجافزار رمزنگاری می شوند

.doc, .docx, .xls, .xlsx, .ppt, .pptx, .pst, .ost, .msg, .eml, .vsd, .vsdx, .txt, .csv, .rtf, .123, .wks, .wk1, .pdf, .dwg, .onetoc2, .snt, .jpeg, .jpg, .docb, .docm, .dot, .dotm, .dotx, .xlsm, .xlsb, .xlw, .xlt, .xlm, .xlc, .xltx, .xltm, .pptm, .pot, .pps, .ppsm, .ppsx, .ppam, .potx, .potm, .edb, .hwp, .602, .sxi, .sti, .sldx, .sldm, .sldm, .vdi, .vmdk, .vmx, .gpg, .aes, .ARC, .PAQ, .bz2, .tbk, .bak, .tar, .tgz, .gz, .7z, .rar, .zip, .backup, .iso, .vcd, .bmp, .png, .gif, .raw, .cgm, .tif, .tiff, .nef, .psd, .ai, .svg, .djvu, .m4u, .m3u, .mid, .wma, .flv, .3g2, .mkv, .3gp, .mp4, .mov, .avi, .asf, .mpeg, .vob, .mpg, .wmv, .fla, .swf, .wav, .mp3, .sh, .class, .jar, .java, .rb, .asp, .php, .jsp, .brd, .sch, .dch, .dip, .pl, .vb, .vbs, .ps1, .bat, .cmd, .js, .asm, .h, .pas, .cpp, .c, .cs, .suo, .sln, .ldf, .mdf, .ibd, .myi, .myd, .frm, .odb, .dbf, .db, .mdb, .accdb, .sql, .sqlitedb, .sqlite3, .asc, .lay6, .lay, .mml, .sxm, .otg, .odg, .uop, .std, .sxd, .otp, .odp, .wb2, .slk, .dif, .stc, .sxc, .ots, .ods, .3dm, .max, .3ds, .uot, .stw, .sxw, .ott, .odt, .pem, .p12, .csr, .crt, .key, .pfx, .der

ساختار رمزنگاری

1 2 3 4 5 6 7 8 | typedef struct _wc_file_t { char sig[WC_SIG_LEN] // 64 bit signature WANACRY! uint32_t keylen; // length of encrypted key uint8_t key[WC_ENCKEY_LEN]; // AES key encrypted with RSA uint32_t unknown; // usually 3 or 4, unknown uint64_t datalen; // length of file before encryption, obtained from GetFileSizeEx uint8_t *data; // Ciphertext Encrypted data using AES-128 in CBC mode } wc_file_t; |

نمونه های فایل باجافزار برای بررسی محققین

(به هیچ عنوان روی سیستم اصلی این فایل ها اجرا نکنید)

hxxps://www.hybrid-analysis.com/sample/ed01ebfbc9eb5bbea545af4d01bf5f1071661840480439c6e5babe8e080e41aa?environmentId=100

hxxps://transfer.sh/PnDIl/CYBERed01ebfbc9eb5bbea545af4d01bf5f1071661840480439c6e5babe8e080e41aa.EXE

hxxps://transfer.sh/ZhnxR/CYBER1be0b96d502c268cb40da97a16952d89674a9329cb60bac81a96e01cf7356830.EXE (main dll)

آدرس های بیتکوین فعلی (درآمد باجافزار !)

https://blockchain.info/address/13AM4VW2dhxYgXeQepoHkHSQuy6NgaEb94

https://blockchain.info/address/12t9YDPgwueZ9NyMgw519p7AA8isjr6SMw

https://blockchain.info/address/115p7UMMngoj1pMvkpHijcRdfJNXj6LrLn

وضعیت ۲۴ ساعت آلودگی

https://intel.malwaretech.com/botnet/wcrypt/?t=24h&bid=all

نویسنده مهمان: حسین امینی محقق امنیت شبکه (اکانت توییتر)

نگارنده مشتاق شنیدن پرسشها و نقطهنظرات احتمالی خوانندگان است تا ضمن پاسخگویی در تکمیل این پست و نگارش پست احتمالی آینده مد نظر قرارگیرند. میتوانید برای اطلاعات بیشتر با شناسه توییتری ایشان تماس بگیرید.