این ماه دقیقا ۸ سال از روزی که القاعده استفاده از رمزنگاری رو برای کارهای آنلاین و رد و بدل اطلاعات شروع کرد میگذره. هدفشون هم امن نگاهداشتن اطلاعاتی بود که منتقل می کردند، حالا یا از طریق شبکه، اینترنت، بلوتوث و هر روش دیگهای. پس از عملیاتی که منجر به کشتن بنلادن شد، خبرها در مورد رمزنگاریِ مورد استفاده القاعده دوباره سر زبانها افتاد. کلیه اطلاعات روی کامپیوتر و لپتاپ و فلش مموریها، رمز شده بود. سال ۲۰۰۹ نصیر الوحیشی، معاون بن لادن، در صحبتهاش به استفاده از رمزنگاری اشاره کرد. او گفته بود “ما با همه کسانی که بخواهند در جهاد به ما کمک کنند، تماس می گیریم.” و گفته بود که می تونید “با ایمیلی که به همین منظور راه اندازی شده و با استفاده از اسرار المجاهدین و ابزارهای امن دیگه، با ما تماس بگیرید.”

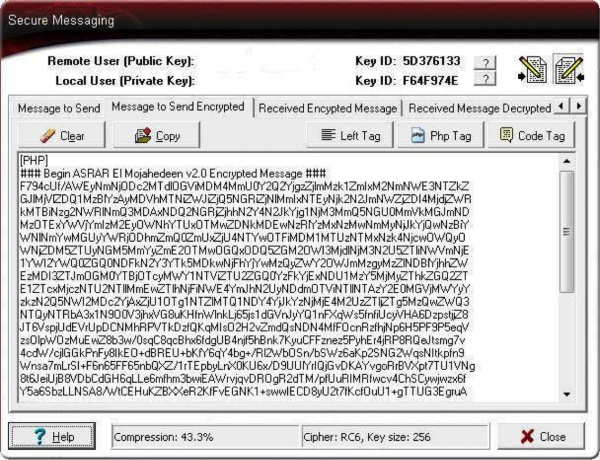

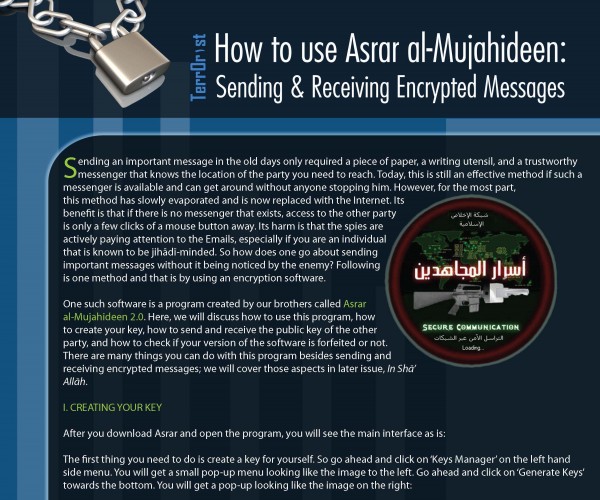

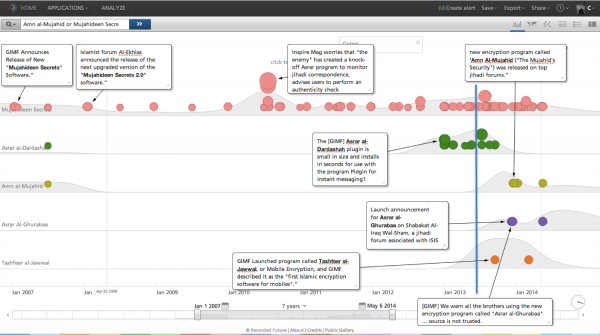

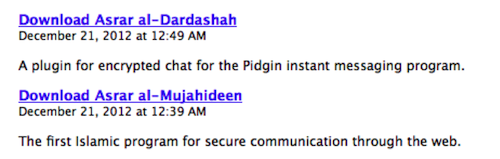

نسخه اول اسرار المجاهدین که با عنوان “اولین نرم افزار رمزنگاری اسلامی برای انتقال اطلاعات در اینترنت” خودش رو معرفی کرد، سال ۲۰۰۷ منتشر شده و امکان استفاده از متدهای روز رمزنگاری رو به اعضای القاعده می داد. این نرمافزار برای اولین بار در سال ۲۰۰۹ در سایت ویروس توتال بررسی شد. پس از آن نرم افزارها و ابزار دیگهای توسط این گروه منتشر شد از جمله اسرار الدردشه که یک پلاگین برای رمزنگاری در نرمافزارهای پیام رسانه و سال ۲۰۱۳ منتشر شد و کمی بعد نسخهای از آن در سایت ویروس توتال آپلود شد. در همین سال نسخه موبایل اسرار المجاهدین نیز منتشر شد. از سال ۲۰۱۴ شاهد نرم افزارهای رمزنگاری بیشتری برای پلتفرم های موبایل بودیم از جمله تشفیر الجوال و امن المجاهد.

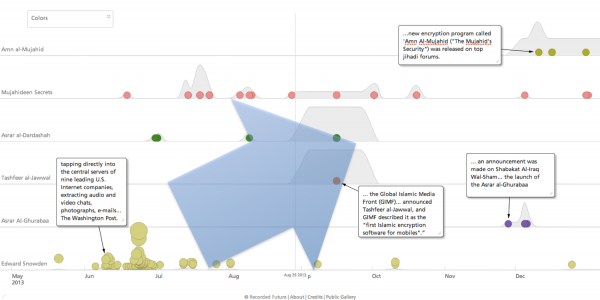

در ادامه می تونید تصویری از زمان ارائه نرم افزارهای گفته شده رو ببینید.

استفاده از روشهای رمزنگاری در گروه القاعده پس از افشاگریهای اسنودن تغییر کرد. سازمانهای اطلاعاتی آمریکا به سازمانهای مرتبط گوشزد کردند که شیوههای ارتباطی القاعده تنها چندماه پس از افشاگری اسنودن، تغییر کرده است. در ژانویه ۲۰۱۴، معاون سابق CIA و عضو گروه بررسی نظارت در NSA در یک مصاحبه اعلام کرد القاعده به سرعت در حال تطابق خود با اطلاعات افشا شده است و حدس میزنم که همکاران سابق من نیز در حال بهروزرسانی خودشونند.

مجله انگلیسی زبان القاعده، Inspire، که همواره در شمارههای خود اطلاعات رمزنگاری شدهای برای افراد مرتبط با خود منتشر میکرد، در اولین نسخه پس از افشاگریهای اسنودن و در صفحه اول اعلام کرد که به بنا به دلایل تکنیکال و امنیتی، آدرس های ایمیل موقتا به حالت تعلیق در آمده. نیکولاس تیوزانت ۲۰ ساله که سال ۲۰۱۴ به جرم همکاری با افراطیهای سوری و قصد بمبگذاری در آمریکا دستگیر شد، در اکانت اینستاگرام خود عکس از صفحه کامپیوترش منتشر کرده بود که نحوه استفاده از اسرار المجاهدین برای رمزگشایی پیامهای Inspire را نشان میداد.

آوریل ۲۰۱۴ شاخه رسانهای القاعده، السحاب، در تبلیغ یک مصاحبه با یکی از رهبران القاعده در پاکستان، گفت میتونید سوالهای خودتون رو به ما ایمیل کنید. آدرس ایمیل های ارائه شده از سرویسهای یاهو و safe-mail.net بود. Safe mail یک سرویس ایمیل امن اسراییلی است که ادعا می کنه بالاترین امنیت رو در کنار سادگی در اختیار کاربران میگذاره.

—

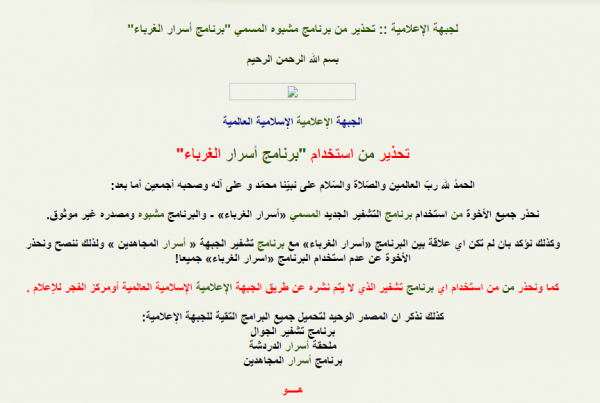

در این میان گروههای تندرو دیگه از القاعده عقب نموندند. برای مثال داعش یا همون ISIS، سایت رمزنگاری خودش رو به اسم اسرار الغربا راهاندازی کرد. در حال حاضر که من این پست رو مینویسم آدرسهای قبلی این سایت از کار افتاده. همچنین طی یک اعلام رسمی در انجمن طرفداران القاعده، استفاده از برنامههایی با اسم اسرار الغربا خطرناک اعلام شده و گفته شده تنها برنامههای تشفیر الجوال، پلاگین اسرار الدردشه و برنامه اسرار المجاهدین رو استفاده کنید. احتمالا کسانی با استفاده از تشابه اسمی، قصد توزیع بدافزار بین طرفداران این گروهها داشتند.

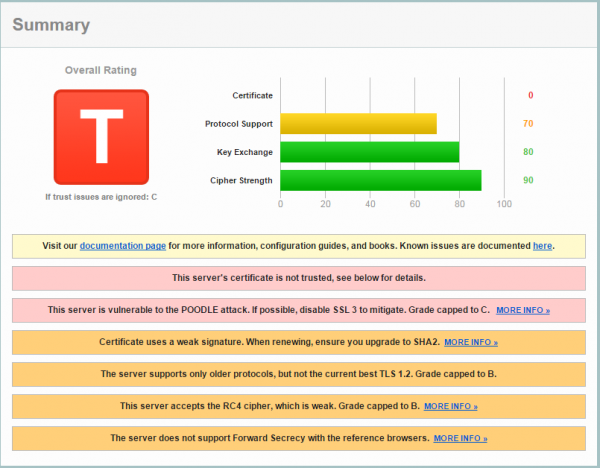

در این اعلان، از مجاهدین خواسته شده که از طریق وبسایت gimfmedia (جبهه رسانه اسلامی جهانی) آخرین برنامه ها رو بگیرند و جالب اینکه این سایت از سرتیفیکیتی استفاده میکنه که خودشون صادر کردهاند. همچنین این سرتیفیکیت از TLS نسخه ۱.۲ پشتیبانی نمیکنه و باگ پودل داره. نسخه وردپرس استفاده شده در این سایت نیز در زمان نگارش این پست ۳.۵ بود درحالیکه آخرین نسخه ارائه شده وردپرس همکنون ۴.۱ است.

گراف زیر نشون دهنده نمایی کلی از موارد گفته شده است. می بینید که حدود ۴ یا ۵ ماه پس از افشاگریهای اسنودن، القاعده و داعش نسخههای جدیدی از نرمافزارها و پلاگینهای رمزنگاری خودشون رو منتشر کردند.

آنالیز

در بررسی نرمافزارها و پلاگینهای رمزنگاری گفته شده، سه سوال مطرح میشه.

- در نرمافزارهای منتشر شده القاعده متدهای خودساخته رمزنگاری استفاده شده و یا از الگوریتمهای در دسترس و عمومی استفاده کردهاند؟

- شایعه شده که این نرمافزارها دارای بدافزارند، حالا یا از طرف القاعده و یا دولتهایی مثل آمریکا. آیا این مساله تایید شده؟

- آیا این نرمافزارها به صورت گسترده استفاده میشن؟ یک مورد که این سوال رو به سوال بالا مربوط میکنه اینه که بررسی کنیم آیا این نرمافزارها روی سرویسهای بررسی بدافزار مثل ویروس توتال چک شده اند یا نه.

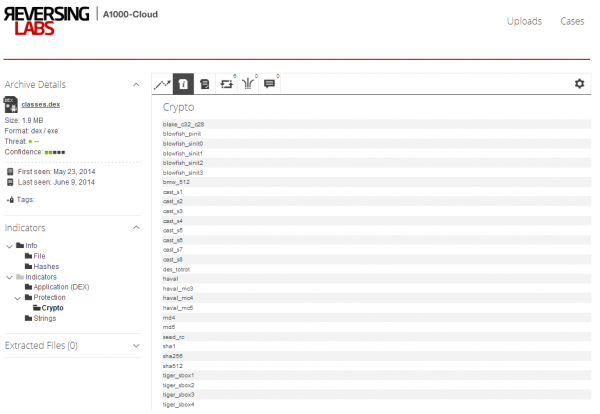

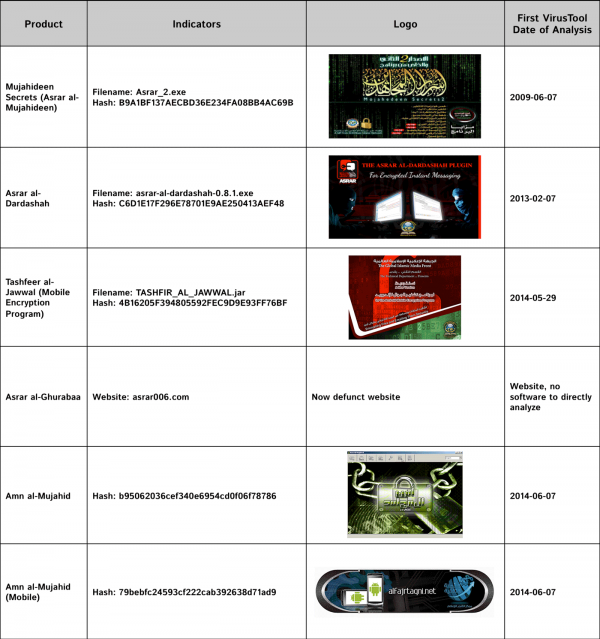

آنالیز کد این نرم افزارها و مهندسی معکوسشون رو در جدول زیر به صورت خلاصه می تونید ببینید.

در جدول زیر تاریخ اولین تست هر فایل در سرویس ویروس توتال رو می بینید.

استفاده از متدهای خونگی و یا عمومی

در این بخش بررسی می کنیم که این نرمافزارها از متدهای رمزنگاری خونگی استفاده میکنند یا متدهای عمومی. بنا بر نظر بروس اشنیر (Bruce Schneier)، متدهای خودساخته ریسکهای بیشتری دارند.

تشریف الجوال

تشریف الجوال یه اپلیکیشن رمزنگاری موبایله که توسط شاخه رسانهای القاعده تنها ۳ ماه پس از افشاگریهای اسنودن منتشر شد. طبق اعلام GIMF (جبهه رسانه اسلامی جهانی)، این اپلیکیشن از متد Twofish استفاده میکنه. این متد توسط بروس اشنیر و همکارانش توسعه داده شده است. استفاده از این متد به جای متدهایی که احتمالا تحت تاثیر دولت آمریکا هستند، کاری است که اپلیکیشن مطرح Silent Circle نیز انجام داده است.

در مهندسی معکوس این اپلیکیشن، ۳ نکته جالب دیده شد:

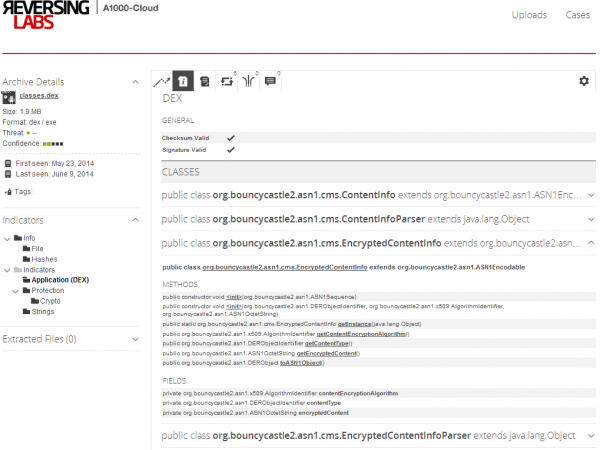

- این اپلیکیشین با بسته کاملی از متدهای رمزنگاری منتشر شده، شامل Twofish (که در بالا اشاره شد) و AES, Blowfish, DES, DESede, GOST28147, IDEA, ISAAC, Noekeon, RC2, RC4, RC532, RC564, RC6, Rijndael, SKIPJACK, Serpent, TEA, Twofish, CCM, EAX, GCM

- تکیه زیادی بر BouncyCastles و CryptoSMS وجود دارد.

- احتمالا به عنوان راهی برای قانونی به نظر رسیدن، از هدرهای صریحی در پیامهای رمزنگاری شده استفاده میکنند (سازگار با اسرار المجاهدین).

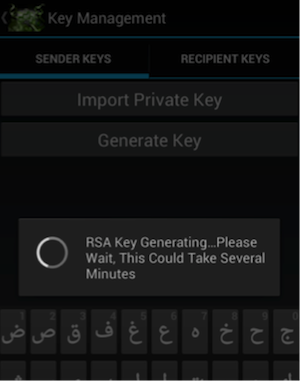

امن المجاهد، نسخه همراه

به گفته سازندگان این برنامه “امن المجاهد از رمزنگاری قوی استفاده کرده و با پیروی از تکنولوژیهای پیشرفته موجود، کمک خوبی به برادران است.”

همچون تشریف الجوال، سازندگان این برنامه نیز تاکید بر استفاده از پیشرفتهای تکنولوژی دارند نه اختراع متدهای خودشون. طبق مستندات امن المجاهد (نسخه دسکتاپ) از متدهای رمزنگاری Twofish و AES استفاده شده است:

“الگوریتم رمزنگاری را که در پایین صفحه نرمافزار واقع شده، انتخاب کنید (Twofish یا AES).”

و در راهنمای امن المجاهد نسخه همراه، یک سرنخ برای نوع رمزنگاری در تصویر زیر قابل مشاهد است. اشاره به کلید RSA و نه روشی خودساخته. همچنین به همخوانی کلیدها و عملکرد در نسخه همراه و دسکتاپ اشاره شده است.

“ویژگیهای امن المجاهد نسخه همراه با نمونههای معادل نسخه دستکاپ، همخوانی دارد. از این رو کاربر میتواند کلیدهای ساخته شده در امن المجاهد نسخه دستکاپ را کپی کرده و به امن المجاهد نسخه گوشی همراه اضافه کند و یا برعکس.”

اسرار الغربا

محصول داعشه که با بیانهای در خصوص الگوریتمهای خصوصی ارائه شد اما از آنجایی که به نظر میرسه این محصول دیگه در دسترس نیست، نمیشه در مورد الگوریتمهای استفاده شده به جمعبندی مطمئنی رسید.

ارزیابی

در مجموع بر اساس ادعاهای خود سازندگان و مهندسی معکوس انجام شده، به نظر نمیرسه که این محصولات از الگوریتمهای خودساخته استفاده کرده باشند. مسلما در ارزیابی موارد دیگهای هم باید در نظر گرفت. یک برنامه ممکنه که از کتابخانهها و الگوریتمهای بررسی شده، امن و استاندارد استفاده کنه اما توی نگهداری و کنترل کلیدها و انتقال اطلاعات دچار مشکل باشه.

آلودگی به بدافزار

یکی از سوالهای مهم اینه که آیا این نرمافزارها به بدافزار و در پشتی آلودهاند یا نه. شایعههای زیادی در این مورد هم بین کارشناسهای امنیتی و هم بین خود اعضای القاعده وجود داره. این بدافزارهای احتمالی میتونه توسط دولتها و یا هر سازمان دیگهای جاسازی شده باشه.

برای بررسی، اسرار المجاهدین رو انتخاب میکنیم که زمان زیادی از توسعه و استفاده ازش میگذره. در تصویر زیر تاریخچهای از این نرمافزار رو می بینید. از زمان انتشار تا اعلام خطر در مجله Inspire و استفاده مجدد، انتشار اسرار الدردشه، تاریخهای بررسی این نرمافزار در ویروس توتال و نهایتا استفاده مورتن استورم از اسرار المجاهدین برای پیدا کردن انوار الاولاکی، یکی از رهبران القاعده.

با مقایسه RSS سایت GIMF (جبهه رسانه اسلامی جهانی) میبینیم که دقایقی پس از انتشار اسرار الدردشه، نسخه جدید اسرار المجاهدین نیز منتشر شده که میتونه نشونهای باشه از اشتراک منابع، متدها و حتی کدهای این دو.

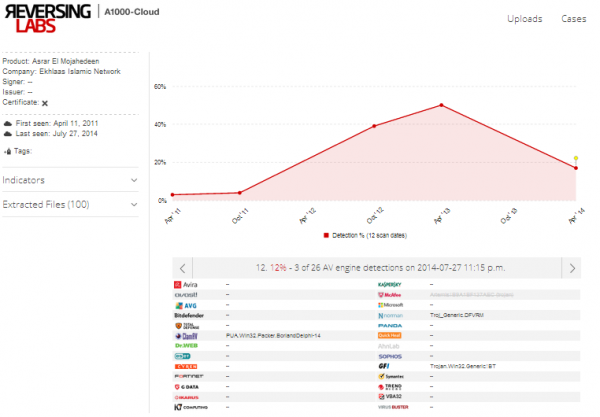

یکی از نکات جالب، تاریخچه ارسال فایل Asrar_2.exe به ویروس توتال در فاصله سالهای ۲۰۱۲ تا ۲۰۱۴ است. در نمودار زیر میبینید که چگونه شناسایی این فایل به عنوان بدافزار از سال ۲۰۱۳ به بعد کاهش داشته.

شناسایی این فایل به عنوان بدافزار از سال ۲۰۱۲ افزایش داشته و در سال ۲۰۱۳ به اوج رسیده که در این زمان ۵۰ درصد آنتیویروس ها اون رو بدافزار میدونستن. اما از اون زمان به تدریج از لیست بدافزارها خارج شده تا الان که فقط ۷ آنتیویروس هنوز اون رو بدافزار میدونن.

مسلما اسرار المجاهدین به مفهوم سنتی یک بدافزار نیست. با اینحال در دورهای توسط بخش گستردهای از آنتیویروسهای آمریکایی، چینی و روسی و برخی شرکتهای کوچک به عنوان بدافزار شناخته شد. دلایل مختلفی میشه براش برشمرد.

- افزایش ناگهانی استفاده از این نرمافزار که منجر شد دفعات زیادی این نرمافزار برای بررسی به آنتیویروسها ارسال بشه و با توجه به اینکه فایل جدید و ناشناختهای بود، زنگ خطر رو به صدا درآورد. پس از مدتی آنتیویروسها فهمیدن که بدافزار نیست و از لیست سیاه حذفش کردند. توضیحات استفاده از اسرار المجاهدین برای اولین بار سال ۲۰۱۰ در مجله Inspire منتشر شد.

- سازمانی از چند آنتیویروس خواسته تا اسرارالمجاهدین رو به عنوان بدافزار شناسایی کنند تا اعضای القاعده علاقه چندانی به استفاده از اون نداشته باشند. ممکنه که حتی یک آنتیویروس این کار رو کرده باشه چرا که معمولا آنتیویروسها نتایج بررسی همدیگه رو کپی میکنن. تئوری توطئه خوبی به نظر میرسه اما بعیده که یک دولت برای یک مدت کوتاه این همه شرکت از آمریکا، چین و روسیه رو راضی به این کار کرده باشه.

- یک فرد سعی کرده که روی نظر آنتیویروسها تاثیر بذاره و یک موفقیت موقت داشته. تصویر زیر نمونهای از کامنتها در سایت ویروس توتاله.

- از اونجا که آنتیویروسها به صورت گلهای عمل میکنن، یک تشخیص شانسی از یک آنتیویروس میونه منجر به یک موج بشه و تا زمانی که فایل واقعا بررسی و اعلام نظر بشه، باقی بمونه.

- ممکنه که واقعا یک بدافزار در اسرار المجاهدین وجود داشته باشه یا قبلا بوده و باعث این اخطار شده باشه.

از دیگر دلایل احتمالی میتونم به استفاده از دلفی برای نوشتن برنامه، اشاره کنم. دلفی زبان برنامهنویسی مورد علاقه هکرها بود. مدتهاست که دیگه استفاده چندانی از دلفی نمیشه و دیدن کتابخونههای دلفی در یک نرمافزار شک برانگیزه. بر اساس بررسیهای که انجام دادم، به احتمال بسیار زیاد، این برنامه در محیط سیستم عامل ویندوز نوشته شده.

پست بعد به دلایل استفاده از رمزنگاریهای شخصی به جای اپلیکیشنها و نرمافزارهای موجود میپردازم. همچنین جمعبندی و نتیجهگیری رو در پست بعد میارم.

منابع:

https://www.recordedfuture.com/al-qaeda-encryption-technology-part-2/

https://www.recordedfuture.com/al-qaeda-encryption-technology-part-1/

سلام

مثل همیشه عالی جامع و بسیار مفید

منتظر قسمت دوم هستیم

ممنون

عالی بود.

بسیار عالی و جامع

اون قضیه گله ای که مطرح کردی به نظرم جالب بود

بعد این حرکت هماهنگه؟ مثلا در قالب قرار داد یا از دیتابیس هم کپی می گیرن! چجوریاست کلا؟

ممنون امیر جان

فکر میکنم شرکتهای مختلف دیتابیسشون رو در اختیار هم میذارن و تفاوتشون به موتور نرمافزارشون برمیگرده و سرعت بهروزرسانی دیتابیس

Pingback: جنگ رمزها: استفاده از رمزنگاری در گروههای تروریستی - Scriptics

Pingback: جنگ رمزها: استفاده از رمزنگاری در گروههای تروریستی – Filtercut