این متن بر گرفته از شواهد شپیگل از یک جلسه داخلی NSA است.

مایکل هایدن، رییس پیشین NSA، در کنفرنسی خاطره ای رو تعریف کرده از روزی که با همسرش در یک فروشگاه اپل بوده. فروشنده می گه برای آیفون بیش از ۴۰۰ هزار نرم افزار هست. هایدن هم به خانمش می گه این یعنی ۴۰۰ هزار راه نفوذ.

هرچند این جمله اغراقه ولی اطلاعاتی که اسنودن افشا کرده نشون می ده اناسای علاقه زیادی به استفاده از نفوذ تلفنهای هوشمند برای جاسوسی از کاربرها داره. بیش از ۵۰ درصد کاربران تلفن هامراه در آلمان، از تلفن هوشمند استفاده می کنند. این نسبت در انگلیس به دو سوم می رسه. در آمریکا حدود ۱۳۰ میلیون نفر تلفن هوشمند دارند.

گستردگی استفاده از اسمارتفون ها و کامپیوترهای جیبی و رشد روز افزون نرم افزارهایی که همه اطلاعات رو با هم به اشتراک میذارن و آنالیز می کنن (یه نگاه به گوشیتون بندازین) باعث شده که کامپیوترها خیلی بیشتر از چیزی که فکر می کنیم در مورد ما بدونن. برای سازمانهایی مثل اناسای این اطلاعات مثل یک گنج می مونه: ارتباطات اجتماعی کاربر، اطلاعات در مورد رفتارش و محل جغرافیاییش، علایقش (چیزایی که سرچ کرده مثلا)، عکس ها، کارت های اعتباری و پسوردهاش.

اسمارت فون ها مثل یک تیغ دو لبه اند. یک نوآوری که می تونی کمک های زیادی به کاربر بکنه و در عین حال توانایی هایی به سازمان های جاسوسی بده که تا حالا نداشتن. طبق مدارک این سازمان، شروع گسترش تلفن های هوشمند براشون یک ترس رو به همراه داشته چراکه شیوه های سنتی اناسای رو ناکارآمد کرده. راه های ارتباطی جدید با خودش تغییرات زیادی رو آورده.

بلافاصله گروه های کاری تخصصی برای بررسی این ابزارها، توانایی ها و امکان استفاده ازشون شکل می گیره. به همون سرعتی که تکنولوژی تلفن های هوشمند پیشرفت می کرده، گروههای تخصصی برای برند های معتبر شکل می گیره: اپل و iOS اش، گوگل و اندرویدش و بلک بری که تا حالا فکر می کردیم یه سنگر تسخیر ناپذیره.

اطلاعات افشا شده نشون می ده که تا حالا جاسوسی از کاربران تلفن همراه به صورت گسترده (به اون شکلی که در مورد کاربران اینترنت بود) صورت نگرفته و البته این رو هم تایید می کنه که اگر بخوان به راحتی این کار رو می تونن انجام بدن.

نکته اینجاست که NSA علاوه بر هدف گرفتن ابزارهای ساخت شرکت های آمریکایی، شرکت کانادایی بلک بری رو هم جزو اهدافش گذاشته. کانادا یکی از کشورهای اتحاد “پنج چشم” است و طبق قراری که اعضای این اتحاد دارند، نباید علیه همدیگه کاری انجام بدن.

مدارک افشا شده نشون می دن که این شرکت ها تا کنون همکاری داوطلبانه ای با برنامه گفته شده نداشته اند. گوگل و بلک بری هم رسما همکاری و یا اطلاع از این موارد رو تکذیب کردن. یکی از دلایل موفقیت NSA به گفته خودشون، عدم توجه کاربران تلفن همراه به موارد امنیتیه. کسانی که این سازمان نوموفوبیا اسم گذاشته، کسایی که از نداشتن تلفن می ترسن. آمارهای اناسای از گستردگی روش های نظارت بر کاربران اپل حکایت می کنه.

نظارت بر زامبیها

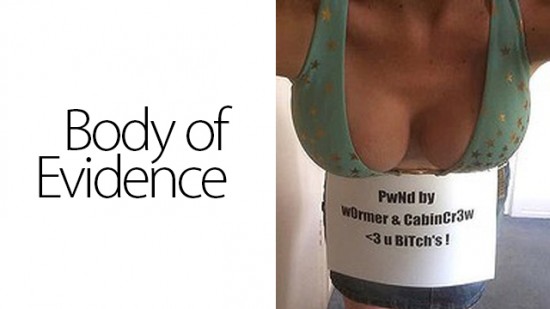

کارشناس این سازمان در ارائه خودش با اشاره به داستان ۱۹۸۴ جرج اورل، کار سازمان خودشون و رابطه اش با کاربرها رو توضیح می ده و استیو جابز رو با بیگ برادر (برادر بزرگ در داستان ۱۹۸۴) مقایسه می کنه. همچنین با نشون دادن تصاویری از خریداران مشتاق اپل، از زامبی ها نام می بره.

اپل زامبی ها

کارشناس این سازمان برای مثال عکس هایی از پسر وزیر دفاع سابق آمریکا رو با یک خانم نشون می ده، عکسی از یک مرد مسلح در کوه های افغانستان، یک افغان و دوستانش و یک مظنون در تایلند که همگی با آیفون گرفته شده بودند. همچنین عکسی از یک مقام دولتی یک از کشورهای خارجی که با لباس راحتی روی مبل و جلوی تلویزیون با آیفون از خودش گرفته بود.

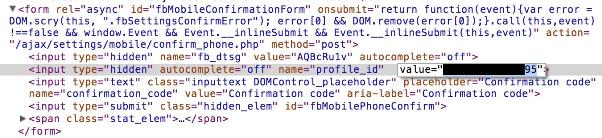

یکی از روش های مورد استفاده NSA استفاده از فایل های پشتیبان تلفن های هوشمنده. این فایل ها معمولا شامل لیست شماره تلفن ها، لیست تماس های گرفته شده و متن پیشنویس sms هاست. برای به دست آوردن این فایل ها الزاما نبایست به خود تلفن نفوذ کرد. مطابق اسناد NSA این سازمان با نفوذ به کامپیوترهایی که با تلفن های همراه سینکرونایز می شن هم کارش رو جلو می بره. طبق همین اسناد، کارشناس این سازمان وسیله اسکریت هایی کار تجسس در ۳۸ ویژگی مختلف آیفون های ۳ و ۴ رو انجام می دن. این ویژگی ها شامل نقشه، ایمیل صوتی، عکس ها، گوگل ارث و سیستم پیام رسانی یاهو و فیسبوک می شه.

تحلیلگران این سازمان علاقه خاصی دارند به محل جغرافیایی کاربر و اطلاعاتی که نرم افزارهای مختلف ثبت می کنند. این اطلاعات مکانی برای دوره زمانی زیادی ذخیره می شد تا اینکه اپل در نسخه ۴.۳.۳ سیستم عامل این خطا رو برطرف کرد و دسترسی به اطلاعات مکانی رو به ۷ روز محدود کرد. البته اطلاعات مکانی ثبت شده وسیله دوربین، نقشه ها و فیسبوک، کار NSA رو راحت می کنه.

نفوذ به دژ

اناسای و همکار انگلیسیش جیسیاچکیو، به یک میزان روی برند دیگه تلفن های هوشمند کار می کنند: بلک بری.

شکسته شدن کدهای بلک بری

بلک بری بیشتر تلفن مدیران محسوب می شه تا ابزار تروریست ها و یا افراد مظنون. بازار هدف این برند شرکت هاییست که برای افرادشون تلفن رو می خرن. طبق اسناد NSA برند مورد علاقه گروه های تروریستی نوکیاست. در مقام سوم اپل قرار داره و بلک بری هم مقام نهم رو داره. این سازمان سال هاست که یک کارگروه مخصوص نفوذ به بلک بری تشکیل داده و روی این زمینه فعالیت می کنه.

بر اساس اسناد فاش شده، سال ۲۰۰۹ دو سازمان گفته شده در بررسی اطلاعات بلک بری به مشکل بر خورده اند. دلیل این امر نیز بر اساس شواهد موجود، استفاده کارخانه سازنده از روش جدید فشرده سازی اطلاعات بوده. کمتر از یکسال بعد NSA توانست کد جدید رو بشکنه.

اسناد داخلی این سازمان نشون می ده که برند بلک بری بخش عمده ای از بازارش رو طی سال های ۲۰۰۹ تا ۲۰۱۲ از دست داده. آمار این سازمان می ه میزان استفاده مدیران دولتی آمریکا از بلک بری از ۷۷ درصد به ۵۵ درصد طی این دوره رسیده است. کارشناسان اعلام کرده اند که تلفن های معمولی دارند جایگزین برند بلک بری به عنوان تنها برند تایید شده امنیتی دولتی آمریکا می شوند. سازمان NSA تنها سازمانی است که توانسته به تلفن های بلک بری نفوذ کند.

کارشناسان این سازمان اعلام کردند که می توانند پیام های متنی ارسال شده از بلک بری را ببینند و بخوانند. همچنین می توانند ایمیل های BIS، سرویس اینترنت بلک بری، را جمع آوری و تحلیل کنند. طبق ادعای این کارشناسان، آنها می توانند حتی ایمیل های سرویس داخلی بلک بری BES را نیز ببینند. در این ارائه عکسی از یک ایمیل سازمان دولتی مکزیک برای نمونه ارائه شد با این جمله که “هدف از بلک بری استفاده می کنه؟ خب که چی؟”

اسناد نشان می دهند که این سازمان سال ۲۰۱۲ توانایی نظارت خود را بر بلک بری افزایش داده همچنان که در مورد GSM و CDMA، استانداردهای وایرلس آمریکا و اروپا داشت. البته کار گروه بلک بری همچنان راضی نیست و برای داشتن دسترسی های بیشتر تلاش می کند.