توی پست های گذشته زیاد در مورد فیشینگ گفتم. الان اما میخوام که قدم به قدم یه حمله فیشینگ رو جلو ببریم. البته تا یک مرحله مونده به آخر 🙂 چون قرار نیست که واقعا کسی رو هک کنیم. قراره فقط بدونیم هکرها چکار می کنن تا بتونیم جلوشون رو بگیریم.

هدف: نیویورک تایمز

ابزار: متا اسپلویت، یه براوزر (فرقی نمی کنه کدوم)، یه هاست رایگان و البته یه سرویس یافتن سرور ایمیل

از اینجا به بعد باید مثل یه هکر فکر کنیم.

قصد داریم به سرور نیویورک تایمز نفوذ کنیم و شیوه رو هم فیشینگ انتخاب کردیم که بتونیم به یه سری ایمیل داخلی دسترسی داشته باشیم که اگر تونستیم با اون ایمیل ها وارد سایت بشیم و خبری منتشر کنیم و یا کنترل اکانت توییتر صاحب ایمیل رو به دست بگیریم و کلی ایده دیگه.

اول باید یه سری ایمیل داخلی گیر بیاریم. برای اینکار از متا اسپلویت استفاده می کنیم. یه ابزار قدرتمند برای استفاده از اکسپلویت های مختلف که می تونه مورد استفاده ترکیبی با ابزارهای دیگه مثل ست (SET) هم قرار بگیره و رایگان هم است. متا اسپلویت رو می تونیم در سیستم عامل های مختلف استفاده کنیم که من با کالی لینوکس کار می کنم. کاری که ما اینجا برعهده اش میذاریم �اینه که با گوگل و یاهو و بینگ بگرده و هرچی می تونه برامون ایمیل کارکنان نیویورک تایمز رو پیدا کنه.

ابتدا کنسول متا اسپلویت رو اجرا می کنیم و با توجه به اینکه یه ابزار گسترده است، برای پیدا کردن اون ماژول خاصی که لازم داریم از دستور سرچ استفاده می کنیم.

یه پرانتز باز کنم. اگه بعد از دستور سرچ با این اعلام مواجه شدین:

| [!] Database not connected or cache not built, using slow search |

معنیش اینه که یه مشکل در ارتباط با دیتابیس وجود داره. اول میایم چک می کنیم که آیا ارتباط برقراره یا نه و اگر مثل تصویر زیر کانکشن مشکل داشت:

پیام خطای جستجو و روش حل مشکل

ابتدا از کنسول خارج می شیم و بعد با این دستورها سرویس دیتابیس رو راه میندازیم و بعد دوباره وارد کنسول می شیم:

| #service postgresql start #service metasploit start |

پرانتز بسته.

حالا با جستجوی کلمات زیر به ماژول مورد نظر می رسیم

| search gather email collector |

و پس از مشخص کردن ماژول و انتخاب دامنه. دستور اجرا می دهیم:

اجرای دستور

می بینید که ۹۱ ایمیل پیدا شد که خب اگه بتونیم ۵ درصد آدما رو هم فریب بدیم می شه ۴ تا ایمیل که برای ادامه کار خیلی مناسبه.

نتایج جستجو

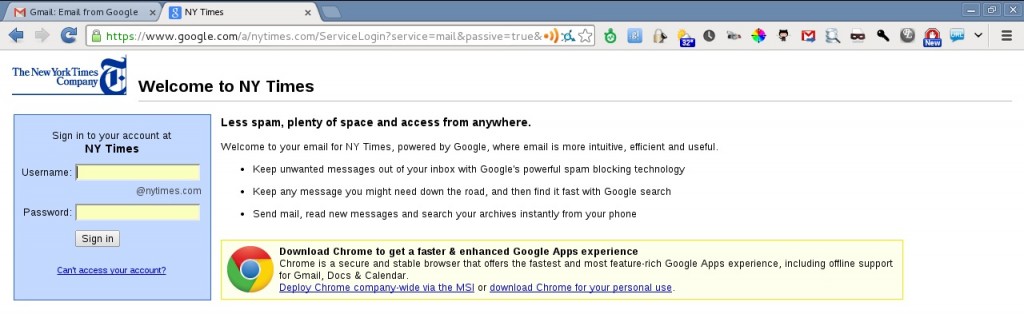

بعد از پیدا کردن قربانی ها وقت آماده کردن صفحه تقلبی رسیده. باید صفحه لاگین ایمیل تحت وب سایت نیویورک تایمز رو پیدا کنیم. با استفاده از سرویس های آنلاین این دامنه رو چک میکنیم و می بینید که نیویورک تایمز از سرویس گوگل برای ایمیل استفاده می کنه و خب مشکل ما حل نشد:

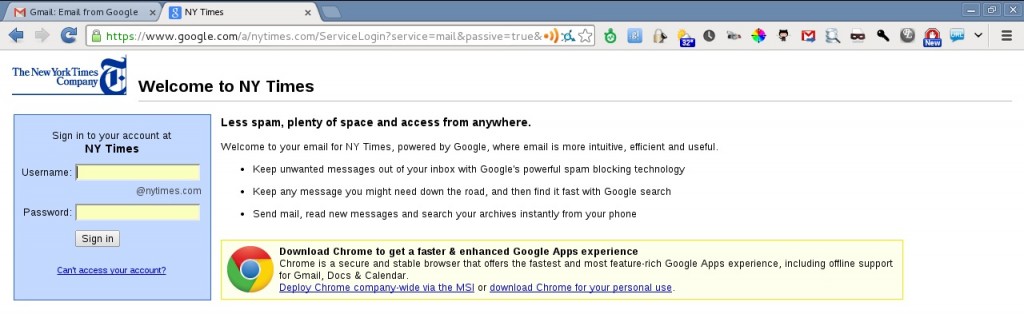

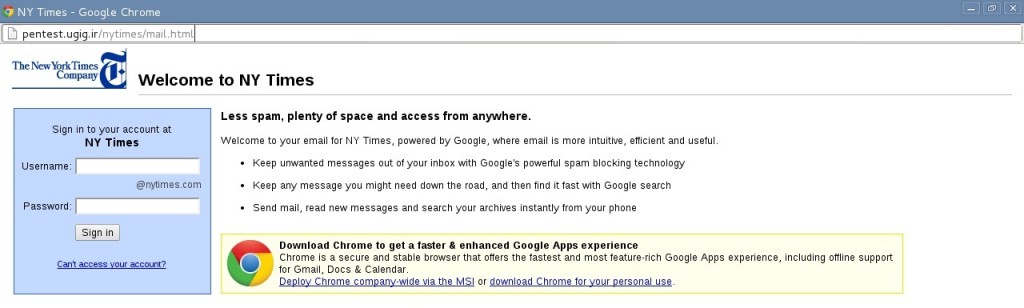

با یه آزمون و خطا سعی میکنیم آدرس رو پیدا کنیم. معمولا برای راحتی کاربرها از زیر دامنه mail استفاده می شه. چک میکنیم و بله. پیدا شد:

صفحه ورود ایمیل نیویورک تایمز

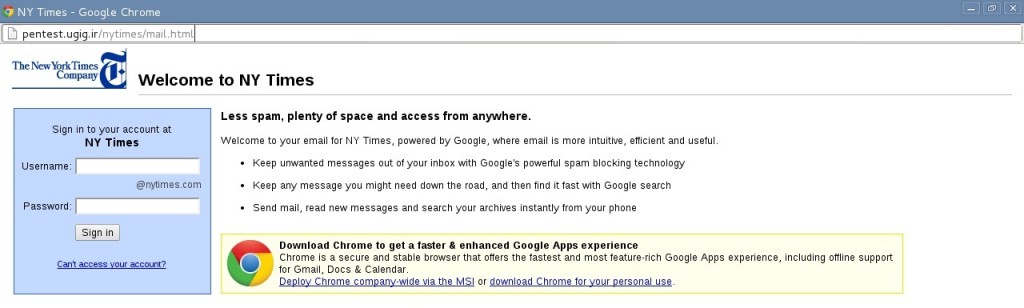

حالا با راست کلیک روی صغحه و مشاهده source می تونیم اون رو کپی کنیم و توی صفحه ای که روی سرور خودمون داریم ازش استفاده کنیم. می بینید که مو نمی زنه. البته غیر از آدرسش:

و یه تغییر توی کد صفحه می دیم. جایی که فرم دریافت مشخصات اطلاعات رو به سایت گوگل ارسال می کنه رو جوری تغییر می دیم که اطلاعات کاربر برای ما بیاد. مقصد اطلاعات می تونه یه فایل پیاچپی باشه که اطلاعات دریافتی رو توی یه فایل روی سرور ذخیره کنه و یا اینکه بلافاصله برای ما ایمیل کنه که اگر کاربر شک کرد و خواست بعد از فکر کردن، پسوردش رو تغییر بده ما وقت داشته باشیم تا مرحله بعدی حمله رو انجام بدیم.

آدرس مقصد اطلاعات کاربر

مرحله بعدی می تونه استفاده از ایمیل های هک شده برای فریب کاربرهای دیگه باشه که اونها هم اطلاعاتشون رو توی صفحه تقلبی وارد کنند. آدما خیلی راحت تر به کارهایی که دوست شون یا همکارشون گفته عمل می کنند (خنده شیطانی).

به این خاطر که قرار نیست کسی رو واقعا هک کنیم این پست رو همینجا تموم می کنم.

پ ن ۱ : دوستی پرسید که چطور بایدکاربرها رو ترغیب کنیم که اطلاعات کاربریشون رو توی صفحه تقلبی وارد کنند. خب اینجاش دیگه بحث مهندسی اجتماعیه. باید ببینیم هدفمون کیه و به چی علاقه داره. اینا خبرنگارن. پس می تونیم بگیم فلانی بیا یه خبر داغ برات ایمیل کردم که می تونی باهاش تتیر یک فردا رو بگیری. یا یه همچین چیزی. و بعد بفرستیش که بره با لینک به صفحه تقلبی، ایمیلش رو چک کنه.