توییتر هر شش ماه گزارشی از درخواستهای دولتی و غیردولتی برای در اختیار گذاستن اطلاعات کاربران رو منتشر میکنه و به گفته خودش برای حفظ حریم خصوصی افراد، فقط بخشی از اطلاعات درخواستی رو در اختیار میگذاره. بد ندیدم که نگاهی به گزارش شش ماهه دوم سال ۲۰۱۵ توییتر بندازیم.

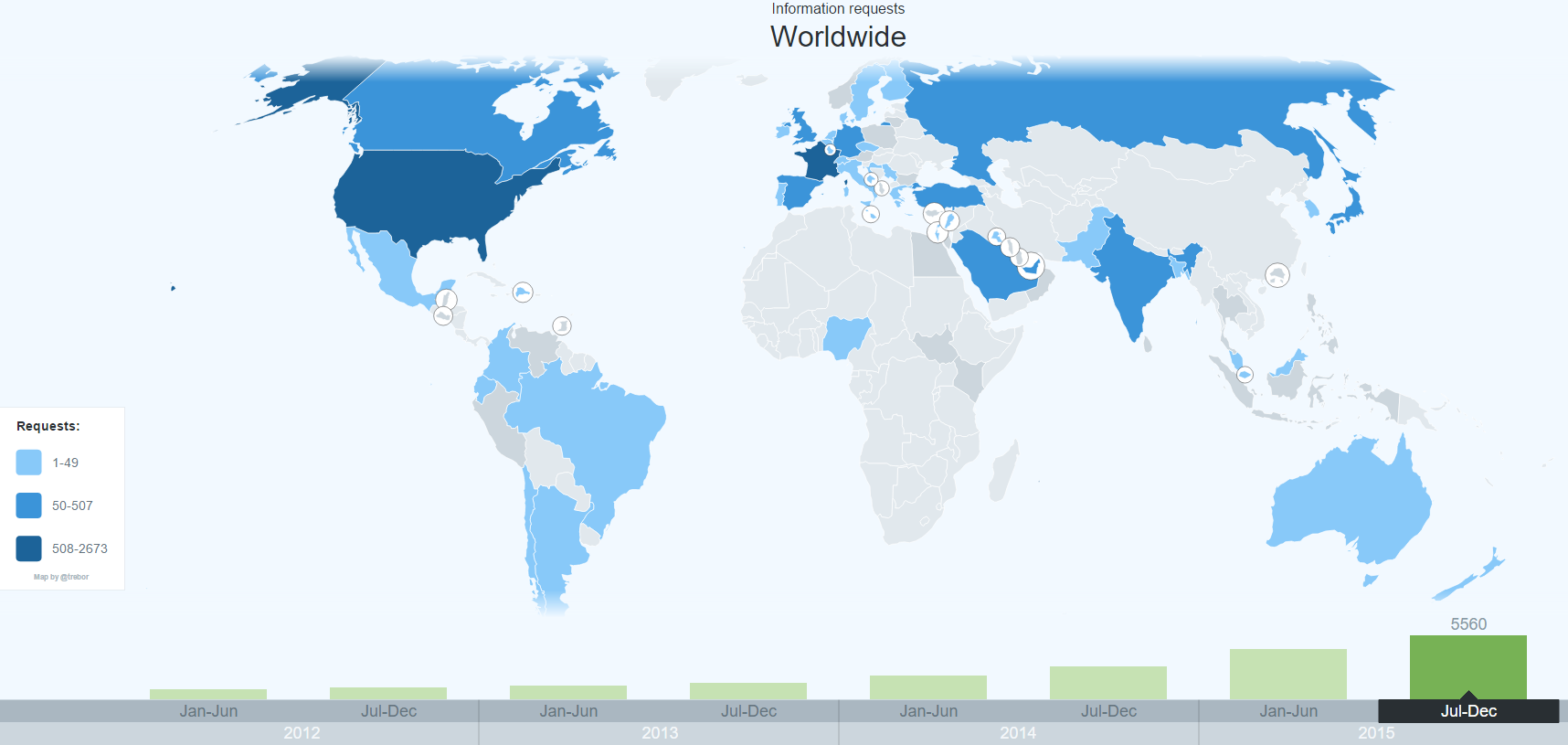

در اولین نگاه متوجه روند رو به افزایش درخواستها میشیم. دولتها روز به روز علاقه بیشتری به کنترل اکانتهای توییتر پیدا کردند و تعداد درخواستها از ۸۴۹ تا در نیمه نخست ۲۰۱۲ به ۵۵۶۰ تا در نیمه دوم سال ۲۰۱۵ رسیده. از شروع گزارشهای شفافیت توییتر از سال ۲۰۱۲ تا کنون ۷۰ کشور درخواست اطلاعا فرستادند که ایران جزوشون نبوده. کشورهای جدیدی که در شش ماهه دوم سال ۲۰۱۵ درخواست فرستادند که حتی کشورری مثل فنلاند هم توشون بوده.

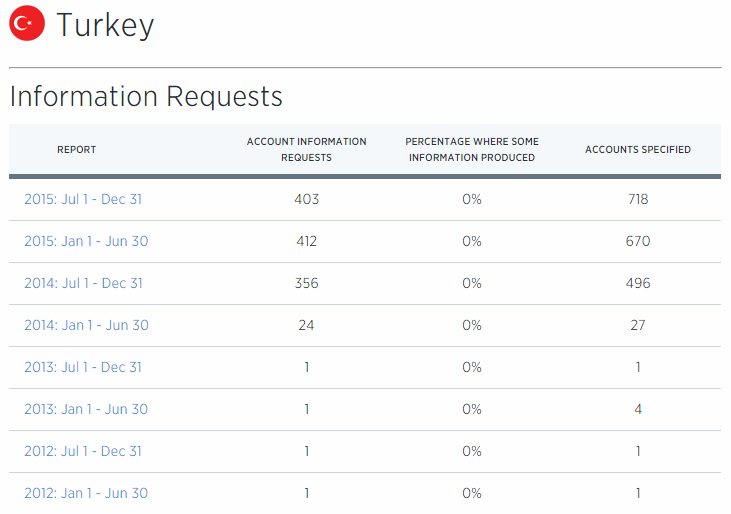

بیشترین درخواستها رو به ترتیب آمریکا، فرانسه، ژاپن، انگلستان، ترکیه، هند، اسپانیا و عربستان سعودی یودند. تفاوت پاسخگویی به این درخواستها از نکتههای جالب این گزارشه. بیشترین پاسخ به عربستان بوده با ۸۵ درصد و به هیچکدوم از درخواستهای ترکیه پاسخی داده نشد.

تاریخچه درخواستهای بدون پاسخ ترکیه رو میتونید در جدول زیر ببینید. از کشورهای دیگهای که همه درخواستهاش پاسخ منفی گرفته، روسیه است.

و مقایسه کنید با تاریخچه درخواستهای عربستان. نکتهای که ذهن من رو مشغول کرده اینه که همه و قاعدتا مدیران توییتر از سیستم قضایی عربستان خبر داریم و میدونیم که چه تبعات خطرناکی داره این نقض حریم خصوصی اما باز هم بیشترین نسبت پاسخ رو داشته.

از نکتههای جالب توجه دیگه اینکه حدودا نیمی از درخواستهای شش ماهه دوم، یعنی ۲۶۷۳ مورد، از طرف آمریکا بوده که ۷۹ درصد اطلاعات مورد نظرش رو گرفته. فقط در بخشی از این درخواستها به خود کاربر اطلاع داده شده که مورد تقتیش دولتی قرار گرفته.

حریم خصوصی در ایران

در گزارش توییتر چیزی از ایران دیده نشد که یکی از دلایلش میتونه تحریمها و عدم رابطه رسمی دولت ایران با شرکتهای اروپایی و آمریکایی باشه. حدس دیگهای که میشه زد اینه که ایران از پاسخ منفی توییتر به کشورهایی مثل ترکیه و روسیه نتیجه گرفته که اصلا درخواستی رسمی نفرسته. البته شاید اگر وکلای ایرانی با قوانین حاکم بر دنیای دیجیتال آشنایی بیشتری داشتند، ایران هم به جمع ۷۰ کشور گفته شده اضافه میشد همونطور که درخواست اطلاعات کاریران سرویسهای داخل کشور و یا دستور حذف اکانتها الان وجود داره.

غیر از شرکت بیان من مورد دیگهای در سرویسهای ایرانی سراغ ندارم که یه صورت شفاف از درخواست مراجع رسمی برای نقض حریم خصوصی گفته باشه و یا دفاع کرده باشه.

امیدوارم شاهد گزارش شفافیت سرویسهای ایرانی باشیم و همزمان دفاعشون از حریم خصوصی کارهاشون. شاید یکی از مشکلاتی که هر سرویس ایرانی در ابتدای مسیر باهاش مواجه میشه ایجاد اعتماد در کاربرهاست. پلیس فضای مجازی ایران نیز میتونه خودش پیشقدم بشه در شفافسازی تعامل با سرویسدهندههای ایرانی چرا که هم رابطه کاری مناسبتری ایجاد میکنه و هم اتفاقا نقش پیشگیرانهای داره. نباید فراموش کنیم که وقوع جرم در هر بستری میتونه رخ بده و نقش پلیس فضای مجازی میتونه اتفاقا به حفظ حریم خصوصی افراد کمک بسیار زیادی بکنه.

رعایت حریم خصوصی افراد، با خودش آزادی، امنیت و نوآوری میاره.