آخر هفته خبری خوندم در مورد یک شرکت که سیستمی رو به اسم “نیمی” معرفی کرده برای استفاده از ضربان قلب کاربر به جای پسورد.

طبق توضیح شرکت، سیستم شناسایی از ۳ بخش تشکیل شده. یک دستبند، یک گردنبند و نهایتا دستگاه سومی مثل تلفن هوشمند یا درهای اتوماتیک و امثال اون. زمانی که برای اولین بر دستبند و گردنبند رو می پوشید و دستتون رو روی گردنبند میذارید، سیستم شناسایی فعال شده و از این به بعد می تونید با استفاده از این سیستم به ابزار و وسایلی که می خواید دسترسی داشته باشید تا زمانی که گردنبند رو باز کنید و سری بعد دوباره شناسایی رو انجام بدید.

نحوه انتقال اطلاعات از گردنبند به ابزار هدف از طریق بلوتوثه و اینجوری فاصله رو با هدف چک می کنه تا در زمان مناسب اقدام بشه. همچنین گفته شده که ژیروسکوپ و شتاب سنج داخلی هم داره این سیستم برای کارآمدتر کردنش و زمان سنجی.

در بحث امنیت این شرکت ادعا کرده که:

- قلب و ریتم قلب چون داخل بدن کاربره از موراد دیگه مثل اثر انگشت امنتره و قابل دزدیدن نیست.

- برای شناسایی شدن کاربر باید هم دستبند رو داشته باشه و هم ریتم قلب خودش رو و هم دسترسی به تلفن هوشمند با نرم افزار مربوطه (و یا هر ابزار دیگه ای که قراره استفاده بشه – توضیح از من)

- استفاده از سخت افزار یکپارچه امنیتی، از اسکیم (skimming) و اسپوف (spoofing) دیجیتال جلوگیری می کند.

در نگاه اول به نظر می رسه که این شرکت با نگاه خوشبینانه سیستم رو شرح داده و در مورد امن بودنش با خیال راحت صحبت کرده.

اول اینکه استناد کرده چون قلب داخل بدن کاربره پس ریتم قلبش به دست دیگران نمی افته در حالیکه به راحتی می شه این ریتم رو به دست آورد، از تاریخچه پزشکی فرد تا نزدیک شدن بهش و استفاده از ابزاری که بتونه این اطلاعات رو جمع کنه.

گفته چون داشتن دستبند و گردنبند الزامیه پس سیستم امنه. اگر کسی خود فرد رو با دستبند و گردنبندش با هم داشته باشه چی؟ ینی دیگه نمی تونی به کاربر بگی باید پسورد رو بدی و اون هم بگه نمی دم 🙂

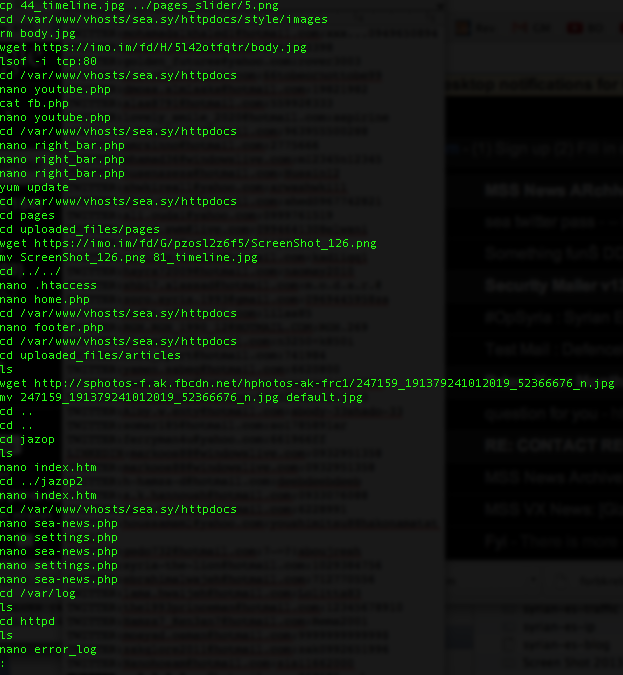

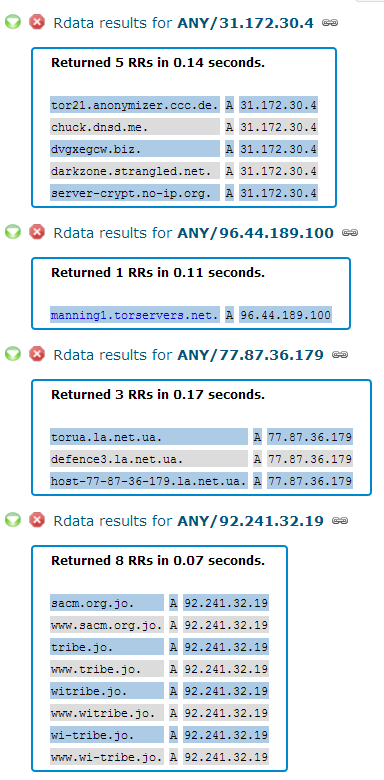

و خب می رسیم به اصل قضیه. ادعا کرده که دیتاهای ارسالی قابل شنود نیست. ولی با توجه به اینکه گردنبد بعد از سری اول که شناسایی رو انجام می ده با بلوتوث با دنیای اطراف در ارتباطه و اطلاعات رو می فرسته، به صورت تئوریک می شه در نظر گرفت با شبیه سازی یک دستگاه گیرنده، اطلاعات ارسالی رو دریافت کرد و با شناسایی پترن استفاده شده، به سمت شکستن سیستم رمز گذاری و یا کپی و باز ارسالی اطلاعات کرد. با توجه به جستجوهای من، این شرکت ادعا کرده که با شیوه خاص رمزگذاری elliptic curve cryptography از مانیتور کردن اطلاعات جلوگیری می کنه. اما هنوز سوالهای زیادی در این مورد وجود داره که باید تا زمان ارائه آزمایشی سیستم و اقدام عملی برای هک کردنش، منتظر پاسخشون موند.