در هفته گذشته از دوتا IP در چین تلاش هایی بود برای حدس زدن پسورد وبلاگم. این IP ها بلاک شدن. اینجا هم میذارم که شما هم پیش دستی کنید و بلاکشون کنید.

1 2 | 117.25.123.233 36.250.186.22 |

بعد از این حملات به فکر افتادم یه جستجویی بکنم که آیا حمله مشابهی این روزها صورت گرفته یا نه. چون خیلی بعید به نظر می رسه که یک هکر از چین به صورت مشخص بخواد وبلاگ من رو هک کنه پس به این نتیجه رسیدم که احتمالا حمله ای کور و فقط بر اساس CMS ای است که استفاده می کنم.

اوایل امثال بود که سرویس دهنده ixwebhosting اعلام کرد سایت های وردپرسی که روی سرورهای این سرویس دهنده اند تحت حملات Brute Force (حدس زدن پسورد) قرار گرفته اند.

طبق اطلاعات اعلام شده این سرویس دهنده و بررسی هایی که آن زمان انجام شد مشخص گشت که هکرها با استفاده از سرورهایی که پیشتر هک کرده بودند و به کاربردن یک ربات، این حملات گسترده را علیه میلیون ها سایت تدارک دیده اند. در این حمله بیش از ۹۰ هزار سرور هک شده شرکت داشتند. به دلیل تعدد IP ها دفاع کمی سخت شد.

یکی از روش هایی که من در وبلاگم به کاربردم برای جلوگیری از بروت فورس، استفاده از پلاگین هایی نظیر better-wp-security برای محدود کردن تعداد دفعاتیست که هر IP می تونه پسورد اشتباه برای لاگین امتحان کنه. وقتی هکر ۱۰۰ هزار IP داشته باشه عملا این دفاع رو از کار میندازه. و نکته منفی هم اینجاست که وقتی سایت ها رو هک می کنه، ابزارش گسترده تر می شه و می تونه سرعت حملات رو بالاتر ببره.

در این حمله که گفتم، تعداد دفعات بروت فورس در شروع حملات ۳۰ تا ۴۰ هزار بار در روز بوده که پس از مدتی این تعداد به طور ناگهانی به ۱۰۰ هزارتا می رسه.

هم اکنون نیز یک حمله گسترده علیه وب سایت های وردپرسی در جریانه. مطابق اطلاعات جمع آوری شده از IP هایی که در این حملات شرکت کرده اند، هکر ها از تعداد بسیار زیادی سایت های وردپرسی هک شده استفاده می کنند.

آنالیز این اطلاعات نشون می ده که هکر می تونه طی ۲۶ ثانیه از ۵۶۹ سایت هک شده به هدف حمله کنه، سایت هایی نظیر:

1 2 3 4 | http://mercurypolicy.scripts.mit.edu/blog http://artworks.arts.gov http://sites.psu.edu/librarynews http://www.stevens.edu/stsblog |

حمله کننده از تعداد زیادی سرورهای پرقدرت استفاده می کنه برای به دست گرفتن سرورهای دیگه و گسترش ابزار هک.

این هک به صورت وسیعی در جریانه و محدود به کشور خاص و یا سرویس دهنده خاصی نیست. با توجه وسیع بودن دامنه حمله و محوده جغرافیایی HP های شرکت کننده در آن، جلوگیری از هک کمی سخته.

من برای راحتی کار شما، لیستی از این IP ها آماده کردم که بتونید تا پایان یافتن حمله جاری اونها رو بلاک کنید.

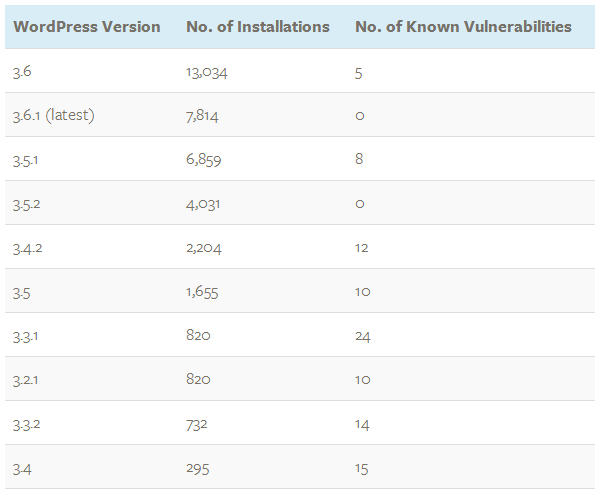

طبق آماری که به تازگی ارائه شده از مجموع ۴۲۱۰۶ وب سایت وردپرسی که در جمع یک میلیون وبسایت برتر آلکسا قراردارند، ۳۰۸۲۳ وب سایت معادل ۷۳.۲% از نسخه های قدیمی وردپرس استفاده می کنند که ضعف های امنیتی شناخته شده دارند و به راحتی توسط ابزار های رایگان قابل شناسایی اند.

حدود ۲ در صد از این سایت ها همچنان از نسخه های پایه ۲ استفاده می کنند.

اگر وبسایتی با استفاده از وردپرس دارید این موارد را رعایت کنید:

وردپرس را به آخرین نسخه به روز کنید

تمامی پلاگین ها و تم ها را به روز کنید

از نام کاربری غیر از admin استفاده کنید

پسورد خود را تغییر داده و از پسوردی با حداقل ۸ کاراکتر شامل حروف کوچک و بزرگ، اعداد و کاراکترهای خاص مثل^%$#&@* استفاده کنید

آدرس صفحه لاگین را تغییر دهید